Argo CD漏洞可以从Kubernetes APP泄露敏感信息。

Argo CD是一个主流的、开源、持续交付(Continuous Delivery)平台,被广泛应用于Kubernetes的声明性GitOps连续交付。

漏洞概述

Apiiro安全研究人员在Argo CD平台中发现了一个0 day漏洞,漏洞CVE变化为CVE-2022-24348,CVSS 评分为7.7分。该漏洞是一个路径遍历漏洞,攻击者利用该漏洞可以实现权限提升、信息泄露和进一步攻击。

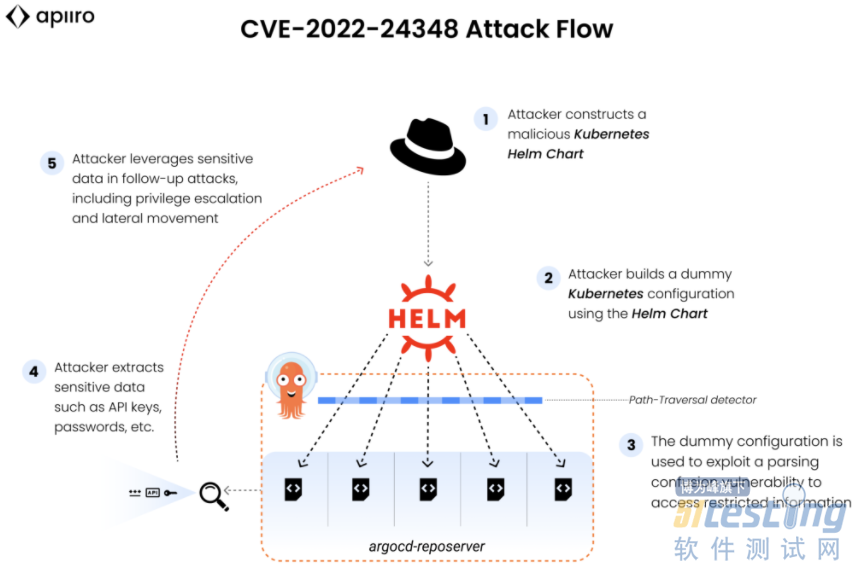

攻击流

为构造新的部署方法,用户可以定义一个包含以下内的Git库或Kubernetes Helm Chart文件:

部署适当Kubernetes配置所需的元数据和信息;

动态更新云配置。

Helm Chart是一个可以嵌入不同域来构造部署应用所需的资源和配置的YAML文件。

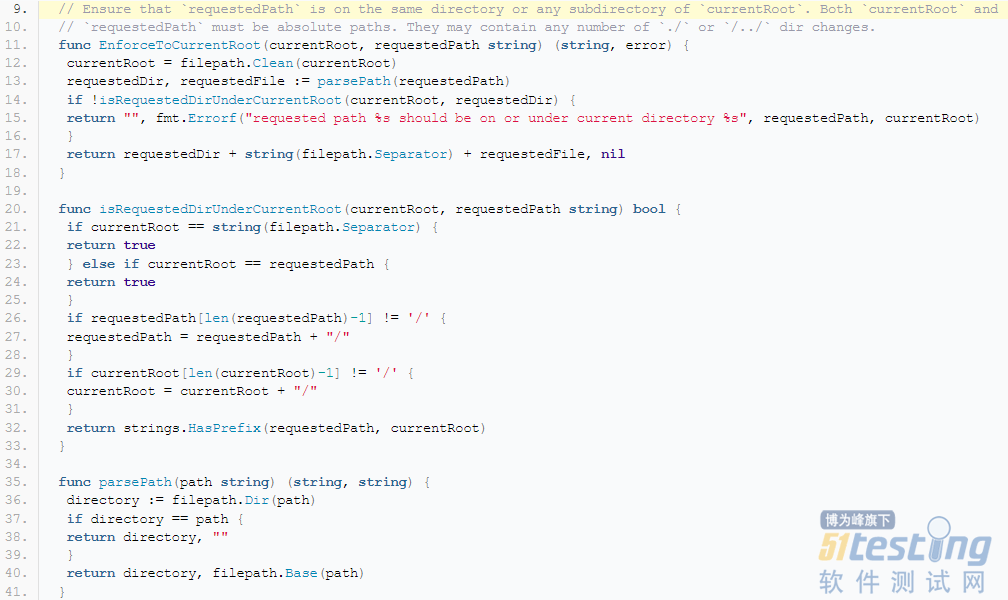

有漏洞的应用中包含许多类型的数据,其中一个包含文件名和其他文件的自包含应用部分的相对路径。文件保存在特定的服务器或名为argocd-reposerver的pod中。由于没有文件等级的强隔离,所以文件路径遍历机制是文件安全的关键。该机制的内在原理位于util/security/path_traversal.go 中源代码的单个文件。

成功攻击的先决条件是有权限创建或更新应用,已知或猜测含有有效YAML文件的路径。满足这些需求就可以创建恶意Helm graph,并把YAML作为值文件,最终可以获取原先不可访问的数据的权限。

包含valueFiles域的Argo CD mainfest文件示例如下:

漏洞修复

Argo CD在2.3.0-rc4版本发布了包含CVE-2022-24348漏洞补丁的安全更新。研究人员建议用户尽快升级到新版本。

本文翻译自:https://www.bleepingcomputer.com/news/security/argo-cd-vulnerability-leaks-sensitive-info-from-kubernetes-apps/如若转载,请注明原文地址。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理