Zimbra是一个开源邮件平台,常被企业用作Microsoft Exchange外的选项。Volexity研究人员在Zimbra邮件客户端中发现一个XSS 0 day漏洞,攻击者利用该漏洞可以窃取cookie信息,以实现对邮箱内容的持续访问、利用被黑的邮箱账号来发送钓鱼消息、下载其他恶意软件。

Operation EmailThief攻击

攻击活动可以分为2个阶段:第一个阶段负责侦查内容;第二个阶段引诱目标来点击恶意攻击者伪造的链接。攻击成功的话,受害者会从web浏览器登入Zimbra web邮箱客户端时访问攻击者发送的链接。该链接也可以从应用来启动,比如通过Thunderbird或Outlook。漏洞利用成功后,攻击者可以在用户的Zimbra会话环境中运行任意JS代码。整个攻击流程如图1所示:

图1 攻击流程

鱼叉式钓鱼攻击活动

研究人员在2021年12月发现一个为期2周的鱼叉式钓鱼攻击活动,在攻击中攻击者使用了74个位于的outlook.com邮箱地址。邮箱地址的格式一般为

侦查阶段

攻击最开始是以2021年12月14日发送的一个鱼叉式钓鱼邮件开始的,通过在邮件中嵌入远程图像来诱使用户查看或打开邮件。邮件中除了远程图像外不含有其他内容,邮件主题一般是非定向垃圾邮件相关的通用主题。比如:邀请函、机票退款、警告等。

每个邮件中的图像链接都是唯一的。目的可能是测试邮件地址的有效性,并确定哪些地址更有可能打开钓鱼邮件消息。但是Volexity研究人员并没有发现侦查邮件和随后鱼叉式钓鱼攻击邮件的关联。远程图像URL地址如下:

hxxp://fireclaws.spiritfield[.]ga/[filename].jpeg?[integer]

hxxp://feralrage.spiritfield[.]ga/[filename].jpeg?[integer]

hxxp://oaksage.spiritfield[.]ga/[filename].jpeg?[integer]

hxxp://claygolem.spiritfield[.]ga/[filename].jpeg?[integer]

每个URL后面的数是用来识别特定的受害者。每个子域名对每个邮件是唯一的。

恶意邮件

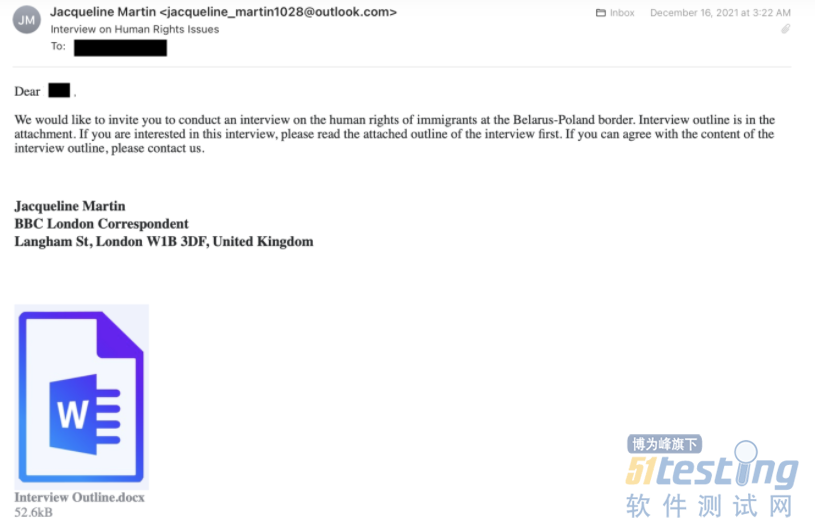

在攻击的第二个阶段,研究人员发现了多起鱼叉式钓鱼攻击活动。在这些攻击活动中,攻击者嵌入链接到攻击者控制的基础设施。在攻击活动中,使用了2类不同的主体,第一个是来自不同组织的面试邀请,第二个主体是一个慈善拍卖的邀请。

图2 钓鱼邮件示例1

图3 使用拍卖主体的邮件主题

随后的攻击中使用类似的URI模式,但是子域名是固定的。格式如下:

hxxps://update.secretstep[.]tk/[filename].jpeg?u=[integer]&t=[second_integer]

其中第二个整数表示目标组织。点击恶意链接后,攻击者基础设施就会在目标组织的Zimbra webmail主机上尝试重定向,如果用户登录了,那么利用该漏洞就允许攻击者在用户登录的Zimbra 会话中加载JS代码。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理