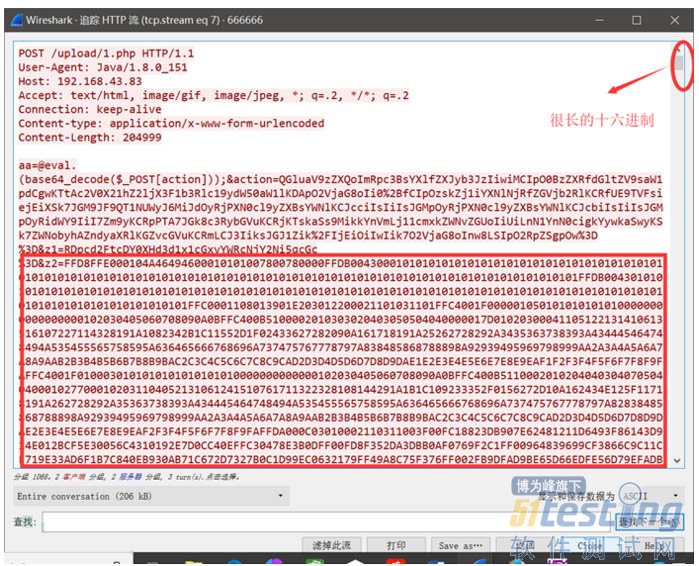

我们这里只要把定界符摸清楚,不论方法一还是方法二都是轻车熟路,好啦,目前为止,这道流量分析才做完了一半,我们还需要知道解压缩的password是什么。回到报文中去,向上检索,会发现一串很大的报文:

这里就要思考了没这么一大长串是什么呢?视频?音频?我们需要牢记的是,jpg、jpeg图像文件都是以FFD8开头,FFD9结束。我们对应查看红色方框内的信息发现,传输的是图片对应的原始数据的16进制字符,也就是说,这里传输的是对应的十六进制字符,而不是图片!可见这道题的犀利。

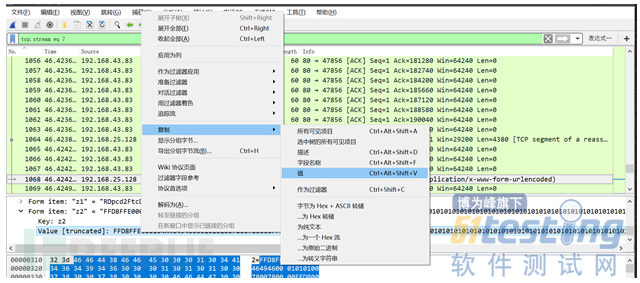

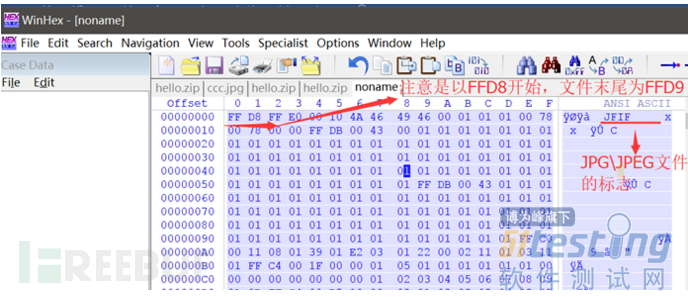

我们要保证头脑清晰的是,我们只需用这些十六进制字符,就可以还原整张图片,所以我们找到对应数据层区域z2的值右键复制值就可以了。接下来,就要用到winhex来还原这样图片:选择新建一张5000字节左右的文件,复制时选择最后一个ASCII-HEX,选择OK:

这里注意的是,因为图片文件对定界符敏感,如果在其他情况下复制原始十六进制,要去掉wireshark设计的3位定界符,否则无法正常打开文件!直接将定界符设置为00 00 00 也可以访问,直接操作文件的十六进制码是winhex的精髓!保存文件为XXX.JPG后打开:

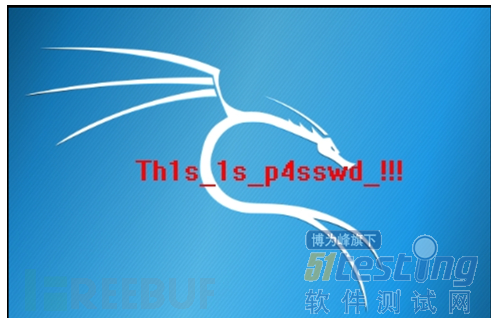

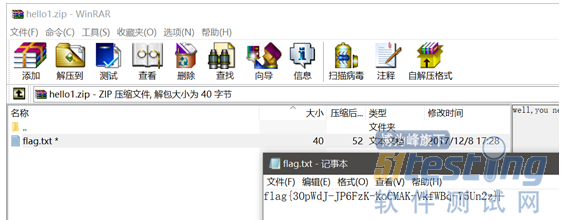

嫌麻烦的话用OCR工具直接识别里面的字符,用它来打开zip压缩文件即可

复习回顾

我们复习整个过程,我们注意到:

1、zip对定界符不敏感,图片对定界符敏感,只要弄明白这个,不论那种方法都可以还原文件。

2、Zip压缩包是真实存在的,而包含答案图片却是以对应的十六进制以text传输的。

3、题目是菜刀666,回溯整个流量,是先访问了1.php,最后服务器返回了拿站期间的一句话木马,图片是kali的,怪不得报文里面有kali相关的deb文件,然而这一切都是干扰报文,真正重要的还是那个zip以及password图片。

4、报文大多数是一次不能传输,分割为好多分片的,但事实上我们只要分析其中一个分片,wireshark会自动帮我们把其它分片组合到一起,所以我们能看到分片,但分析时是感觉不到的。

我们这次介绍的知识点:

1、怎样分析流量,追踪流。

2、怎样解码base64、url。

3、两种流量中提取文件的方法。

4、zip压缩包以及jpg图片文件的文件标识符,以及是否对定界符敏感。

5、用winhex还原保存流量中的文件。

文章中如有谬误,或还有其他疑问,或者你还有更多的思路,请在评论中留言,欢迎交流。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。