对于威胁行为者而言,分布式拒绝服务(Distributed denial-of-service,DDoS)攻击仍然是从受害者处敲诈金钱、窃取数据的首选武器,甚至为了进一步黑客主义意图,还可以随时发起大规模网络战争。

曾经这一主要在金融服务、电子商务和游戏行业泛滥的威胁,如今已经成为各种规模的企业都需要面临的一种威胁形式。如今,出于差不多同样的动机,小型企业也开始像大型企业一样,成为了DDoS攻击的目标。

随着僵尸网络构建工具包和所谓的“stresser”、“booter”以及其他DDoS出租服务的广泛运用,几乎任何人都可以针对他们所选择的目标发起DDoS攻击。如今,不再仅仅是国家支持的黑客和APT组织能够使用DDoS基础架构,就连普通的网络犯罪分子和脚本小子也能够轻松发起一场DDoS攻击。

这种趋势对于企业的影响无疑是巨大的,以下是一些令人震惊的数据点:

1. 不要执着于数字

DDoS攻击的实际数量及其峰值宽带和其他方面的平均规模往往会逐季变化,有时候甚至以每月为单位发生变化。

从Akamai Technologies公司发布的《2017年第二季度互联网/安全报告》来看,今年第二季度的DDoS攻击比上季度增长了28%,而此前三个季度均呈下降趋势。同时,Akamai 在第二季度中并未发现大小超过100Gbps的DDoS攻击。

相比之下,就在上个季度,Verisign报道称至少有一次攻击达到了120Gbps,平均高峰攻击大小比上年高了26%。

数字本身不应该决定缓和策略(mitigation strategies):更重要的是要了解DDoS攻击已经成为大多数组织的威胁。攻击者比以前更有毅力,且有更多的资源可供他们使用。DDoS攻击不必达到每秒几千Gbps就能够击垮您的通信管道。

Arbor Networks营销高级总监Kevin Whalen表示:“由于新的工具和攻击服务的引进,DDoS攻击的门槛已经逐渐消失,使得任何人都有条件发起攻击,任何企业都可能成为真实的攻击目标。”

2. 多向量攻击正流行

结合体积(volumetric)、应用级和协议级等元素的多向量DDoS攻击已成为主要威胁。攻击者可以一次使用一个向量来启动这些攻击,或是同时使用所有向量来混淆目标。

Neustar报道称,与2015年(当时UDP、TCP和ICMP是最受欢迎的攻击媒介)相比,2016年多向量DDoS攻击增加了322%。早在2016年第一季度,像Akamai这样的公司就曾报道称其60%的缓和工作都涉及多向量DDoS攻击。

Whalen说,“这些攻击是非常流行的,因为它们很难防御,而且通常非常有效。”

事实上,Verisign在今年第一季度观察到的最大的DDoS攻击是多向量攻击,其峰值宽带为120Gbps,每秒大约有9000万个数据包。这次攻击主要由TCP SYN和TCP RST流量洪水组成,持续了两周时间,并在其中一个15小时内持续发送了60Gbps的流量。

Whalen表示,根据Arbor最新发布的《全球基础设施安全报告》显示,67%的受访者报告了多向量DDoS攻击,这一比例比去年的56%要高出许多。

3. 网络层/容量攻击仍然是最常见的

Imperva研究团队负责人Avishay Zawoznik表示,网络层攻击(或也可以称为“容量DDoS攻击”)仍然是最常见的攻击。这些攻击的特点是高宽带或网络每秒封包速率,以及针对受害者网络管道的带宽容量或受害者网络设备的路由容量。

Zawoznik表示,容量攻击中常见的例子包括SYN、ACK、UDP以及ICMP洪水。他说,“在过去几个月中,我们最常看到的DDoS攻击是TCP攻击、NTP扩展攻击和多向量攻击。显然,在带宽、每秒数据包或每秒请求方面的攻击越大,容量攻击可能造成的伤害越高。”

Akamai公司统计发现,在上个季度帮助客户处理的4,051个DDoS攻击中,99%属于容量攻击;其中80%以上针对游戏行业的公司;埃及在容量DDoS攻击中使用的唯一IP地址数量最多,占全球总数的38%。

4. 应用级DDoS攻击正在增长

虽然网络层DDoS攻击仍然很常见,但是应用级攻击也正呈现迅速上升的趋势。

应用级(app)DDoS攻击使用一系列看似合法的请求来轰炸业务应用程序,直至应用程序无法响应。与容量攻击相反,应用程序攻击具有低得多的流量,并以每秒请求量(RPS)来衡量。典型的攻击针对的是HTTP和DNS服务,当然,也开始越来越多地针对HTTPS。

Imperva 公司发布的《2017年第一季度的全球威胁景观报告》显示,网络层DDoS攻击已经连续第四个季度呈现下降趋势,而应用层攻击每周达到近1,100次。

这些攻击中最大的流量达到176,00 RPS,这一数值远远高于Imperva在2016年遇到了最大的应用层攻击。Zawoznik表示,“这些攻击旨在消耗服务器、Web服务器以及数据库等计算资源。典型的攻击涉及针对目标应用程序的HTTP GET、POST以及PUSH请求洪水。”

据Arbor称,DNS攻击占去年所有报告的应用层攻击的81%,并取代HTTP成为最具针对性的服务。

5. 大多数DDoS攻击都是小而简单的

事实上,绝大多数的DDoS攻击(即便是容量攻击)都涉及相对较低的流量。

数据显示,在2017年第一季度中,Corero Network Security为其客户所解决的80%的DDoS攻击流量不到1Gbps。

在2016年第四季度到2017年第一季度之间,惊人的是,98%的攻击都低于10Gbps。今年第一季度,Corero为客户处理的DDoS攻击中有71%仅持续了不到10分钟的时间。

在大多数情况下,这种攻击不足以瘫痪网站。但是它们可能会导致严重的安全问题。

小型的DDoS攻击经常被用作窃取数据,以及掩盖数据泄漏的痕迹。Corero表示,在大多数情况下,威胁行为者会使用这些攻击来映射受害者的网络,安装恶意软件,并作为勒索软件攻击的前兆。而且虽然小型DDoS攻击可能不会使你的网络饱和,但是它可以造成服务质量下降和拥塞等问题。

6. DDoS攻击变得更加持久

层出不穷的攻击使得DDoS攻击变得越来越容易,而这种现象似乎也促使威胁行为者变得比以往任何时候都更加积极、坚持的寻求受害者。

例如,Akamai报告称,在2017年第二季度,目标企业平均会受到32次独特的DDoS攻击。其中一家游戏公司平均每天会遭受6起DDoS攻击攻击,总攻击次数竟高达558次。Corero表示,其客户在今年第一季度每月平均遭受124次DDoS攻击,比2016年第四季度增加了9%。

Imperva在报告中指出:“在宏观层面上,DDoS攻击时间变得越来越短,但是其复杂性和连续性正在不断提升。”

在所有遭受攻击的企业中,有超过90%的攻击时间少于30分钟,但是针对受害者的重复攻击数量却急剧增加。Imperva公司近75%的客户表示自己受到了多次攻击,且19%的客户表示遭受过10次以上攻击,这意味着,攻击者开始倾向于针对受害者发起持续性攻击。

7. IoT和移动僵尸网络驱动的DDoS攻击正在涌现

近年来,脆弱的移动和物联网设备的不断普及,为攻击者部署大规模僵尸网络发起DDoS攻击提供了新的机遇。

当然,Mirai只是此类僵尸网络的一个典型案例,还有很多其他的僵尸网络已经不断涌现。最近多家安全公司组成的安全研究小组就发现了这样一个新的、传播广泛的僵尸网络——WireX,它是由成千上万的Android智能手机构建而成的,这些恶意软件被设计来进行大规模应用层DDoS攻击。

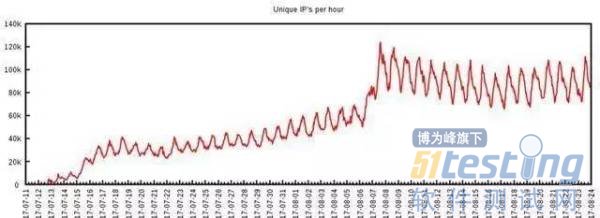

WireX僵尸网络在8月初主要被用来发动小规模的DDoS攻击,但是中旬开始,规模开始逐渐升级。8月17日,研究员注意到来自超过100个国家,7万多受感染的手机发起了大规模的DDoS攻击。

Corero在其报告中指出:“由大规模僵尸网络驱动的DDoS攻击正变得越来越普遍。它们已经足够强大,甚至是某些“安全”公司可能都已经难以招架”。

总结

可以说,所有的防御是不完美的,正如攻击也是不完美的一样!好的防御者在提升自己的防御能力趋于完美的同时也要善于寻找攻击者的不完美,寻找一次攻击中的漏洞,不要对攻击心生恐惧;而对于Ddos攻击而言,发起一次攻击一样是存在漏洞的,如果我们都能够擅长利用其中的漏洞并且抓住后面的攻击者那么相信以后的ddos攻击案例将会减少很多,在针对目标发起攻击之前攻击者也会做更多的权衡。