,X(p�`

q�^�m0 无论是使用手工试探还是使用安全测试工具,恶意攻击者总是使用各种诡计从你的防火墙内部和外部攻破你的SQL服务器系统。既然黑客在做这样的事情。你也需要实施同样的攻击来检验你的系统的安全实力。这是理所当然的。下面是黑客访问和攻破运行SQL服务器的系统的十种诡计。51Testing软件测试网�k�D%c9c�O6b�Q)t4Y

�{+U�p-X�j�G�t0 1.通过互联网直接连接51Testing软件测试网�{&e,?�`.}�t

51Testing软件测试网�\�p�e i�x2@,[�]�V�m 这些连接可以用来攻击没有防火墙保护、全世界都可以看到和访问的SQL服务器。DShield公司的端口报告显示了有多少系统在那里等待遭受攻击。我不理解允许从互联网直接访问这种重要的服务器的理由是什么。但是,我在我的评估中仍发现了这种安全漏洞。我们都记得SQL Slammer蠕虫对那样多的有漏洞的SQL服务器系统造成的影响。而且,这些直接的攻击能够导致拒绝服务攻击、缓存溢出和其它攻击。51Testing软件测试网,K7r�x�D.@%o-R�Z

2V4B.j)R�J:m+T X$C0 2.安全漏洞扫描51Testing软件测试网�_9]�u�~/N�r�\1[

Q2g

51Testing软件测试网3]�e

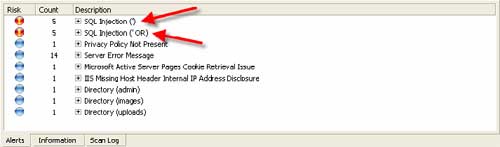

A�~ ]�E 安全漏洞扫描通常可以基本的操作系统、网络应用程序或者数据库系统本身的弱点。从没有使用SQL安全补丁、互联网信息服务(IIS)设置弱点到SNMP(简单网络管理协议)漏洞等任何事情都能够被攻击者发现,并且导致数据库被攻破。这些坏蛋也需使用开源软件、自己制作的工具软件或者商业性工具软件。有些技术高手甚至能够在命令提示符下实施手工黑客攻击。为了节省时间,我建议使用商业性的安全漏洞评估工具,如Qualys公司的QualysGuard(用于普通扫描)、SPI Dynamics公司的WebInspect(用于网络应用程序扫描)和下一代安全软件公司的“NGSSquirrel for SQL Server”(用于数据库扫描)。这些工具软件很容易使用,提供了最广泛的评估,并且可以提供最佳的结果。图1显示了你可能发现的一些SQL注入安全漏洞。51Testing软件测试网�b)m!Z5M�K�E�}"V

9O�~2O�}�L�u+`,F0图1:使用WebInspect发现的普通SQL注入安全漏洞。51Testing软件测试网4^�r6C&] y�O

�U�k#v)?�G�`0^�v�e0 3.列举SQL服务器解析服务

5?+k-A�P0})j1g0!w�[�c:Z%l�W�B$H:F�^�v0 在UDP端口1434上运行,这能让你发现隐蔽的数据库实例和更深入地探查这个系统。Chip Andrews的“SQLPing v 2.5”是一个极好的工具,可用来查看SQL服务器系统并且确定版本编号。你的数据库实例即使不监听这个默认的端口,这个工具软件也能发挥作用。此外,当过分长的SQL服务器请求发送到UDP端口1434的广播地址的时候,会出现缓存溢出问题。

n�R7F,Z3p

|4U0)N�r"W;p'T$X

[0 4.破解SA口令51Testing软件测试网+H�f u�g�^�y

51Testing软件测试网�~�s)[7z�A+x#R�K�d9|�^)t�M7d5^�n�W)f06q

?�h"O�m�R7a+X�c.x0 攻击者还可以通过破解SA口令的方法进入SQL服务器数据库。遗憾的是,在许多情况下不需要破解口令,因为没有分配口令。因此,可以使用上面提到的一种小工具SQLPing。Application安全公司的AppDetective和NGS软件公司的NGSSQLCrack等商业性工具软件也有这种功能。51Testing软件测试网5v�m�d�@�E"D

51Testing软件测试网

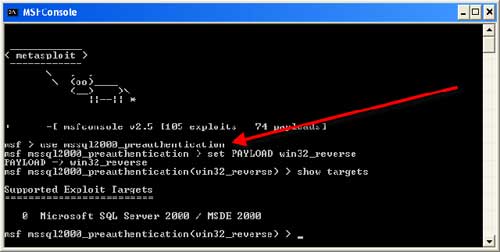

[�W�N�k�z/]3B�S�c 5.直接利用安全漏洞攻击

�I�`6t

n+p051Testing软件测试网�p:`�O�N�R�E-]�^�o

T�v 使用图1显示的Metasploit等工具软件可以直接实施攻击。这种软件的商业性软件“CANVAS”和“CORE IMPACT”等能够利用在正常的安全漏洞扫描过程中发现的安全漏洞实施攻击。这是非常有效的攻击手段,攻击者可利用这种手段突破系统、从事代码注入或者取得非经授权的命令行访问权限。51Testing软件测试网�Q�p�`/y,]1`�V�R

51Testing软件测试网�x�l�f�g(y4B

51Testing软件测试网�x�l�f�g(y4B

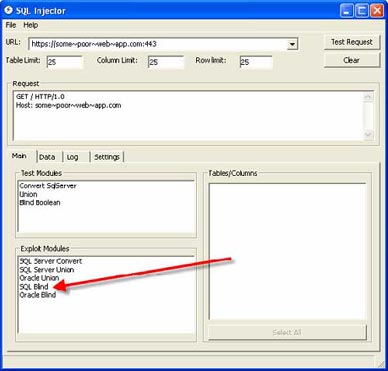

�^�c�e5z�R0 6.SQL注入

4e�J�m�l/a�a�_0!c�^�G0^"e�s�D0 SQL注入攻击可以通过没有正确验证用户输入的前端网络应用程序实施。包括SQL指令在内的异常的SQL查询可以直接注入到网络URL(统一资源定位符)中,并且返回一些错误通知,执行一些指令等等。如果你有时间的话,这些攻击可以手工实施。我一旦发现一个服务器有一个潜在的SQL注入安全漏洞,我喜欢使用一种自动的工具深入研究这个漏洞。这些工具包括图3显示的SPI Dynamics公司的SQL注入器等。

/@.b�j+|.S�b.i�z0r4l0 51Testing软件测试网&n0T�n�H�L�C�p�U F(G q�[

51Testing软件测试网&n0T�n�H�L�C�p�U F(G q�[

图3:SPI Dynamics公司的SQL注入器自动实施SQL注入过程。51Testing软件测试网�[�N | }:E�B

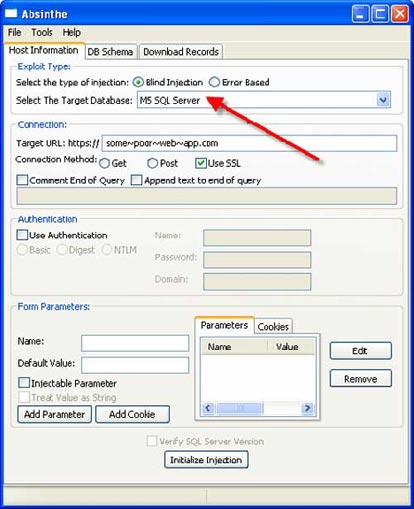

7.SQL盲注攻击51Testing软件测试网.H�F;M*d&l

51Testing软件测试网�V-H7~ s�]�F�s�\4m�] d#F09|

B�d�_�~�a7Z0 这些攻击以标准的SQL注入攻击相同的基本方式利用网络应用程序和后端SQL服务器的安全漏洞。最大的区别是攻击者收不到以错误通知形式从网络服务器发回的信息。这种攻击由于涉及到猜口令,速度要比标准的SQL注入攻击慢一些。在这种情况下,你需要一种比较好的工具。那就是图4显示的Absinthe工具。

.?-D*x�c0i8X2e0 51Testing软件测试网�v.e*C4D,K�Q�N3S�x&C

51Testing软件测试网�v.e*C4D,K�Q�N3S�x&C

图4:Absinthe工具在实施SQL盲注攻击测试。51Testing软件测试网8_�]�|5?�v!t�Y4|�P

;f�y�~�E�s�D7|"H0 8.对系统实施逆向工程

$M.i�d�`5l,T0�{:G!`0b

~�[�?�C0 逆向工程的方法可以查找软件的安全漏洞和内存损坏弱点等漏洞。在利用软件安全漏洞方面,可以参考Greg Hoglund和Gary McGraw合著的“如何破解代码”一书,你可以发现有关逆向工程方法的一些讨论。

2K*A�`#C�J�_051Testing软件测试网�b A�z�R�P0J 9.Google hacks

4~�`!R�R�I�m0H3_�{0.e3O3R�G/E�b"N0 Google hacks利用Google搜索引擎不同寻常的力量搜出可公开访问的系统泄漏出来的SQL服务器的错误,如“Incorrect syntax near”(附近语法错误)。Johnny Long编写的“Google Hacking Database”数据库中一些Google的查询项目。(查看错误信息和包含口令的文件部分)。黑客能够使用Google找到口令、网络服务器中的安全漏洞、基本的操作系统、公开提供的程序以及其它能够用来攻破SQL服务器系统的东西。通过Google网站的“site:”操作符把这些查询结合在一起同场可以发现你想不到能够找到的东西。

�v7L�\�[9B(d0 ?-U�f

R�b;J�A�k"L�T0 10.熟读网站源代码

�G:]�O;\;g�[�E�f0.}�p:r8c!L!G�\!{7z$q(H0 源代码还能够暴露可能导致SQL服务器被攻破的信息。特别是开发人员为了简化身份识别过程把SQL服务器身份识别信息存储在ASP脚本中的情况下更是如此。手工评估或者Google能够在一瞬间就发现这个信息。

�o;b�G.k�a6{$N0