Slack 及其几十个桌面应用程序刚刚躲过一劫。这款被记者、科技工作者和 D&D 爱好者广泛使用的通讯工具本周五披露了一个“关键漏洞”,允许黑客在用户电脑上肆意妄为。这个安全漏洞并不是由 Slack 的内部安全团队发现的,而是由第三方安全研究人员报告的,在 1 月份通过漏洞赏金平台 HackerOne 报告的。

该漏洞被称之为“远程代码执行”,在Slack修复之前,使用该漏洞的攻击者可以做一些非常疯狂的事情,比如获得 "对私人文件、私钥、密码、秘密、内部网络访问等的访问权",以及 "对Slack内部私人对话、文件等的访问权"。

更为重要的是,根据披露的细节有恶意倾向的黑客可能会让他们的攻击变得“wormable”。也就是说,如果你团队中的一个人被感染了,他们的账户会自动将该危险的有效载荷重新分享给所有同事。

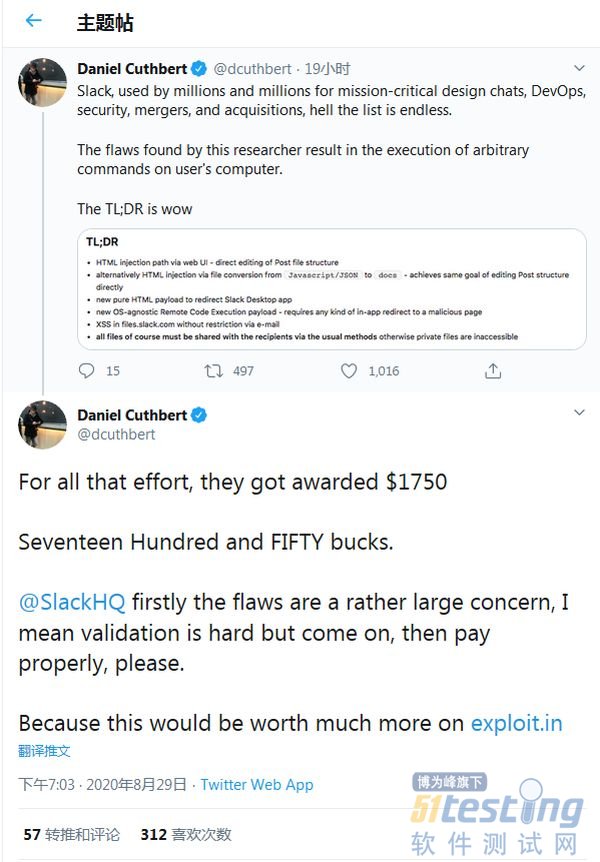

值得强调的是,发现这个漏洞的安全研究人员决定做一个很多人认为正确的事情,通过HackerOne向Slack报告。对于这位安全研究人员来说,他的 HackerOne 账号是oskars,这让他获得了 1750 美元的漏洞赏金。

当然,如果那个人愿意,他们很可能通过把它卖给第三方漏洞中介,得到更多更多的钱。像Zerodium这样的公司,出价数百万美元购买零日漏洞,再把这些漏洞卖给政府。

外媒联系了Slack,试图确定它是如何决定其bug赏金的规模,以及它是否对安全社区成员提出的批评有回应。对此,该公司发言人回答说,Slack为bug赏金支付的金额并非一成不变。

"我们的bug赏金计划对于维护Slack的安全至关重要,"该发言人在部分内容中写道。"我们非常重视安全和开发者社区的贡献,我们将继续审查我们的支付规模,以确保我们认可他们的工作并为客户创造价值。"

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理