外媒 ZDNet 近日报道称,作为渗透测试实用程序的一部分,一家美国网络安全公司正在销售武器化的 BlueKeep 漏洞利用工具。BlueKeep 安全漏洞的代号为 CVE-2019-0708,是旧版 Windows 操作系统中包含的远程桌面协议(RDP)服务中存在的一个 bug 。

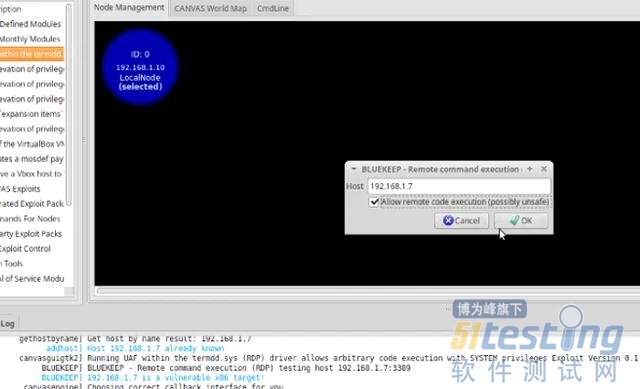

视频截图(来自:Immunity,via ZDNet)

5 月 14 日,微软发布了针对 BlueKeep 的修补程序,为这个“易受攻击”的漏洞打上了补丁,以阻断类似 WannaCry 的勒索软件的传播。

鉴于该漏洞的危险性,微软一再告诫用户部署该补丁,甚至美国国家安全局(NSA)、国土安全部、德国 BSI 网络安全机构、澳大利亚网络安全中心和英国国家网络安全中心都发布了相应的预警。

过去两个月,安全研究人们一直在对这方面的漏洞攻击事件保持密切关注,以杜绝恶意软件使用 BlueKeep 这个大杀器漏洞。

一些网络安全企业却表示,它们已经开发出了能够全面运作的 BlueKeep 漏洞利用工具。但因担心被滥用,而拒绝发布概念验证代码。

显然,如果被别有用心者使用,BlueKeep 很可能引发又一轮类似 WannaCry 的勒索软件攻击。

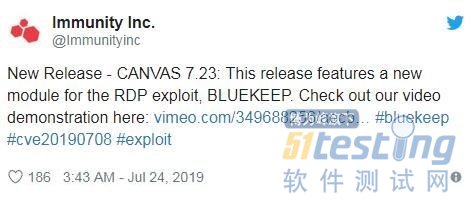

令人震惊的是,上周二(7 月 23 日),一家名叫 Immunity 的公司竟然宣布,它们已经在 CANVAS v7.23 测试工具包中,集成了一款完全可用的 BlueKeep 漏洞利用工具。

CANVAS 7.23 BLUEKEEP in action(via)

此前上传到 GitHub 的几个 BlueKeep 漏洞代码,已被证实可在开放 RDP 服务的网络中执行远程攻击、导致 Windows系统出现崩溃。

而 Immunity 的 CANVAS BlueKeep 漏洞利用模块,就可以实现类似的远程代码执行 —— 在受感染的主机上打开 shell 。

尽管 CANVAS 的许可费用在数千到数万美元,但对于别有用心的攻击者来说,总能找到合法或盗版的渗透测试工具。

外媒指出,此举意味着 BlueKeep 漏洞首次可被公开利用。尽管受众相对有限,但只要付得起钱,攻击者就可拿 CANVAS 渗透测试工具包为所欲为。

不过 2018 年 6 月收购 Immunity 的 Cyxtera 首席网络安全官、兼威胁管理与分析总经理 Chris Day 在邮件中向 ZDNet 表示:

Immunity 和 Canvas 的渗透测试工具中,包含了 BlueKeep 在内的 800 个漏洞利用。这个漏洞已经众所周知,利用者早就能够根据公开信息来编写漏洞利用工具。

我们只是碰巧成为了首个将其纳入商业产品的公司,以便企业对其暴露 RDP 的系统展开测试,验证其是否能够抵御利用这些漏洞的攻击。此外,该工具并非可以自我传播的蠕虫。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理