emo的时候想不想删库跑路?想不想把homepage的logo改成本人头像?想不想把工资条上的数后面加上很多0?

别别别,千万不要拿自家公司做实验,还是来靶场玩一玩渗透测试吧!打开你的脑洞,干点“坏”事,不犯法也可以满足你的各种奇怪的愿望哦~

渗透测试的概念

渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。

也就是,想尽一切办法,针对目标进行主动攻击,以达到目的。

靶场选择

学习渗透测试最好的方法,就是去各个靶场玩一玩,见识一下漏洞长成怎么样,学习如何发现并利用它们。

在某乎上一搜,可以发现网友推荐了很多靶场,不要担心选择恐惧症,因为如果不是开发人员,本地环境简陋到爆炸,对于那些一会儿要VMware,一会儿要node.js,一会儿要docker,一会儿要linux的直接跳过去,实际能在自己机器上玩一玩的少之又少:

DVWA靶场:看起来很头疼的安装步骤,跳过。

OWASP Broken Web Applications Project靶场:是个.vmx文件,需要虚拟机环境,本着花钱的东西不买,非正版软件不用的原则,跳过。

sqli-labs靶场:只针对sql注入类型的漏洞,太单一,不好玩,跳过。

VulHub靶场:需要安装docker和python,机器太脆弱,本着少装东西的原则,跳过。

Hackxor靶场:需要虚拟机环境,跳过。

……

大概试了几十个之后,还是决定找线上现成的靶场吧,之前连接的国外的靶场速度太慢了,以至于有想法的时候还要看它loading,慢到网页打开时候,已经忘了思路。

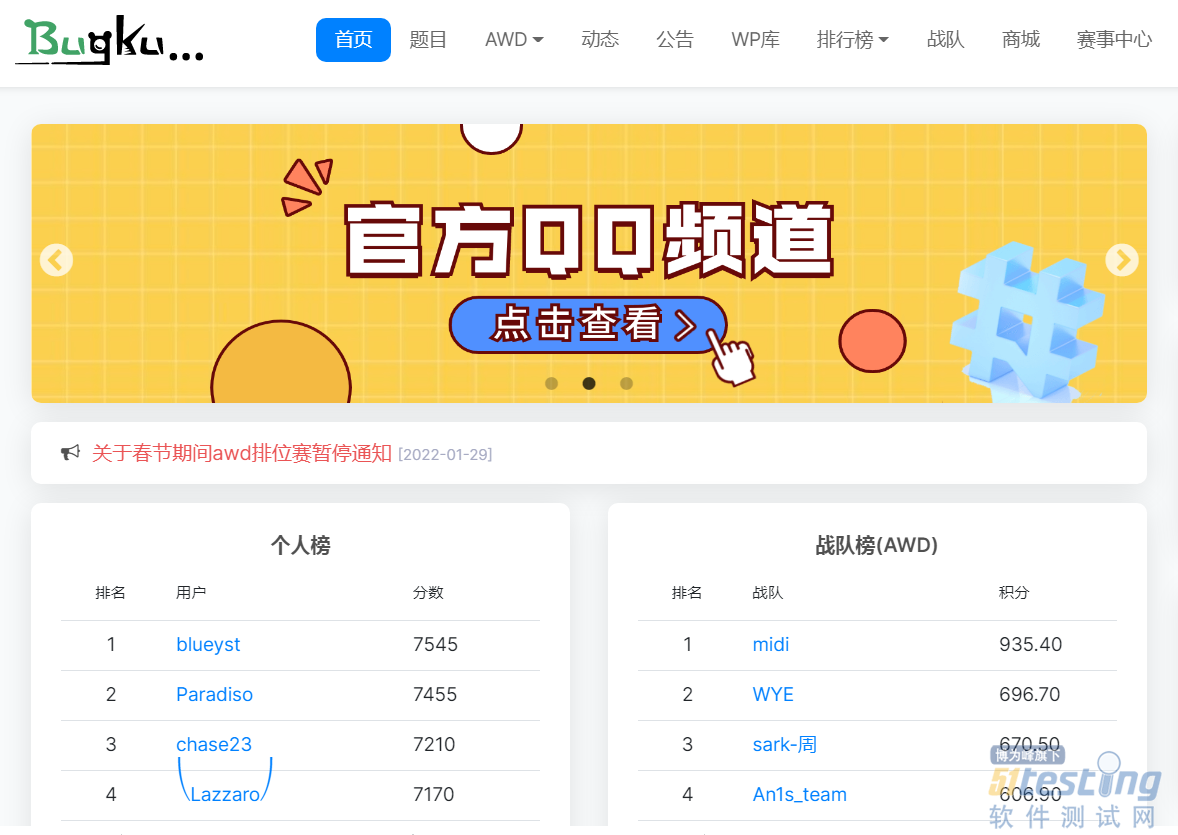

所以最后选择了对新手比较友好的BugkuCTF来做实验。

漏洞类型和靶场基本规则

通过暴力破解(Brute Force)、命令注入(Command Injection)、跨站请求伪造(CSRF)、文件包含(File Inclusion)、文件上传(File Upload)、不安全的验证码(Insecure CAPTCHA)、SQL注入(SQL Injection)、SQL盲注(SQL Injection Blind)、反射型跨站脚本攻击(XSS Reflected)、存储型跨站脚本攻击(XSS Stored),最终拿到flag。

搞一把试试

1.先注册个账号,注册界面好像有个刷新的bug,如果用户名或者密码填错了,修改后会报“验证码错误”的错,需要关掉整个页面重新打开才可以。注册完了登录进来,可以看到主页了。

2.点击标题的“题目”,可以看到里面有很多筛选的选项,“平台”的题目一共有16页,每页20题,够学了。

3.当然先来签到题试一把,直接点进去,人家都说了,这是“单纯的送金币题”。

描述就是题目需要你做的事情,获得flag后,贴到下方textbox中,点击”提交”按钮即可。

4.关注后返回了flag{BugKu-Sec-pwn!},把{}中的内容贴到flag框里,然后点击提交。Flag错了?!怀疑人生中。

5.好吧,原来flag{}也是flag的一部分,总算对了。

6.返回题目列表后题目右上角会标记“已解决”。

再来一个

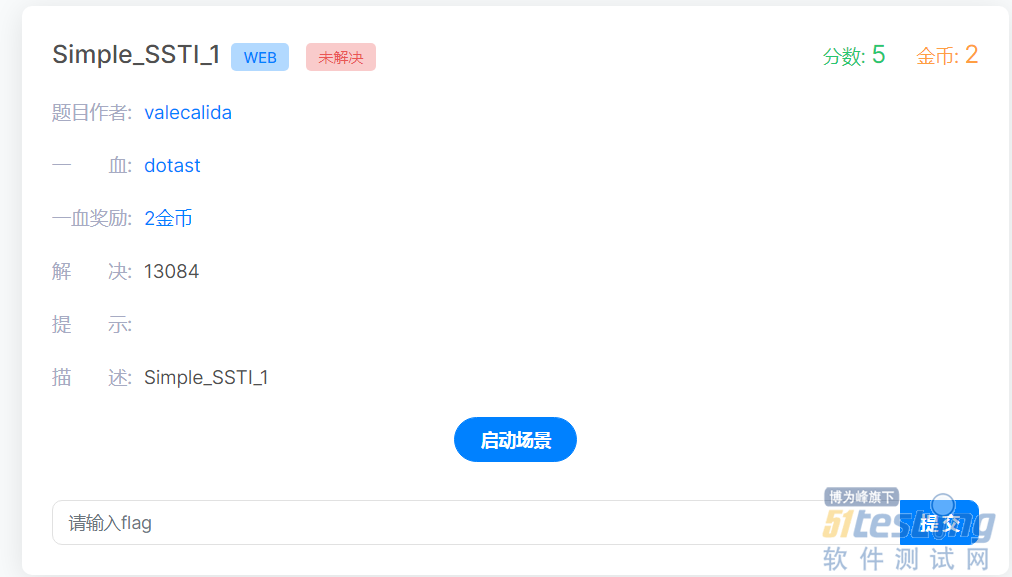

1.选个正常点的漏洞试试,选个simple的吧。

本文源自第六十七期《51测试天地》

《小白的渗透测试入门探索》一文

查看更多精彩内容,请点击下载:

版权声明:本文出自《51测试天地》第六十七期。51Testing软件测试网及相关内容提供者拥有51testing.com内容的全部版权,未经明确的书面许可,任何人或单位不得对本网站内容复制、转载或进行镜像,否则将追究法律责任。