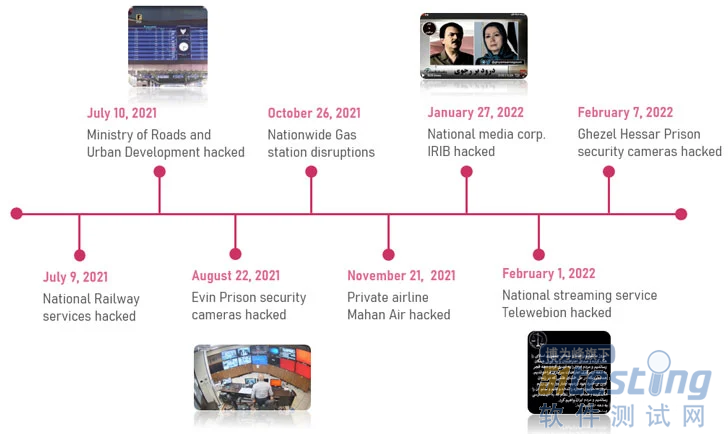

去年7月底,伊朗遭受一场网络攻击使伊朗交通部及其国家铁路系统的瘫痪,导致火车服务大范围中断,据报道是一种前所未见的可重复使用的擦除器恶意软件“Meteor”的结果。

去年10底,伊朗再次遭受网络攻击,导致全国各地的加油站瘫痪,扰乱了燃料销售,并破坏了电子广告牌,以显示挑战其政权分配汽油能力的信息。

刚刚步入2022年,伊朗再次遭受网络攻击。对 2022 年 1 月下旬针对伊朗国家媒体公司伊朗伊斯兰共和国广播公司 (IRIB) 的网络攻击的调查导致部署了擦除恶意软件和其他自定义植入程序,因为该国的国家基础设施继续面临一波针对目标的攻击在造成严重损害时。

总部位于特拉维夫的网络安全公司 Check Point 在上周发布的一份报告中表示:表明攻击者的目标也是破坏该州的广播网络,对电视和广播网络的破坏可能比官方报道的更为严重。

1 月 27 日发生的 10 秒袭击涉及违反国家广播公司 IRIB 播放圣战者组织 ( MKO ) 领导人 Maryam 和 Massoud Rajavi 的照片,同时呼吁暗杀最高领导人 Ayatollah Ali哈梅内伊。

IRIB 副主任 Ali Dadi对国家电视频道 IRINN 认为这是一种极其复杂的攻击,只有拥有这项技术的人才能利用和破坏系统上安装的后门和功能。在黑客攻击过程中还部署了定制的恶意软件,能够截取受害者的屏幕截图,以及用于安装和配置恶意可执行文件的后门、批处理脚本和配置文件。

Check Point 表示,没有足够的证据来正式归因于特定的威胁行为者,目前尚不清楚攻击者是如何获得对目标网络的初始访问权限的。迄今为止发现的证据包括负责

·建立后门及其持久性,

· 启动“恶意”视频和音频文件,以及

· 安装wiper恶意软件以试图破坏被黑网络中的操作。

在幕后,攻击涉及使用批处理脚本中断视频流,以删除与 IRIB 使用的广播软件 TFI Arista Playout Server 相关的可执行文件,并循环播放视频文件(“TSE_90E11.mp4”)。

此外,攻击者在攻击中利用四个后门:WinScreeny、HttpCallbackService、HttpService 和 ServerLaunch,这是一个使用 HttpService 启动的 dropper。综合起来,不同的恶意软件使攻击者能够捕获屏幕截图、从远程服务器接收命令并执行其他恶意活动。

一方面,攻击者设法完成了一项复杂的操作,绕过安全系统和网络分段,渗透到广播公司的网络,生产和运行严重依赖受害者使用的广播软件的内部知识的恶意工具,同时保持在侦察和初始入侵阶段处于雷达之下。另一方面,攻击者的工具质量和复杂程度相对较低,并且是由笨拙且有时有错误的 3 行批处理脚本启动的。这可能支持攻击者可能从 IRIB 内部获得帮助的理论,或者表明具有不同技能的不同群体之间存在未知的合作。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理