据有关网络安全专家称,自2020年5月起,他们就一直在跟踪针对高级公司高管的网络钓鱼活动。黑客在网络钓鱼页面中再次使用了受感染的主机,通过伪造虚假的Office 365密码到期报告,窃取了上千个公司员工的凭据。

该活动主要针对金融,政府,制造业,房地产和技术等领域。在日本,美国,英国,加拿大,澳大利亚和几个欧洲国家均出现了受害者。

迄今为止,已识别出300多个特殊的URL,以及来自八个受感染网站的70个电子邮件地址。其中,包括40份公司CEO、董事、公司创始人、所有者的合法邮件地址,以及其他企业员工的电子邮件地址。

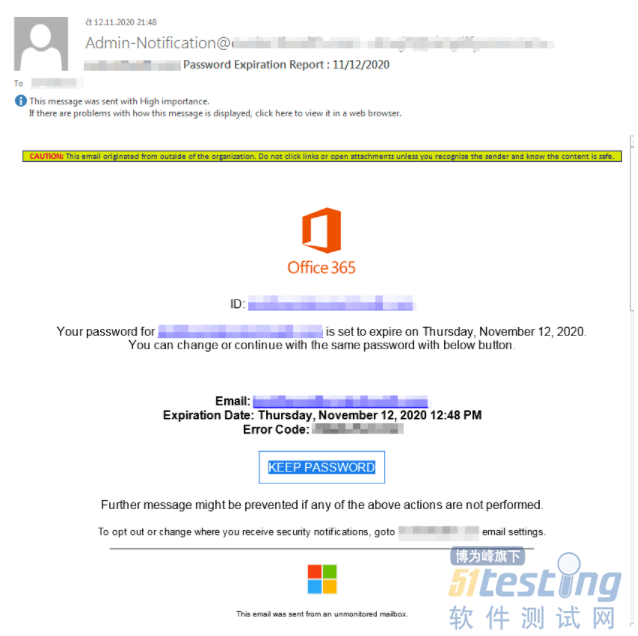

作为诱饵,黑客使用了虚假的Office 365密码过期报告,要求受害者单击嵌入式链接,称该链接允许他们继续使用相同的密码。但是,一旦潜在的受害者单击“保留密码”选项,他们就会被带到网络钓鱼页面。攻击者正在使用受损的基础架构和受害者的帐户凭据来托管网络钓鱼页面,并还在针对更多受害者。

作为攻击的一部分,黑客使用了去年首次详细描述的网络钓鱼工具,该工具被用于假冒Microsoft登录页面的类似攻击中。该工具包可供出售,也可让网络罪犯验证被盗的凭证的详细信息和准确性。

与此同时,专家还发现,黑客正在出售公司CEO,首席财务官(CFO)和财务部门成员等人的Office 365账户的失窃凭据。这些帖子在多个使用英语和俄语的论坛中被看到。值得注意的是,使用俄语的论坛上的所有帖子都是用英语完成的,并使用的是最近注册的账户。在具体信息页面还提供了受损的office 365 账户凭据以及员工各自的公司职位。

此活动中的大多数网络钓鱼电子邮件都是使用FireVPS的虚拟专用服务器(VPS)发送的,该公司为客户提供各种Windows远程桌面协议(RDP)计划。

此次网络钓鱼工具包似乎是类似工具的第四次迭代版,它还包括大量的IP地址范围和域名列表,旨在阻止安全公司和大型云提供商访问,可能是为了逃避检测,因为该清单包括许多网络安全和技术公司。

对来自配置错误站点中所收集的日志文件中的数据分析表明,窃取的凭据来自撰写本文时托管恶意Office 365 V4工具包的八个受感染的钓鱼网站。我们发现每个站点可能都是由不同的黑客针对规模和范围不同的网络钓鱼活动而建立的。一项活动仅针对美国公司首席执行官,总裁和创始人,而另一项活动针对来自美国,英国,加拿大,匈牙利,荷兰和以色列等不同国家的董事和经理。此外,黑客似乎大多从LinkedIn收集了目标电子邮件地址。

美国公司CEO的电子邮件地址显然是此活动的主要目标,而其他人则使用相同的网络钓鱼工具。此类电子邮件使黑客可以进行进一步的网络钓鱼,破坏敏感信息以及进行商业电子邮件泄露(BEC)和其他社会工程攻击。

网络钓鱼攻击和黑客通常以员工为目标,员工通常是组织安全链中最薄弱的环节。有选择地对公司高管进行钓鱼攻击,黑客可以大大提高获得的凭据的价值,因为它们可能导致对敏感的个人和组织信息进一步访问,并用于其他攻击。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理