来自阿姆斯特丹的研究人员分享了有关最新AMD和Intel处理器中新的Spectre式推测执行漏洞的详细信息。它被称为“ 盲目的 ”,它使攻击者能够在“幽灵”时代“失明”。也就是说,鉴于内核中的缓冲区溢出很简单,并且没有其他信息泄漏漏洞,BlindSide可以在推测性执行域中进行BROP式攻击,以反复探查和随机化内核地址空间,制作任意内存读取小工具,并实现可靠的利用。即使在强大的随机化方案(例如最近的FGKASLR或基于仅执行内存的细粒度方案)以及针对Spectre和其他瞬时执行攻击的最新技术缓解措施下,该方法也可以工作。

使用内核中的单个缓冲区溢出,可以使用三种BlindSide漏洞来破解内核地址空间布局随机化器(KASLR),任意随机化方案,包括细粒度随机化:

漏洞1 –使用BlindSide打破KASLR,以进行可靠的ROP漏洞利用;漏洞2 –使用BlindSide打破任意随机方案,以挂载仅用于数据的体系结构漏洞(泄漏根密码散列);漏洞3 –破坏细粒度的随机化和仅内核执行的内存,以转储完整的内核文本并安装可靠的ROP漏洞。

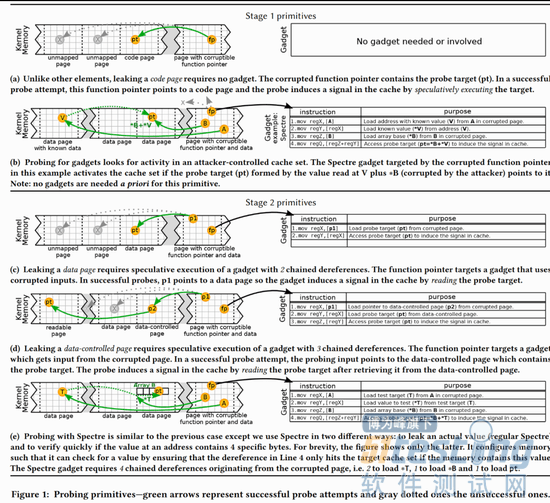

我们介绍BlindSide,这是软件和Spectre开发的融合点上的一种新开发技术。盲端使用推测执行将单个内存损坏漏洞转变为强大的推测探测原语。这些原语通过观察微体系结构的副作用而不是诸如崩溃的体系结构的副作用来泄漏信息,从而绕过了强大的抗泄漏性随机防御。使用软件漏洞而不是间接分支中毒[53]或注入[90]的关键思想还允许攻击者绕过所有部署的缓解措施,以防止投机执行攻击。此外,由于通常会在推测路径上抑制崩溃和探测执行,因此无法通过现有的BROP式防御(例如异常崩溃检测[35]和诱骗陷阱[18])来检测推测探测。23]。这使盲目的攻击者可以通过推测性地执行来暗中探测小工具。

研究人员使用英特尔的Skylake / Coffee Lake / Whiskey Lake以及基于AMD Zen / Zen 2的处理器来测试此漏洞。彗星湖很可能也容易受到这种攻击。目前尚不清楚10nm Ice Lake芯片是否也受到此安全漏洞的影响。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理