近期,思科Talos的安全专家在GoAhead嵌入式Web服务中发现了两个漏洞,其中包括一个高危RCE漏洞。

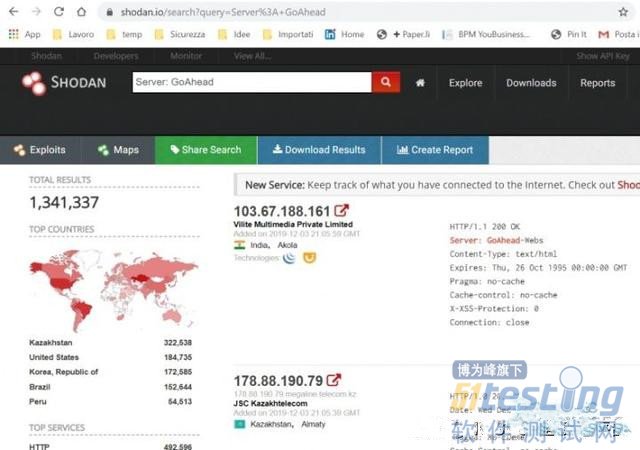

GoAhead可以说是世界上最流行的微型嵌入式Web服务器,由EmbedThis开发。它原本的定义为“紧凑、安全和易于使用”。GoAhead已部署在数亿台设备中,是小型嵌入式设备的理想选择。根据Shodan搜索引擎的数据,在撰写本文时,暴露在公网上的GoAhead数量已经超过130万。

第一个漏洞被标记为CVE-2019-5096,与multi-part/form-data之类的请求有关。未经身份验证的攻击者可以利用这个漏洞触发一个use-after-free,通过发送恶意的HTTP请求在目标服务器上实现任意命令执行。

根据安全报告(https://blog.talosintelligence.com/2019/12/vulnerability-spotlight-EmbedThis-GoAhead.html)的说法:“对基于版本v5.0.1、v4.1.1和v3.6.5的GoAhead Web服务器的应用,在处理multi-part/form-data一类请求时存在一个远程命令执行漏洞。攻击者所发送的恶意HTTP请求可能触发use-after-free,破坏堆结构,导致命令执行。恶意请求可以以GET或POST请求的形式存在,并且所请求的资源不需要真实存在于目标服务器上。”

该漏洞的CVSS分数为9.8。

而研究人员发现的第二个漏洞被标记为CVE-2019-5097,也可被未经身份验证的攻击者所利用,通过发送恶意HTTP请求进行拒绝服务(DoS)攻击。

“对基于版本v5.0.1、v4.1.1和v3.6.5的GoAhead Web服务器的应用,在处理multi-part/form-data一类请求时存在一个拒绝服务漏洞。一个恶意HTTP请求可能导致服务器处理流程进入死循环。恶意请求可以以GET或POST请求的形式存在,并且所请求的资源不需要存在于目标服务器上。”

根据Talos的说法, GoAhead的5.0.1、4.1.1和3.6.5版本均受这两个漏洞影响。Talos已在8月份向EmbedThis报告了这些问题,而在11月21日这些漏洞已得到了解决。

早在2017年12月,Elttam的专家发现GoAhead Web服务存在缺陷(CVE-2017-17562),影响数十万物联网设备。这个漏洞也可以被利用在受影响的设备上执行恶意代码。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理