Bleeping Computer 网站消息,雅马哈发动机菲律宾摩托车制造子公司上个月遭到勒索软件攻击,导致一些员工的个人信息泄露。

10 月 25 日首次发现漏洞后,雅马哈方面就立刻聘请外部网络安全专家进行事件调查,随后披露其菲律宾摩托车制造和销售子公司雅马哈汽车菲律宾股份有限公司(YMPH)管理的服务器之一,遭受未经第三方授权的非法访问并受到勒索软件攻击。

目前,YMPH 公司员工个人数据被盗的消息已得到证实,但雅马哈方面一直强调,威胁攻击者入侵的是雅马哈发动机菲律宾子公司的一台服务器,没有影响到雅马哈发动机集团的总部或任何其他子公司。

安全事件发生后,YMPH 和雅马哈发动机总部 IT 中心联合成立了指导小组,在调查安全事件影响范围的同时,也在与外部互联网安全公司合作,一起进行恢复工作。此外,YMPH 公司已经向菲律宾有关当局报告了这一安全事件。

INC 勒索团伙声称对网络攻击负责

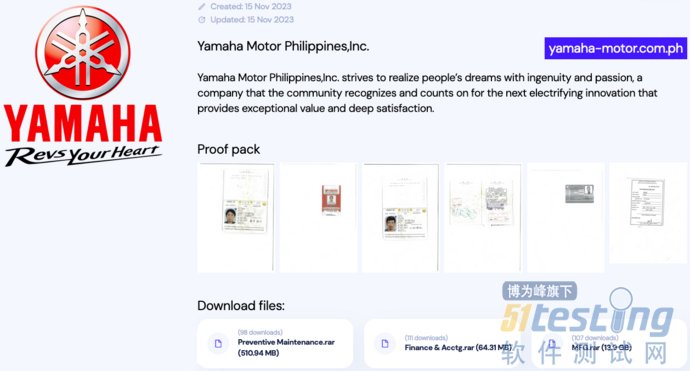

值得一提的是,虽然雅马哈公司尚未披露此次攻击事件背后的“黑手”是那个威胁组织,但 INC 勒索软件团伙已声称对此次袭击负责,并泄露了从雅马哈汽车菲律宾子公司窃取的数据信息。几天前,威胁攻击者将雅马哈添加到其暗网泄露网站上,并公布了多个文件档案,其中约 37GB 被盗数据包括员工身份信息、备份文件、公司和销售信息等。

INC RANSOM 网站页面 (Bleeping Computer)

据悉,INC 勒索软件团伙于 2023 年 8 月首次“浮出水面”,主要针对医疗保健、教育和政府等多个领域的组织实施双重勒索攻击。自“出道”以来,INC Ransom 已在其泄密网站上增加了 30 名受害者。必须要说的是,被该团伙入侵的组织数量可能有更多,毕竟只有拒绝支付赎金的受惠者才会被公开披露在数据泄露网站上。

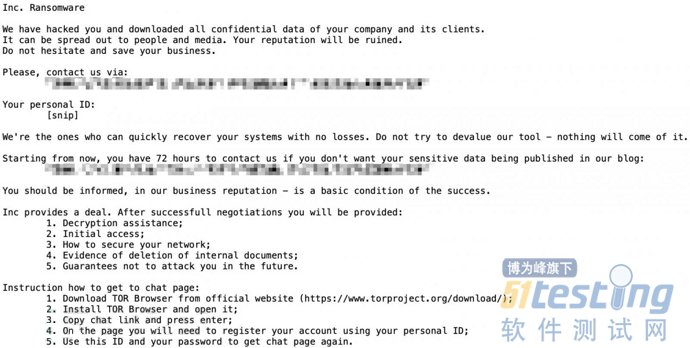

据 SentinelOne 报道,威胁攻击者通过鱼叉式网络钓鱼电子邮件访问目标网络,同时也发现他们使用 Citrix NetScaler CVE-2023-3519 漏洞。获得访问权限后,网络攻击者通过网络横向移动,首先获取并下载敏感文件以索取赎金,然后部署勒索软件有效载荷来加密被入侵的系统。此外,INC-README.TXT 和 INC-README.HTML 文件会自动投放到带有加密文件的每个文件夹中。

INC RANSOM 注释(Zscaler ThreatLabz)

成功发动网络攻击后,勒索软件团伙以在其泄密网站上公开披露所有被盗数据为威胁,向受害者发出 72 小时最后通牒,要求支付赎金。此外,威胁攻击者还承诺向受害者提供初始攻击方法、网络安全指南、数据销毁证据的详细信息,并“保证”不会再次对其进行网络攻击。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理