The Hacker News 网站披露,攻击者在 npm 开源软件包存储库中“投放”大量伪造的软件包,这些软件包导致了短暂拒绝服务(DoS)攻击。

Checkmarx 的研究人员 Jossef Harush Kadouri 在上周发布的一份报告中表示,攻击者利用开源生态系统在搜索引擎上的良好声誉,创建恶意网站并发布带有恶意网站链接的空包,此举可能导致拒绝服务(DoS)攻击,使 NPM 变得极不稳定,甚至偶尔会出现服务不可用的“错误”。

在最近观察到的一波攻击活动中,软件包版本数量达到了 142 万个,显然比 npm 上发布的约 80 万个软件包数量大幅上升。

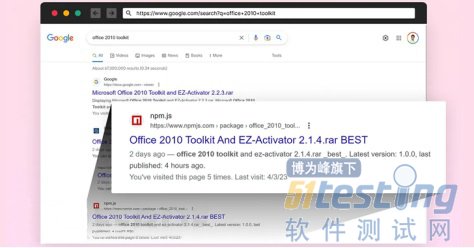

Harush Kadouri 解释称攻击者“借用”开源存储库在搜索引擎中排名创建流氓网站,并在 README.md 文件中上传空的 npm 模块和指向这些网站的链接。由于开源生态系统在搜索引擎上享有盛誉,任何新的开源软件包及其描述都会继承这一良好声誉,并在搜索引擎中得到很好的索引,因此毫无戒心的用户更容易看到它们。

值得注意的是,鉴于整个攻击过程都是自动化的,众多虚假软件包同时发送产生的负载导致 NPM 在 2023 年 3 月底时间歇性地出现了稳定性问题。

Checkmarx 指出,此次攻击活动背后可能有多个威胁攻击者,其最终目的也略有差别,大致可分作为以下三种:

第一是利用 RedLine Stealer、Glupteba、SmokeLoader 和加密货币矿工等恶意软件感染受害者的系统;第二是使用恶意链接会将用户索引至类似速卖通这样的具有推荐 ID 的合法电子商务网站,一旦受害者在这些平台上购买商品,攻击者就会获得分成利润;

第三类则是邀请俄罗斯用户加入专门从事加密货币的 Telegram 频道。

最后,Harush Kadouri 强调攻击者会不断地利用新技术来发动网络攻击活动,因此在同毒害软件供应链生态系统的攻击者进行斗争具有很强的挑战性, 为了防止此类自动化攻击活动,建议 npm 在创建用户帐户时采用反机器人技术。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理