位于两个不同大洲的两家企业能有什么共同之处? 配置不正确的微软服务器,每秒喷出数千兆字节的垃圾数据包,对毫无戒心的服务和企业造成分布式拒绝服务攻击(DDOS)。 这些攻击会严重破坏一个企业的运行,或者在某些情况下,在没有适当保护的情况下使其瘫痪,而这往往不是一个小企业所能承受的。

根据黑莲花实验室最近发表的一份报告,超过12000台运行微软域控制器与活动目录的服务器经常被用来放大DDoS攻击。 多年来,这一直是一场攻击者和防御者的战斗,很多时候,攻击者所要做的就是获得对僵尸网络中不断增长的连接设备列表的控制,并利用它们进行攻击。 其中一个更常见的攻击方法被称为反射。 反射是指攻击者不是用数据包淹没一个设备,而是将攻击发送到第三方服务器。 利用第三方错误配置的服务器和欺骗数据包,使攻击看起来是来自目标的。 这些第三方服务器在不知情的情况下,最终将攻击反映在目标上,往往比开始时大十倍。

在过去的一年里,一个不断增长的攻击来源是无连接轻量级目录访问协议(CLDAP),它是标准轻量级目录访问协议(LDAP)的一个版本。CLDAP使用用户数据报协议数据包来验证用户,并在签署进入活动目录时发现服务。 黑莲花公司的研究员Chad Davis在最近的一封电子邮件中这样说。

"当这些域控制器没有暴露在开放的互联网上时(绝大多数的部署都是如此),这种UDP服务是无害的。但是在开放的互联网上,所有的UDP服务都容易受到反射的影响。"

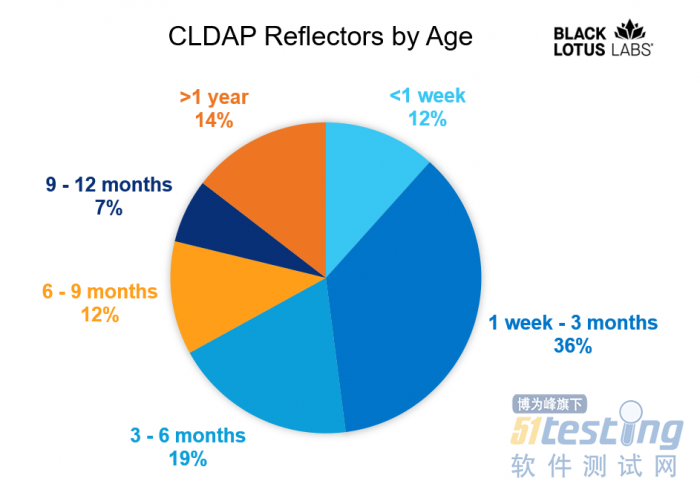

攻击者自2007年以来一直在使用该协议来放大攻击。 当研究人员第一次发现CLDAP服务器中的错误配置时,数量达到了几万个。 一旦这个问题引起管理员的注意,这个数字就会大幅下降,尽管自2020年以来,这个数字又急剧上升,包括根据黑莲花实验室的数据,在过去一年中上升了近60%。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理