黑客分享的截图表明,黑客成功访问了Uber的许多关键IT系统,包括公司安全软件和Windows域。黑客访问的其他系统包括Uber的亚马逊web服务配置、VMware vSphere/ESXi虚拟机、谷歌workspace管理Uber邮箱账号的管理界面。

此外,攻击者还成功入侵了Uber Slack服务器,并发布消息给Uber员工表明公司被黑。但从Uber的slack截图来看,这些公告最初被认为是玩笑,员工并未意识到发生了真实的网络攻击。

随后,Uber确认了这一网络安全事件,发推称已与执法机构接触,之后会发布其他相关信息。

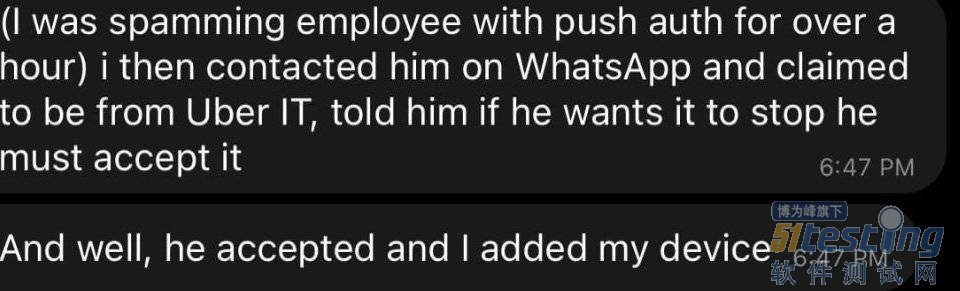

安全研究人员Corben Leo与黑客取得联系,黑客称通过对员工进行社会工程攻击成功窃取了其密码。因为Uber账户使用了多因子认证保护,黑客称使用了MFA Fatigue攻击,并伪装成Uber IT支持人员来使该雇员接受MFA请求。MFA Fatigue攻击是攻击者登陆凭证时被多因子认证拦截,然后重复发起MFA请求,直到受害者不想看到该通知,并接收该请求。

黑客称使用了MFA Fatigue攻击

然后使用被窃的凭证信息访问了公司的内部系统。黑客首先通过VPN登入Uber内部网络,然后扫描公司内网敏感信息。然后发现了一个含有公司Thycotic 特权访问管理平台管理员凭证的powershell脚本,使用该凭证可以访问公司其他内部服务的登录密码。

纽约时报报道称,在此次攻击中黑客访问了Uber数据库和源码。

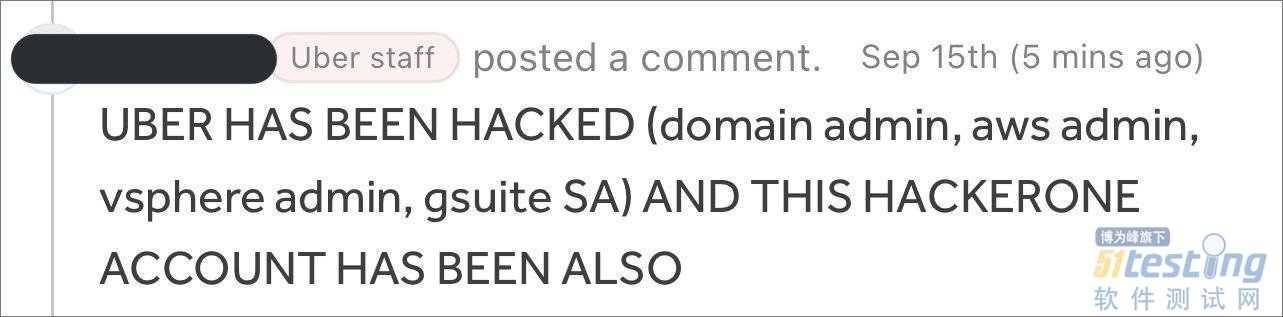

Yuga Labs安全研究人员称黑客访问了Uber的HackerOne漏洞奖励项目,并对所有漏洞奖励ticket进行了评论。

有研究人员称黑客下载了Uber HackerOne漏洞奖励项目中的所有漏洞报告,其中还包括未修复的漏洞报告。随后HackerOne禁用了Uber漏洞奖励计划,使得其无法访问未公开的漏洞信息。但是黑客已经下载了所有的漏洞报告,有可能卖给其他攻击者以实现快速获利。

9月16日,Uber发布调查进展,称未发现黑客成功访问用户敏感数据,如行程信息。所有Uber服务仍在正常运行。

本文翻译自:https://www.bleepingcomputer.com/news/security/uber-hacked-internal-systems-breached-and-vulnerability-reports-stolen/如若转载,请注明原文地址。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理