微软365防御研究小组在一篇博文中披露了该漏洞的细节,影响范围为23.7.3之前的安卓版本。在微软向TikTok报告后,该漏洞已打上补丁。

博文披露,一旦TikTok用户点击一个特制链接,攻击者就可以在用户不知情的情况下劫持账户,访问和修改用户的个人资料、敏感信息、发送消息、上传视频。

该漏洞影响了安卓应用的deeplink(深度链接)功能。这种深度链接会指令操作系统如何处理链接,例如用户点击嵌入在网页中的 "关注此账户 "按钮后,会跳转到推特关注某用户。

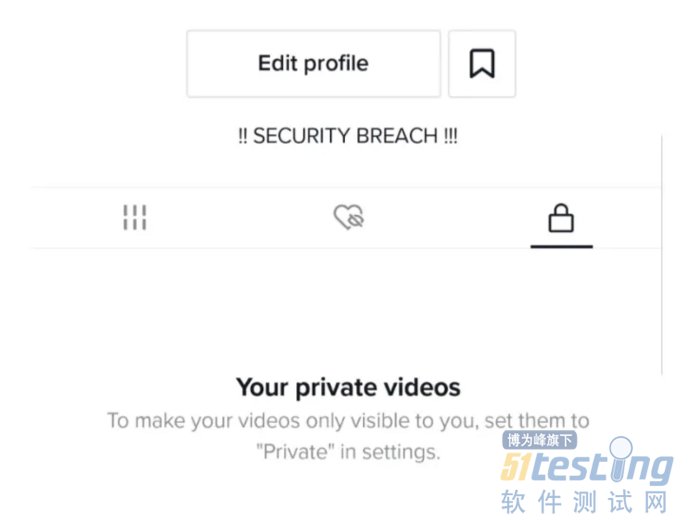

这种链接处理还包括一个验证过程,但研究人员发现了一种方法,可以绕过这个验证过程,在应用程序中执行一些潜在的攻击功能。在一次概念验证攻击中,研究人员制作了一个恶意链接,点击后将TikTok账户的简介改为 “SECURITY BREACH”。

TikTok在CVE-2022-28799的Mitre数据库条目中表示,精心制作的URL(未经验证的deeplink)可以在新窗口加载任意网站。这可能允许攻击者利用附加的JavaScript接口进行一键接管。

该漏洞潜在影响巨大,安卓版TikTok在谷歌应用商店的总下载量超过了15亿次。好消息是,TikTok发言人莫琳·沙纳汉回应,目前并无证据表明该漏洞被恶意利用。微软证实,TikTok快速反应并修复了该漏洞。

此前,据PCMAG报道,一位安全研究人员发现,TikTok iOS版本的应用内,打开任何外部链接都会触发监控,记录所有键盘输入和屏幕点击行为。但TikTok发言人否认了这一说法,称“TikTok不会通过JavaScript代码收集屏幕点击或文本输入内容,这些代码仅用于调试、故障排除和性能监控。”

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理