情况介绍

GitHub Actions是一个CI/CD解决方案,它可以轻松地设置周期性任务以自动化软件工作流。

这里所描述的特定攻击,指的是将恶意GitHub Actions代码添加到那些从合法存储库派生的存储库中,并进一步创建一个Pull请求,以便原始存储库维护人员将代码合并回来。

但是,这种攻击活动并不需要合法项目的维护人员进行任何的操作,攻击同样可以成功。

研究人员还发现,恶意代码会从GitLab加载一个错误命名的加密货币挖矿软件npm.exe,然后使用攻击者的加密货币钱包地址来执行挖矿活动。

在报告了相关事件之后,研究人员还发现了很多以同样形式模仿进行的针对GitHub项目的攻击活动。

Fork合法代码,添加恶意代码,然后将代码合并回来

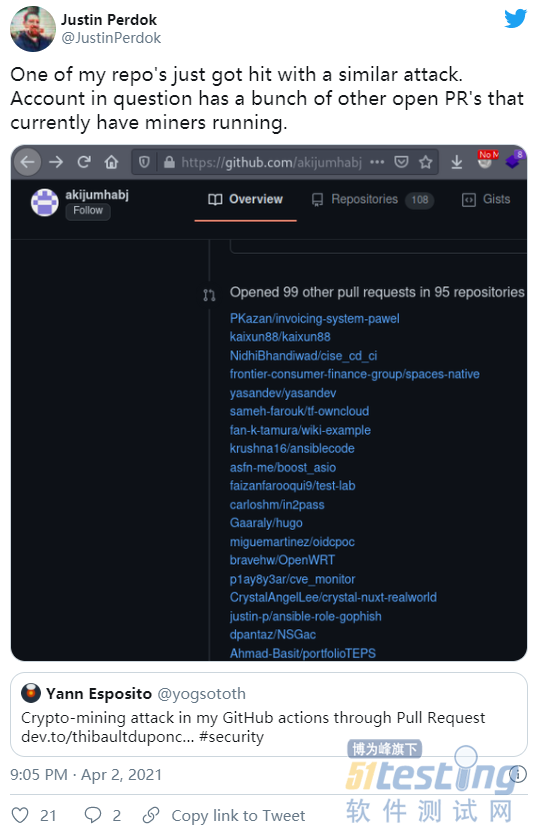

就在这周,据一位名叫Justin Perdok的荷兰安全工程师称,攻击者已经选定好了使用GitHub Actions进行挖矿的GitHub项目库了。

这些代码库会使用GitHub Actions来优化和实现CI/CD自动化和调度任务。

这种特殊的攻击利用的是GitHub自己的基础设施,并在GitHub的服务器上传播恶意软件和加密货币挖矿软件。这种攻击方式还会涉及攻击者Fork的启用了GitHub Actions的合法代码库。然后,攻击者会在Fork的代码库版本中注入恶意代码,并向原始代码库的维护人员提交一个Pull请求以将代码合并回来。

根据Perdok分享的一个屏幕截图显示,目前至少有95个代码库将成为攻击者的目标:

但令人意外的是,整个攻击过程并不需要原始项目的维护人员去批准攻击者发起的恶意Pull请求。

Perdok表示,攻击者只需要提交Pull请求就足以触发攻击了。

对于GitHub项目来说尤其如此,这些项目具有自动化的工作流设置,可以通过GitHub Actions验证传入的Pull请求。

一旦为原始项目创建了Pull请求,GitHub的系统就会执行攻击者的代码,而恶意代码将指示GitHub服务器检索并运行加密货币挖掘程序。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理