一个被怀疑与哈萨克斯坦和黎巴嫩政府有关联的网络间谍组织对多个行业发起了新一轮攻击,该组织使用了一个已有13年历史的后门木马的升级版本。

攻击者选择的不同垂直行业包括位于智利、塞浦路斯、德国、印度尼西亚、意大利、新加坡、瑞士、土耳其和美国的政府、金融、能源、食品工业、医疗保健、教育、IT和法律机构。

目标市场和地点的种类异常多,进一步证明了研究人员的假设,即该恶意软件不是内部开发,没有由单个对象使用,而是属于第三方出售给全球政府和攻击者的攻击性基础设施的一部分。

Dark Caracal广泛使用Bandook RAT在全球范围内执行间谍活动是由电子前沿基金会(EFF)和Lookout于2018年初首次发现的,当时受害者覆盖了21个国家。

这个多产的组织至少从2012年开始运作,一直与黎巴嫩安全总局(GDGS)有联系,所以研究者认为该组织是国家至国家一级的持续威胁。

不同的组织同时使用相同的恶意软件基础设施进行看似不相关的活动,这让EFF和Lookout推测,APT的使用者正在使用或管理被视为承载许多广泛的全球网络间谍活动的基础设施。

研究人员为此比较了不同的Bandook变种,并分享了其创建者用来阻碍对攻击流程中所有组件进行分析和检测的各种技术。

随着攻击链的不断发展,研究人员描述了攻击者从7月到现在所使用的攻击链。

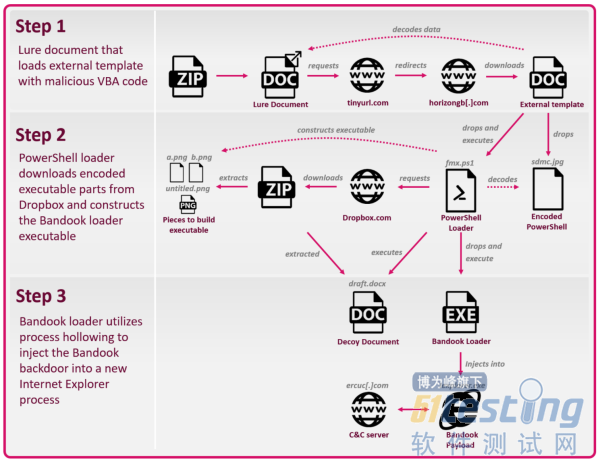

整个攻击链的攻击可以分为三个主要阶段。与许多其他攻击链一样,第一阶段开始于一个ZIP文件中传递的恶意Microsoft Word文档。一旦文档被打开,恶意宏就会使用外部模板功能下载。宏的代码依次下降并执行第二阶段的攻击,这是在原始Word文档中加密的PowerShell脚本。最后,PowerShell脚本下载并执行攻击的最后阶段:Bandook后门。

下面描述的各种工件的名称可能因攻击场景的不同而有所不同。

完整的攻击链

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理