据AdaptiveMobile Security发布的最新报告,当前已经有高级黑客团体利用这个安全漏洞向大量用户发动攻击。

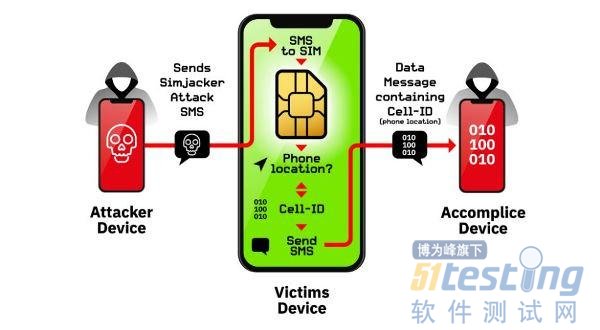

攻击者只需要向目标用户的手机号码发送特定的短信,即可接管设备并检索定位信息、通话记录或者短信记录等。

值得注意的是,这个漏洞位于手机SIM卡的配套应用程序中,基本上所有品牌的功能或智能手机都会受到漏洞影响。

研究人员称,该漏洞被一家与政府合作跟踪个人的间谍软件供应商开发了2年,至少在过去2年中,该漏洞已被黑客利用对多个国家/地区的手机用户进行有针对性的监控。

SIM卡中暗藏的S@T浏览器

该漏洞名为"Simjacker",存在于SIM应用工具包(STK)的"S@T浏览器"中,嵌入到大多数SIM卡上,可以为用户提供各种增值服务。

S @ T浏览器是SIMalliance Toolbox Browser的缩写,是一种位浏览器,也被称为移动浏览器,用于移动设备,尤其是支持无线应用协议(WAP)的手机,这是自21世纪初以来访问互联网的通用标准。

S@T浏览器通过存储在SIM卡内的可执行应用程序,容许用户访问网络应用程序,如电子邮件,股票价格,新闻等。

S@T浏览器技术被全球 30 个国家地区的移动运营商广泛应用,包括中东、北非、亚洲与东欧地区,总用户数超过10亿。

「SIMjacker」的攻击过程

S@T浏览器包含一系列STK指令 - 例如发送短消息,设置调用,启动浏览器,提供本地数据,按命令运行和发送数据 - 只需通过向设备发送SMS即可触发,这无形中为运行恶意命令提供了执行环境。

「SIMjacker」漏洞通过价值10美元的GSM调制解调器即可向手机发送恶意消息触发STK命令:包含恶意指令的SMS以二进制进行触发,将消息发送给SIM卡,然后SIM卡利用S@T浏览器执行命令,包括但不限于:

· 获取目标设备的位置和IMEI信息

· 以机主身份发送假冒短信

· 拨打高收费电话骗取话费

· 指示设备拨打攻击者的电话以监视受害者的周围环境

· 强制被攻击手机的浏览器打开恶意网页

· 通过禁用SIM卡执行拒绝服务攻击

· 搜集其他信息,如语言、无线电类型、电池电量等

在攻击期间,用户完全没有意识到他们受到了攻击,信息被泄露。

未来「SIMjacker」攻击很可能被利用成为一种诈骗手段。

AdaptiveMobile Security公司将在2019年10月3日伦敦举行的Virus Bulletin Conference上公布该漏洞的技术细节,详细论文和概念验证。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理