事件来源

Jenkins 官方发布了安全资讯,对两个高危漏洞进行通告:

https://jenkins.io/security/advisory/2018-07-18/

其中包括配置文件路径改动导致管理员权限开放漏洞(CVE-2018-1999001)以及任意文件读取漏洞(CVE-2018-1999002)。

漏洞描述

CVE-2018-1999001

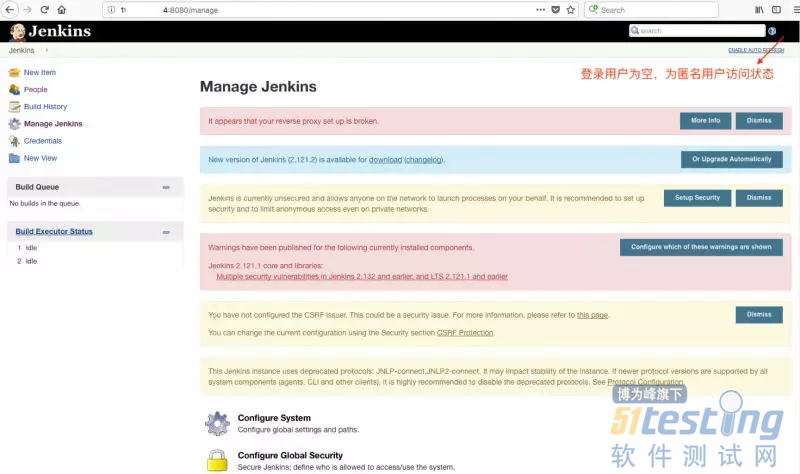

CVE-2018-1999001 为配置文件路径改动漏洞。远程且未经授权的攻击者可以通过构造恶意登录凭证,从 Jenkins 主目录下移除 config.xml 配置文件到其他目录,从而导致 Jenkins 服务下次重启时退回 legacy 模式,对匿名用户也会开放管理员权限,如下图所示:

CVE-2018-1999001 漏洞利用的条件是需要等待 Jenkins 服务的重启。

CVE-2018-1999002

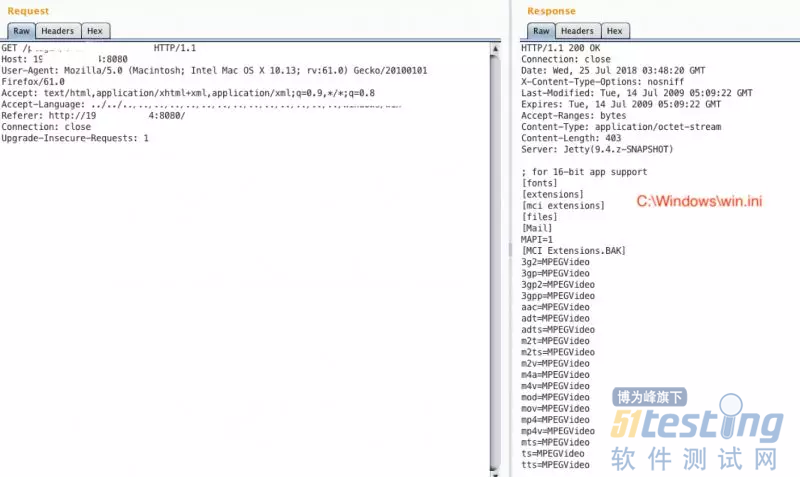

来自 DEVCORE 的安全研究员 Orange Tsai 发现,Jenkins 使用的 Stapler Web 框架存在任意文件读取漏洞。攻击者在远程且未经授权的情况下,可以通过构造恶意的 HTTP 请求发往 Jenkins Web 服务端,从请求响应中直接获取攻击者指定读取的文件内容。

从官方提交的安全测试补丁中,可以看出,此漏洞是在 HTTP 请求头 Accept-Language 中进行恶意数据构造,并主要针对 Windows 系统(在 Linux 系统上利用则需要满足特定条件):

测试发现 CVE-2018-1999002 漏洞的利用需要开启匿名用户访问权限(测试版本为 Jenkins LTS 2.121.1)。

影响范围

Jenkins weekly 2.132 以及更早的版本

Jenkins LTS 2.121.1 以及更早的版本

解决方案

Jenkins weekly 升级到 2.133 版本

Jenkins LTS 升级到 2.121.2 版本

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。