导语:在本篇博文中,我将回顾GPO(组策略对象)执行的工作原理以及如何使用BloodHound查找基于GPO控制的攻击路径,并解释执行这些攻击的几种方法。

介绍

活动目录是由用户,计算机和用户组组成的庞大而复杂的环境,并且在这之间存在着复杂的交织权限和特权将它们连接起来。BloodHound的最初发布侧重于衍生本地管理的概念,然后BloodHound 1.3引入了基于ACL的攻击路径。现在,随着BloodHound 1.5的发布,测试人员和红军团队可以轻松找到包括滥用组策略控制的攻击路径以及这些组策略有效应用的对象。

在本篇博文中,我将回顾GPO(组策略对象)执行的工作原理以及如何使用BloodHound查找基于GPO控制的攻击路径,并解释执行这些攻击的几种方法。

之前所做的一些工作

Lucas Bouillot和Emmanuel Gras在他们的开创性工作“Chemins decontr?leen environnement Active Directory”中包含了GPO控制和OU结构。他们使用攻击图来映射哪些主体可以控制GPO,以及哪些OU应用到这些GPO,然后将这些GP溯源到受这些GPO影响的对象。我们从Lucas和Emannuel的白皮书(法语)学到了很多,我强烈建议你阅读它。

有几位重要的作者和资源在我们研究GPO的工作方式时需要提及:微软组策略团队在TechNet上的文章,Sean Metcalf在adsecurity.org的一些研究工作,荣获过14次微软MVP的“GPO Guy“ Darren Mar-Elia,微软的组策略功能规范,最后但也是最重要的,Will Schroeder关于滥用GPO权限的开创性博客文章。特别感谢Darren Mar-Elia回答了许多关于组策略的问题。其他资源和引用链接可以在这篇博文的底部找到。

组策略中的活动部分

没有两种方式:GPO执法是一个复杂的野兽,有很多活动部分。有了这些说明,我们先从基本知识和其他文章中使用的词汇开始,然后逐步解释这些活动部分是如何相互影响的:

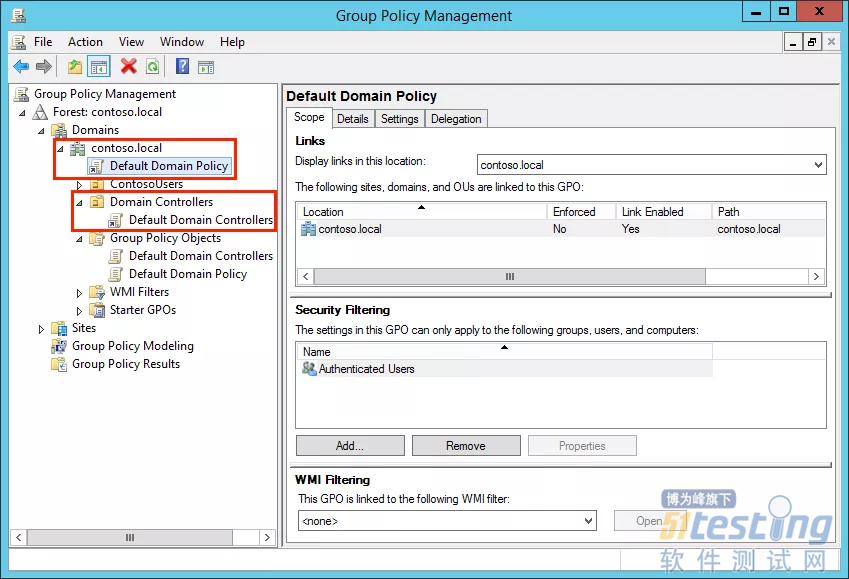

GPO:组策略对象。首次创建Active Directory域时,还会创建两个GPO:“默认域策略”和“默认域控制器”。GPO包含一组影响计算机和用户的策略。例如,你可以使用GPO策略来控制计算机上的Windows桌面背景。GPO在组策略管理GUI中是可见的:

上图所示:我们的测试域中的GPO列表。

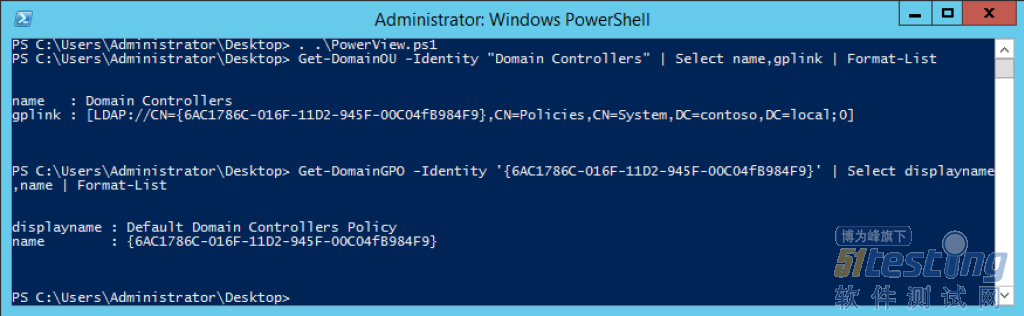

从技术上讲,“默认域控制器策略”是GPO 的显示名称,而GPO的名称是一个GPO花括号“GUID”。我把“GUID”放在引号中,因为这个标识符实际上并不是全局唯一的。每个Active Directory域中的“默认域控制器策略”将具有相同的“名称”(读作:花括号GUID):{6AC1786C-016F-11D2-945F-00C04fB984F9}。出于这个原因,GPO有一个名为objectguid的附加参数,它实际上是全局唯一的。任何给定GPO的策略文件都位于域中的SYSVOL中策略的gpcfilesyspath中(例如:\\contoso.local\sysvol\contoso.local\Policies\{6AC1786C-016F-11D2-945F-00C04fB984F9})。

上图:“默认域控制器策略”GPO的相关属性以及SYSVOL中的GPO策略文件位置。

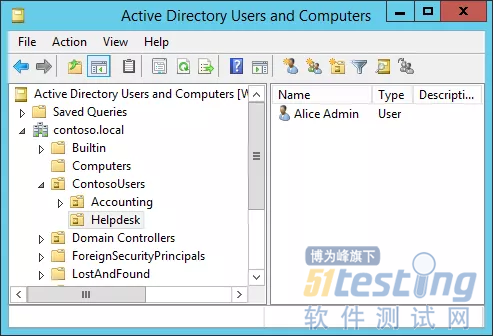

OU:组织单位。根据微软的TechNet文章,OU是“可用于将大多数其他对象和类出于管理目的组合在一起的通用容器”。基本上,OU是你将主体(用户,组和计算机)放入的一个容器。组织通常会使用OU来组织基于部门和/或地理位置的实体。此外,OU当然可以嵌套在其他OU中。这通常会导致域内相对复杂的OU树结构,如果不先熟悉树,则很难进行导航。你可以在ADUC(Active Directory用户和计算机)的GUI中看到OU。在下面的屏幕截图中,“ContosoUsers”是CONTOSO.LOCAL域的子OU,“帮助台”是“ContosoUsers”OU中的子OU,“Alice Admin”是“Helpdesk”OU的子用户:

上图:OU树中的Alice Admin用户。

GpLink:一个组策略链接。GPO可以“链接”到域,站点和OU。默认情况下,链接到OU的GPO将应用于该OU的子对象。例如,默认情况下,“默认域策略”GPO链接到域对象,而默认情况下,“默认域控制器策略”链接到域控制器OU。在下面的屏幕截图中,你可以看到,如果我们展开“contoso.local”域和“域控制器”OU,则链接到这些对象的GPO则会显示在其下方:

上图:“默认域策略”链接到域“contoso.local”。“默认域控制器”策略链接到“域控制器”OU。

GpLinks存储在GPO链接的对象上,名为“gplink”。“gplink”属性值的格式是[<GPO的专有名称>;如果链接未强制执行,则为<0,如果强制执行链接则为1]。你可以使用PowerView轻松枚举这些链接,如下图所示:

上图:“默认域控制器策略”GPO链接到“域控制器”OU,并未执行。

这三个部分 – GPO,OU和GpLinks – 构成了我们正在处理的主要活动部分。在理解GPO执行逻辑和如何使用BloodHound查找攻击路径之前,了解这三个概念很重要,因此在继续之前,请确保你对这些攻击有信心。最后一个注意事项:GPO也可以链接到站点,但由于站点成员资格和收集挑战的复杂性,我们在本文将不包括这些内容。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。