1.P2P常见逻辑漏洞(加车、下单、结算、支付等)

2.账号体系常见逻辑漏洞(注册、登录、撞库、密码重置、验证码绕过等),

3.水平垂直越权、

4.社区视频刷人气、刷点击量、遍历发回帖、刷播放量、刷积分等。

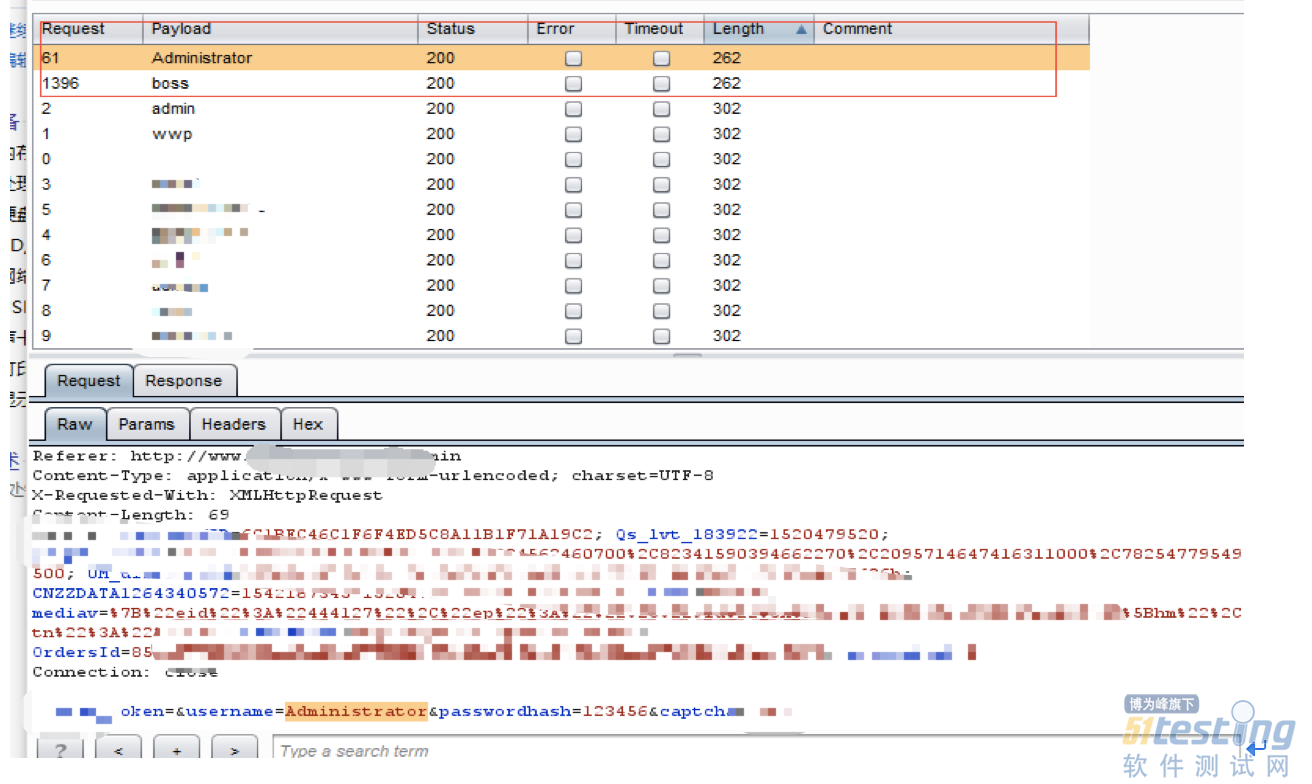

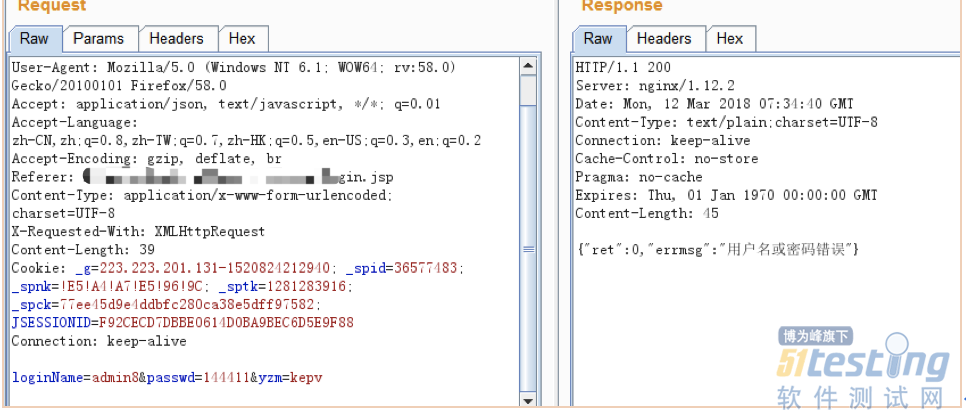

1.用户名枚举+任意用户登陆

在登陆处抓包,用不同的用户名根据返回长度来确定用户名是否存在。

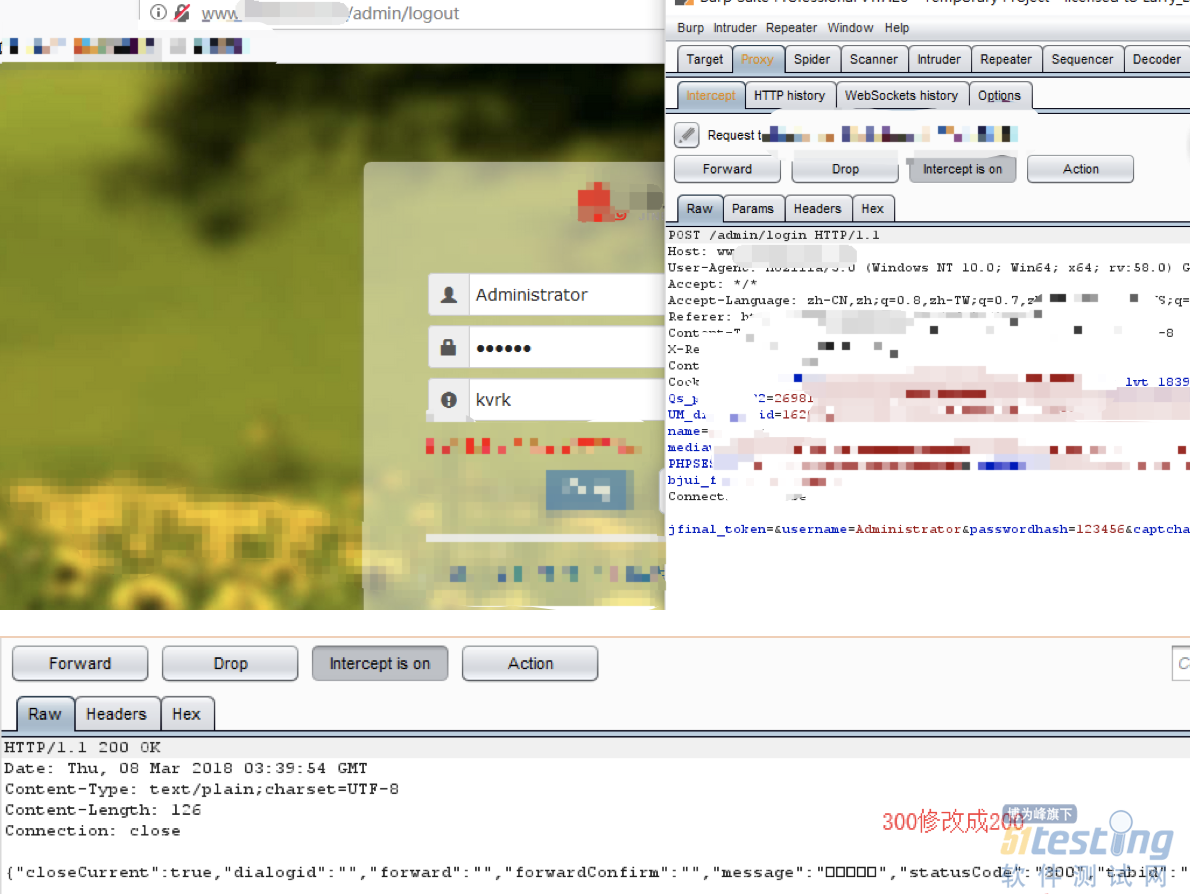

当我们用administrator账号去登陆的时候,改一下返回包就可以登陆成功

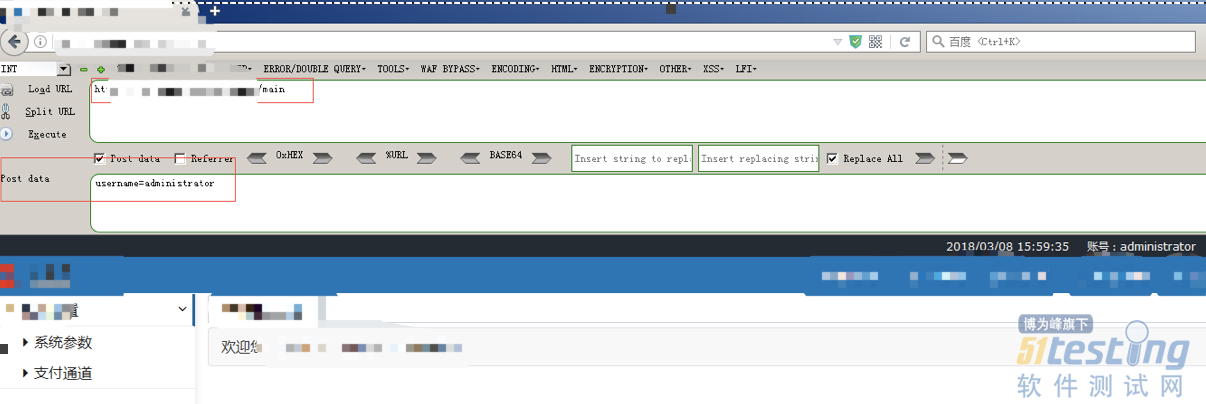

其实后面我查看其js代码只需要一个post就可以登陆成功,我们来看看它的js代码怎么写。在测试的时候需仔细查看js代码,可以发现发现很多隐型接口

$("#login_form").ajaxForm(function(data){

if("300" == $.parseJSON(data).statusCode){

BJUI.alertmsg('error', $.parseJSON(data).message, {

okCall: function() {

$("#login_ok").attr("disabled", false).val('登录');

}

});

return false;

}else{

post("/admin/main",{username:$("#j_username").val()});

}

});

2.客户端验证码回显

安卓端+夜神模拟器+xposed+JustTrustMePlus

https://github.com/WooyunDota/DroidSSLUnpinning

在注册处发送验证码:

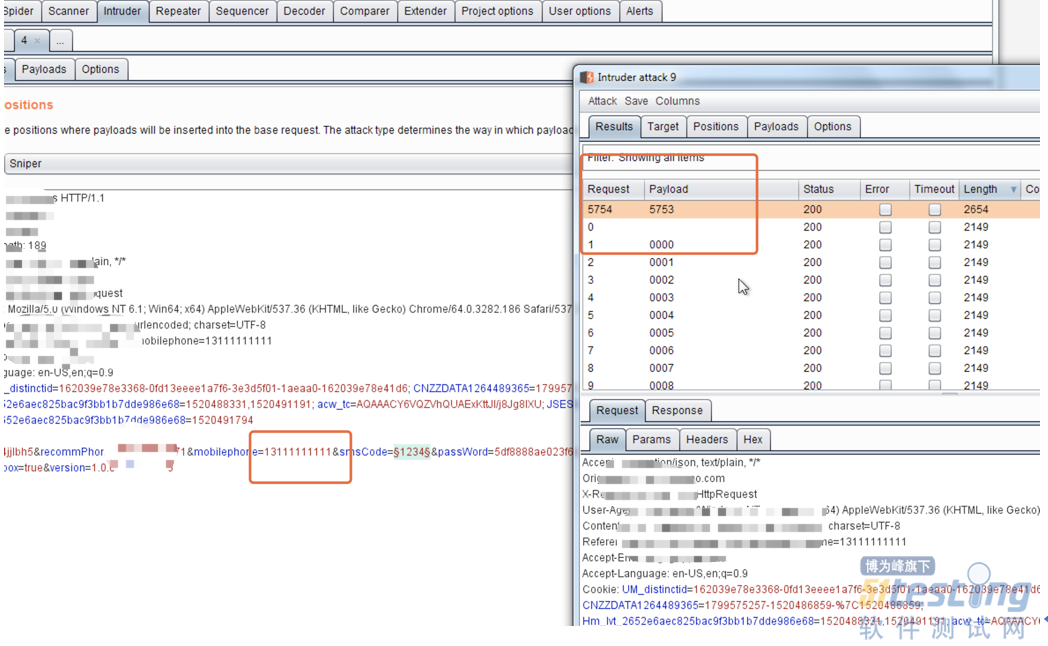

3.任意用户注册+密码重置(其实也是验证码),在测试中发现,6位验证码,在不限制请求次数情况大概需要1个小时才能爆破出来,四位验证码你随意

4.前台验证码未失效,导致可以爆破用户密码

5.越权漏洞,在从普通用户查看超级管理员的信息,再或者普通用户遍历用户信息可查看用户账号密码,二级密码,账户余额等

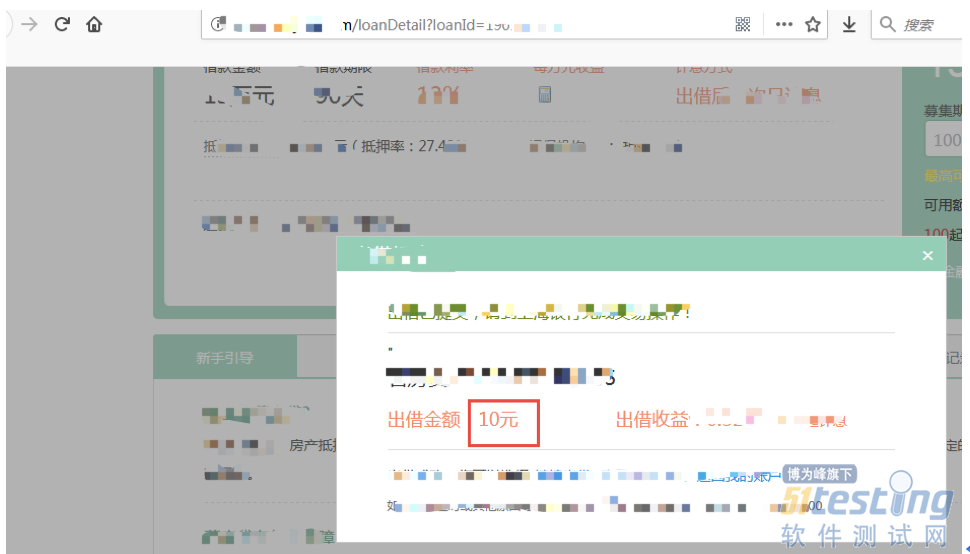

6.支付金额修改漏洞

7.XSS漏洞

一般测试在活动抽奖,或者在个人资料方面

未完待续。。。。近期遇到的奇葩问题会持续更新上来

可以去看看《Web攻防之业务安全实战指南》(把pdf变成了纸质文档)

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理。