关于Json挟持

JSON是一种轻量级的数据交换格式,恶意攻击者通过某些特定的手段,将本应该返回给用户的JSON数据进行拦截,转而将数据发送回给恶意攻击者,这就是JSON劫持的大概含义。一般来说进行劫持的JSON数据都是包含敏感信息或者有价值的数据。

Json安全防御锦囊

重要敏感的信息,特别是需要登录访问的json接口,都需限制refer、校验token,防止写接口的csrf,读接口的json劫持,需要注意refer为空时也不能通过判断。

利用Hackbar 插件简化分析

Hackbar-------简单的安全审计/渗透测试工具插件。

测试应用时,需要和浏览器的地址栏交互,添加或修改参数,以及修改 URL。一些服务器的相应会包含重定向,刷新以及参数修改。所有这些改动都会使对相同变量尝试不同值的操作非常费时间。我们需要一些工具来使它们不那么混乱。Hackbar 的行为就像地址栏,但是不受由服务器响应造成的重定向或其它修改影响

Hackbar推荐在OWASP Mantra浏览器(安全同学推荐,强大好用)下使用,当然Firefox 上安装 Hackbar插件也可。mantra会跟已安装的firefox冲突,如果装OWASP Mantra需要卸载原来的firefox。

Hackbar使用方法

下载OWASP Mantra,官方传送门:http://www.getmantra.com/owasp-mantra.html

安装Hackbar插件。

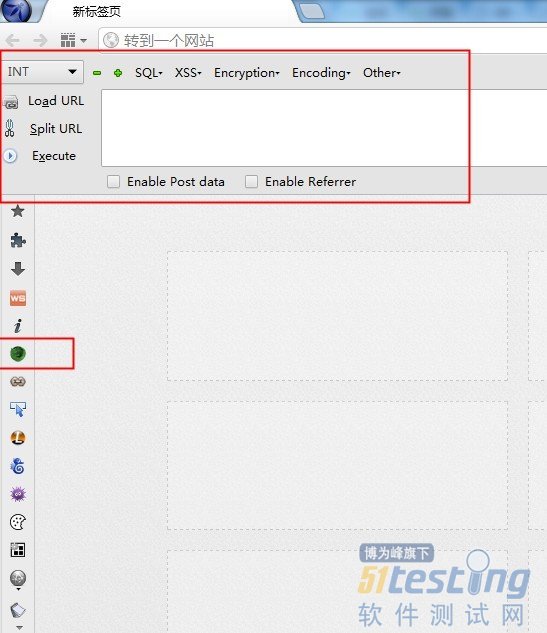

安装成功通过F9或者点击左侧Hackbar图标来显示Hackbar。

如下:

Hackbar 会赋值 URL 及其参数。也可以开启修改 POST 请求和 Referer 参数的选项,告诉服务器页面从哪里被请求。

Hackbar工作原理

Hackbar 是带有一些实用特性的第二个地址栏,比如不受 URL 重定向影响,并且允许我们修改 POST 参数。此外,Hackbar 可用于向我们的请求中添加 SQL 注入或跨站脚本代码段,以及哈希、加密和编码我们的输入。

使用 Hackbar的好处是在测试有大量输入的表单时,或者取决于输入重定向到其它页面的表单时,可以只改动想要改的参数直接excute,非常便利。

一个refer强校验的实例演示

注:该接口对refer已做校验。

相反的,如果我们测试过程中发现即使修改了refer值或者为空时,发送请求后检查response发现接口还是正常返回值,这时需要特别警惕,也许这就是你在找的那个漏洞。

版权声明:本文出极测 ruowei,51Testing软件测试网原创出品,未经明确的书面许可,任何人或单位不得对本文进行复制、转载或镜像,否则将追究法律责任。