51Testing软件测试网�A-j�h,c�~�`�U�k 51Testing软件测试网�L3{�|�|�`

51Testing软件测试网�r�e/S�V#U$s:u4w

-{�X6L�L4K051Testing软件测试网2J�g�`�X0s我们先看看微软是怎样描述Svchost.exe的。在微软知识库314056中对Svchost.exe有如

!T5L.F�c6t�F�d�@%x0�L i�S�P0[�Y0下描述:Svchost.exe 是从动态链接库 (DLL) 中运行的服务的通用主机进程名称。

�T8a$C!\"k3C9y

L�m�L#u051Testing软件测试网/[9K�U�M�]�]5O�N�n4I 其实Svchost.exe是Windows XP系统的一个核心进程。Svchost.exe不单单只出现在

7P3v�V6R*L�M�T0#u�q8h2n�e9d�X�Q0Windows XP中,在使用NT内核的Windows系统中都会有Svchost.exe的存在。一般在Windows51Testing软件测试网6L�F�l!h#I�V�j;b�C

51Testing软件测试网�`/v�|9w�x�Z�G:I.j9l�R'`2000中Svchost.exe进程的数目为2个,而在Windows XP中Svchost.exe进程的数目就上升到了

;Z8L�g�t�l�g051Testing软件测试网�x6x:E#@8n+q W�A�I�F4个及4个以上。所以看到系统的进程列表中有几个Svchost.exe不用那么担心。 51Testing软件测试网�R$k�x�Y/i�s�\

51Testing软件测试网,M�`�@�w�D�R�D�E)R

�M�u.X6N4^�p0Svchost.exe到底是做什么用的呢?51Testing软件测试网�m�\ H(s,_4F7a&R%_

�v9~�r�|�h0 首先我们要了解一点那就是Windows系统的中的进程分为:独立进程和共享进程这两种。51Testing软件测试网8\�`�` K N$F

51Testing软件测试网/A�v)U�V/y)Z

K�c由于Windows系统中的服务越来越多,为了节约有限的系统资源微软把很多的系统服务做成了51Testing软件测试网�z w0R�T�W�]�X

51Testing软件测试网+s�P.d&c�T�V共享模式。那Svchost.exe在这中间是担任怎样一个角色呢?

)U�}4i�q)Y�d:I0.t O2_�\�m�?�z�[0 Svchost.exe的工作就是作为这些服务的宿主,即由Svchost.exe来启动这些服务。51Testing软件测试网 e�c�\�g3X

�E)I$P�K�f

?#R0Svchost.exe只是负责为这些服务提供启动的条件,其自身并不能实现任何服务的功能,也不

�u,A�z [�X�E,g0�U�q8Y%w�L-~�Q�x-Q

o)\7C0能为用户提供任何服务。Svchost.exe通过为这些系统服务调用动态链接库(DLL)的方式来

/y�m6W0M�\

H0*i�z ^ f:K�j�v�c�y0启动系统服务。

5?�[9e�]

L�F+o�q051Testing软件测试网8u�]�r#g�~�R�_�n�o那Svchost.exe是病毒这种说法是任何产生的呢?51Testing软件测试网2A�U�q:j�n6\9a

51Testing软件测试网�E�D5t�s�j�A 因为Svchost.exe可以作为服务的宿主来启动服务,所以病毒、木马的编写者也挖空心思

�e�a0v4V3L(g"R�Q051Testing软件测试网3A�X�k�y9},w1T�o y+O的要利用Svchost.exe的这个特性来迷惑用户达到入侵、破坏计算机的目的。51Testing软件测试网;N�f�S#M�I8\*R*O�d�Q6y

51Testing软件测试网+_�z�G�_�q$r3n/A+a如何才能辨别哪些是正常的Svchost.exe进程,而哪些是病毒进程呢?51Testing软件测试网0Q�}&I0w�R7]

51Testing软件测试网�K!_!a"[�P2d

YSvchost.exe的键值是在“HKEY_LOCAL_MACHINE\Software\Microsoft\Windows

�C�T+T&O�z$t5N051Testing软件测试网!l(|�}�e-B�f*_*M*g v�n�PNT\CurrentVersion\Svchost”,如图1所示。图1中每个键值表示一个独立的Svchost.exe组

2_.t�J!~*C�W0�w�W�a�D8A�c�H�d�U0。

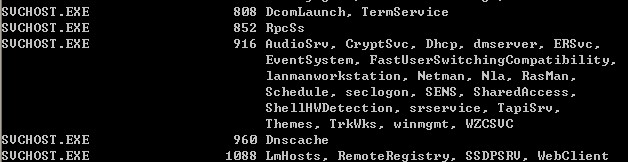

�W9E9J�c�_$l)s0�@5t�]�N�p0O�a�d!U2k4H0 微软还为我们提供了一种察看系统正在运行在Svchost.exe列表中的服务的方法。以51Testing软件测试网�{�k�R�D8Q6Z�c'y:P8u

(n/L�Q'Z({�n2N�A0Windows XP为例:在“运行”中输入:cmd,然后在命令行模式中输入:tasklist /svc。51Testing软件测试网�_;n

M�z%v�p%E�}4{

�q2S�J�\)?�g

L0例:51Testing软件测试网+A;W/a�q,o5H#G8H5D�d

51Testing软件测试网-k�M�E'u7x如果使用的是Windows 2000系统则把前面的“tasklist /svc”命令替换为:“tlist -s”即51Testing软件测试网�g�B-e�F�j Z�Q

51Testing软件测试网

\ ?�s6u)p�k可。如果你怀疑计算机有可能被病毒感染,Svchost.exe的服务出现异常的话通过搜索51Testing软件测试网�i�l/t�K

a

j�[�j�{'d

�`5l9u7v#M�o0Svchost.exe文件就可以发现异常情况。一般只会找到一个在:“C:\Windows\System32”目51Testing软件测试网�P�|�D�u,Z3e�F�N�D

�S:[.B�Z:k�^�`�L�n0录下的Svchost.exe程序。如果你在其他目录下发现Svchost.exe程序的话,那很可能就是中

�x/y�J%s�q�P�z0�@#B3f�@-^0毒了。

4h�Z.u�s q�I�_!H&e2m0.p D-g�x U�M0 还有一种确认Svchost.exe是否中毒的方法是在任务管理器中察看进程的执行路径。但是51Testing软件测试网 N�x�p�R�o Z4Y:e

51Testing软件测试网(g-{�f�g�~

R,`3V�h由于在Windows系统自带的任务管理器不能察看进程路径,所以要使用第三方的进程察看工具51Testing软件测试网�~,W.v�J�}:J

o/M�k9y�V�U6P�A-V0。

1s�N�F�Y

`�Q.d

v�d051Testing软件测试网2u!q�D�b�h:k#Z&_)R�z�W 上面简单的介绍了Svchost.exe进程的相关情况。总而言之,Svchost.exe是一个系统的

�}2s�^2F!X�H�m�V051Testing软件测试网�x'@�U�d�C!m:K核心进程,并不是病毒进程。但由于Svchost.exe进程的特殊性,所以病毒也会千方百计的入51Testing软件测试网�F3Q![�f.I*@.A

51Testing软件测试网2G:s�v�`$U侵Svchost.exe。通过察看Svchost.exe进程的执行路径可以确认是否中毒。51Testing软件测试网�v4@�{�d

y

�|,X�O�Y�C6R�`&V�E�|0注:希望广大朋友不要进行非法用途,在这里解密木马捆绑是希望大家了解其原理。51Testing软件测试网�O�M9R-u�?�K3d�E(B

51Testing软件测试网"Z F7x�o�f51Testing软件测试网�}�u&[�o:N�g9p

如今网络上病毒肆虐,让电脑用户在应付病毒上花费了不少精力。当你使用杀毒软件查

�[3o�u�Q1S7G0-g'U�o�c+}�S0杀病毒时,是否遇到查出了病毒,但是杀不掉的情况,原因何在?该如何处理呢?以下笔者对51Testing软件测试网�p7C(l�?*q%o�T

/O�@�k�|(N"^2[0此略作介绍。

�n%L8{8V�}9K�^�w051Testing软件测试网�S�y�?(M�p�p�a,a#g4U◆系统还原文件51Testing软件测试网+s�Z*g3d'd�P�O�u

51Testing软件测试网�m�G.@�O'z�r _restore文件夹是Windows Me/XP系统特有的系统还原文件夹,隐藏在该文件夹中的病毒

-_�B�x�b�u�d:z"q0G051Testing软件测试网$K�o+S*k'p!J�D是不能直接清除的。当然这些病毒也不能直接发挥作用。要清除这些病毒,可以关闭Windows

!e3M�t#^�\06A(U�m;h�?0系统的“系统还原”功能,清理系统还原点,或者直接删除_restore文件夹的内容。

#P5c @�a�b�C�R�h0s0�[%L7]9x�y�P0◆疑似电脑病毒

�x"w�_�N�X�h

i�M�b051Testing软件测试网.I�`�S�L�q;_�s R*a

Q 有时杀毒软件会出现提示:unknown.com.tsr.virus。该提示中,unknown是“不明的”

+R/d�s�J�]051Testing软件测试网�N�K;Q"j�X意思,tsr是内存驻留的意思,本信息一般提示的是纯DOS环境下的可执行文件,表明杀毒软

�P ^�C0n1o04W�_*{�u Z�U5[�l�C0件在该文件中发现了可疑代码,类似病毒,但是没有确定是什么病毒。

�_'X�y1Z(_�x�{051Testing软件测试网 P"k$h+@�j&d 如果疑似病毒提示涉及Type-Win32代码,则表示可疑的32位代码的意思,是指Windows环51Testing软件测试网�p/E�P�{1F

!W�[6l;O�Y,c�P�O0境下可疑的可执行代码。对于疑似病毒,可以直接删除该文件,或者将这些“疑似”的病毒

6f�S#Z�E)R�D$l1}051Testing软件测试网�e V ^2m�w,Q文件发送给反病毒软件公司,请求帮助。51Testing软件测试网�R�]:f"[�I�U�_�O b�D

-X Z,N�\/@�m0◆exe 文件感染病毒51Testing软件测试网�T�o�A�o�i2M/L�W�?

�N�U�I5y;c�E�F�c:_0 以.exe为扩展名称的文件是软件安装程序的部分文件,其中的病毒不能直接清除。只有

"Z�`�z�Z:}8P051Testing软件测试网;M5M�l�S)F-P7Y在软件完全安装成功后,方可清除。这有点类似于在COPY文件时发现了病毒的处理方法。51Testing软件测试网�d%]8W�u4w

c+V

◆在DOS下清除病毒51Testing软件测试网7i0}�C1?�c&p

51Testing软件测试网"h�]�G,t

D4D 对于在引导区发现的病毒,如POLYBOOT/WYX.b病毒,请使用干净的系统盘启动系统到DOS51Testing软件测试网�]�[�e;B�^�C�L�Y�O

9\*h�@�j1A&o0,然后在DOS下杀毒即可清除。如果可感染引导区的病毒存在于文件中,可以直接删除该文件51Testing软件测试网#p

y�Q�J3B2M/_�Z

�q�p�w�`�W�F�`�V�T$z0。

�J�A�|�F�W�[�r�r7Q%\1W�j�{051Testing软件测试网�~

s2b3S�f4C1@�v◆系统初始文件中引用病毒

-J�]�a7o(K$A%A9}�P051Testing软件测试网�o+H3Y

z�F7E�m�a杀毒时出现如下提示:51Testing软件测试网2h�\�W9E"n0L5C

�n5]�G!l.e�}�@:^0-----------------------------------------------------------------------------------------------

�c�I7w�|3k�M(B�v�i"P0QUOTE:51Testing软件测试网9L�}�V#v7O+g.N1`�]�F

C:\Windows\brasil.pif worm.win32.opasoft.a病毒 已删除51Testing软件测试网:m \&W�z�h�X�E

C:\Windows\instit.bat worm.win32.opasoft.a病毒 已删除

�o)r$v�K2|5J+a�I0 C:\Windows\alevir.exe worm.win32.opasoft.a病毒 已删除

*}5C�L6O)v�J0 C:\Windows\marco.scr worm.win32.opasoft.a病毒 已删除

7K�M1A�g:f&S�]�p:I9P0 C:\Windows\SCRSVR.exe worm.win32.opasoft.a病毒 已删除

�r;y�w�c

b051Testing软件测试网

]'v!B�G!m6`�t------------------------------------------------------------------------------------------------

1O�S�c,@'s'b�~0 杀毒后,重启动电脑时出现很多找不到文件的信息,而且再次杀毒时提示依旧,病毒还

�Y)F�L+~ b0g051Testing软件测试网�w1Z'F�S�v#y*S�o5M$\是存在。这些顽固病毒的引用应该是在win.ini文件中,请单击“开始→运行”,键入

�G�W7v9q�R7\�I;c�e05t�x�Y&V�z�o�w/k�A0“sysedit”,按下回车键,编辑win.ini,删除对病毒的引用行。

f�P2D�Y&~�\�y051Testing软件测试网�G�o�g5^�c/p�t�r�k◆病毒最新变种

�S�S4@+s2{�|!j�t�r�n051Testing软件测试网�O�M�N

^�S�a�]杀毒软件查出的是其病毒库中不存在的新型病毒,请将杀毒软件的病毒库升级到最新,然后51Testing软件测试网�x3o�u�A�v�Q0}�U

�m�\�j�|:L�~,k#[�E0再查杀。

�u%n&F�f-x�R%b0--------------------51Testing软件测试网 k�T�g)w*Y"G

*C A"f)x+Y/k/l'm'W0 一款好的防火墙并不能发现所有病毒;一个好的杀毒软件并不能歼灭所有的带毒程序!51Testing软件测试网�p�n�`

u�A0{,g9J�@'W:E

51Testing软件测试网2e8j(y�S�]�A�^�L�Q�I遇到这些情况我们该做何处理呢?很简单——手工杀毒。而要论到手工杀毒,就不能不提到

�\#v�e)R9z!v0�n�C�S9H

{"Q(l0系统进程的妙用了。

)x�l5S&F-t�_�y�s9R�l0.d O.x�Q%y0进程、病毒?51Testing软件测试网�n�W2?�G:z.|!k9]�X

51Testing软件测试网�a�@

}2u�J�T

I�?"w 书上说:“进程为应用程序的运行实例,是应用程序的一次动态执行。”看似高深,我

6s/o%I�v�~�b-B0�d!`�M"X3A/O0们可以简单地理解为:它是操作系统当前运行的执行程序。在系统当前运行的执行程序里包51Testing软件测试网�f�k9u'}�C�x%i�p

%_�A }�T�e0括:系统管理计算机个体和完成各种操作所必需的程序;用户开启、执行的额外程序,当然

$n)]&K�|;a�Q)w�I�o�x'[051Testing软件测试网#Q�a7A

_#O0M也包括用户不知道,而自动运行的非法程序(它们就有可能是病毒程序)。

�]�\�k�_�M�D�u&p�c051Testing软件测试网�@1i3U Q�W,r 危害较大的可执行病毒同样以“进程”形式出现在系统内部(一些病毒可能并不被进程51Testing软件测试网�n"t;Z#w3q�A

;O�I n:X�r"o0列表显示,如“宏病毒”),那么及时查看并准确杀掉非法进程对于“手工杀毒有起着关键

8^�c:\/[!i�a�K!^�s0$B�D�B2y�o�x�v:~0性的作用。

!C�T�i2D�H1m051Testing软件测试网�u�U�\�\(](j�i&z4_�H操作系统如何打开进程列表?51Testing软件测试网�Z3J1|�?�F1E!Q

51Testing软件测试网�n�^ _.J�c�K:m'Y 要通过进程列表查看系统是否染毒,必须打开当前的执行程序进程列表,Microsoft的每

�g�S7x a,T�B7\0�f)}�q�u�L�_�r0种系统都有相应的打开方法,但能够显示的能力却因(系统)不同,有所差异:51Testing软件测试网�p0w!n6e�m @�\�]3H

�x�S/J

U�z;E�A01.Windows 98 /Me系统

�e�m/y3@�f�i0�C�|�L4O w#p0B0 打开系统进程的方式很简单,快捷键“Ctrl+Alt+Delete”(如图1),这个窗口大家应

3g.b�R&u�k�p4J051Testing软件测试网2g$U�?([5K$~该比较熟悉,使用Windows系统的用户都知道用这个方法来关闭程序,不过它同样用于显示系

3t

i�^#M#}0 n&W/]5`�F#x D�K�`0统进程,只是Windows 98系统较初级,对进程的显示局限于名称,且里面所显示的还有打开51Testing软件测试网 c6h�\�{3P.^!G

�R&r5?�x4q0Y�~)V0的文件及目录名,查看时易混淆。Windows Me的进程打开方式和Windows 98相同。

1@4g�P�S

?�k!Z051Testing软件测试网6^�I�p E�r�R0g�A Windows 9x系统打开的进程列表混乱且不完全,显然不便于查看系统的具体进程状况,

�r5B

i�I�S�B�i-x0�R�d�c"i�[�H*q�m0所以建议使用一些工具程序来为Windows 9x系统显示进程,如“Windows优化大师”,在“优

,v�S�{8a�j3k0-c�D7x0d�V�k0化大师”的“系统安全优化”项内打开“进程管理”,在图2所示的“Windows 进程管理”窗51Testing软件测试网7x�~/`�d

g6\�[

51Testing软件测试网6|�J�F7z�L1o$i�E口内,可以详细查看当前计算机所运行的所有进程,及具体程序所在的位置,这样更方便完51Testing软件测试网�C

R*T�J�t,b�a�P1G

�T)@9I�t4J�p#k0成后面要介绍的如何利用进程进行查毒、杀毒。

5A�U�D;l�v�@0M04G

k�V�M N�P02.Windows 2000/ XP/2003系统51Testing软件测试网'f�O.e!~�}�o7q�]7T

�W�{0h�A�Q(s0 Windows 2000、Windows XP、Windows 2003打开进程窗口的方式与Windows 9x系统相同51Testing软件测试网5j'p�i�n$f�d�f

51Testing软件测试网�n

s O�M�U!n�V7[�I�R�r,只是三键后打开的是“Windows 任务管理器”窗口,需要选择里面的“进程”项。Windows

�T�|7W�T$F�r)g051Testing软件测试网+Q7i�B1e�N+Z�m2000系统只显示具体进程的全名,占用的内存量;Windows XP、Windows 2003系统相比

w&y#R3p-P�z.J0�[ E�Y(M�?+w�\

|-|$e,E0Windows 2000会显示该进程归属于那个用户下,如操作系统所必须的基础程序,会在后面的

-i�^�@�\�V#j�{5H�E0�m�D�l�x5g�t.~�P%r"{�n0“用户名”内显示为“SYSTEM”,由用户另外开启的程序则用户名为当前的系统登录用户名

�c.[(u(E&u0�f�~7h�m2Y E�b�l�N0。

/P&z5v8B�@&Q�h�`0�D�N�}!g3z,~0通过进程发现、处理病毒51Testing软件测试网1q�?�R

J�v)E�R

在介绍具体的查毒和杀毒前,笔者先回答开篇提出的两个问题。为什么杀毒软件并不能

P�c�@�Z�W�T(}0�l#X-D%U9u+N$B�O)F,a:f0全面的查找和杀掉病毒?首先,病毒防火墙是通过对程序进行反汇编,然后与自己的病毒库

:G6D�W

u:S�K�a0�N G4E�^8\�_�s6^�d0进行对比来查找病毒,如果病毒较新,而杀毒软件又未能及时升级便不能识别病毒。其次,51Testing软件测试网�U(E

?"E8w6R�Z%v

�U:S3s7u,w4V*[0杀毒软件在发现病毒后,如果是独立的可执行病毒程序,会选择直接删除的处理方式,而病51Testing软件测试网4K;K)W�u%m6}�C

51Testing软件测试网 Z�y%z2r�x�L�u'Q毒如果被当作进程执行了,杀毒软件就无能为力了,因为它没有功能和权限先停止掉系统的

"Q5V

h"P-l*F�]1S-S051Testing软件测试网�d�d�a+q�R$r

n�@这些进程,被当作进程执行的程序是不能被删除的(这也是大家在删除一个程序时,提示该51Testing软件测试网�O�@�G$P)B�n

e�Y�z

51Testing软件测试网)T�X+g�O�`�D�p

H�O'y程序正在被使用不能删除的原因)。所以在使用杀毒软件杀毒时,才会有杀毒完成后,又出

�c�{ |6e&f051Testing软件测试网�o�Q.}�R�Q�N/z现病毒提示的原因。

�R |�g K�z051Testing软件测试网�n/V

V

f�l�I 回到原来话题上!通过进程如何发现和杀掉病毒呢?由前面的知识介绍可知,Windows

p�c1i�v�A�S%i0;j7m%n�[�X,o+~�|:F09X和Windows 2000系统只能显示进程的名称,这对判断该进程是否是病毒还不够,如果要准

,N�Y7K,[-d�[

W8s0%X

A0k�x7Q�q�S!R�R0确的断定病毒,最好使用前面介绍的“Windows优化大师”来查看进程程序的源路径,如果是51Testing软件测试网'X+?1n�u�p }1{

q&E8u�w�_�p0“C:\windows\system”下的一些未知的“EXE”那便极有病毒的可能性了。Windows XP和51Testing软件测试网�B1q'x2{�O�J�`!b

51Testing软件测试网�M�x9T+~�v�J2s#Z�w(d7QWindows 2003系统,进程后会有“用户名”的显示,病毒是不可能获得“SYSTEM”权限的,51Testing软件测试网 X5i"W�Y"U(_%W�X6{5o

51Testing软件测试网%?

W ~�@:o.r�B所以应注意“用户名”是当前登录用户的进程,一旦发现是病毒,可以立即“杀掉”。这里51Testing软件测试网4\!N%Y�q8y�O'k.F!G

2B,\ m:n�d8d6_-c�~0介绍两个技巧:

&y+Z�G6V

`8d�t

q$V051Testing软件测试网�D2S+e�y�s:h8o)t1.发现可疑进程后,利用Windows的查找功能,查找该进程所在的具体路径,通过路径可以51Testing软件测试网�Z�{�m1K

l!Q�j2e�m#v�u

51Testing软件测试网�s�Z3_(~�L�g6r知道该进程是否合法,譬如由路径“C:\Program Files\3721\assistse.exe”知道该程序是

R�J�z/F�O-b0m�n*y05y�x�N�D2Z3j�L03721的进程,是合法的。

�a�[�{�a7Y�N!j3a�m3i051Testing软件测试网�o/t�P'^3@2.在对进程是否病毒拿不定主意时,可以复制该进程的全名,如:“xxx.exe”到googl.com51Testing软件测试网 @�^�p7\9Q�C

'\7~�[.d�u�[0或baidu.com这样的全球搜查引擎上进行搜查,如果是病毒会有相关的介绍网页。

9c�u

x�P�p0X&p08z�R P8^�b�@0 确定了该进程是病毒,首先应该杀掉该进程,对于Windows 9x系统,选中该进程后,点

h,U3x�t'a;P6Q�@0`�N0�c'\%]�h#m�Z�P0击下面的“结束任务”按钮,Windows 2000、Windows XP、Windows 2003系统则在进程上单

�J8?0N�F$w�g�n�q0 I�h�}*{�C�y�m�s�O0击右键在弹出菜单上选择“结束任务”。“杀掉”进程后找到该进程的路径删除掉即可,完51Testing软件测试网%}�o�[�n�S

�e8R�z.w&y"e

`0成后最好在进行一次杀毒,这样就万无一失了。51Testing软件测试网:L�|9k�G�f�p,b�N�c

51Testing软件测试网9K�L2y+^

F�e3A�?�P.X 一次利用进程杀毒的具体过程是这样的:“通过进程名及路径判断是否病毒→杀掉进程→删除病毒程序”,为了让读者更好的判断进程,在这里补充一些Windows的进程资料给大家:51Testing软件测试网.]�f*U�R�m:{�a

.b�`4g*v�E!|�j�X0

.T2_8V�T-S�b#l;x0QUOTE:

(g�u�\

C'_0进程名 描述51Testing软件测试网!z1q6Y5r�[-_�t

�M�f�{$b�V%K7N�E(W0smss.exe Session Manager

%t3U2P�y�H�]�]�k051Testing软件测试网�M:o�a'~�?�h�@�k Ocsrss.exe 子系统服务器进程51Testing软件测试网�K*E8l)@�L�L�L�w

51Testing软件测试网4n�Z$v�C)c

g+Fwinlogon.exe 管理用户登录51Testing软件测试网�I�d�v4J%~"@#F.o�N ]

[�E�l#S%m0services.exe 包含很多系统服务

�f�J5f:E+l-?6S:`,Q0#o�F�q8A�\/[,g0lsass.exe 管理 IP 安全策略以及启动 ISAKMP/Oakley (IKE) 和 IP 安全驱动程序。51Testing软件测试网�`�d�K

F1Y�Q

&@1M1E�A;C!t�A L�h�S0svchost.exe Windows 2000/XP 的文件保护系统

�C�G8D�v

h�V)e/M&`8F�m04N�S q/I�B%^�D:z0SPOOLSV.EXE 将文件加载到内存中以便迟后打印。

�P�\5V:a�a9K�h ]

_051Testing软件测试网�V�a-f�V�F�n�Pexplorer.exe 资源管理器51Testing软件测试网$H8Z(E(T$i&}9u�l�b3B�W

�S!K!P�D�g9b5A0g�T)W0internat.exe 托盘区的拼音图标51Testing软件测试网3J�q�h"J�s0g�g8n�P�E

$W N*B�v�^�b�U+U�b0mstask.exe 允许程序在指定时间运行。51Testing软件测试网

n�k4l�i�V9\�F

51Testing软件测试网(E,N�H/i�X�q%Y+Kregsvc.exe 允许远程注册表操作。(系统服务)→remoteregister

!N,`�i

e+g!m�F3t051Testing软件测试网5I+t

m!i�ntftpd.exe 实现 TFTP Internet 标准。该标准不要求用户名和密码。51Testing软件测试网�Z�D r*P�P

-Z;`;y�L�O0llssrv.exe 证书记录服务51Testing软件测试网

X�j&U�f8h�m�X'Y

�Z*M:d+@6y�m$A0ntfrs.exe 在多个服务器间维护文件目录内容的文件同步。

�V�U7?5S�U;@08a�e�\�?�k#p1D0RsSub.exe 控制用来远程储存数据的媒体。

/?5A�x6v�w0#Q�T�d5h�t�F&O5i�O�k0locator.exe 管理 RPC 名称服务数据库。51Testing软件测试网�a�]�H!U�P&v�h�F�b

51Testing软件测试网5?4B�v$f-U�_,j�M%_4m,Aclipsrv.exe 支持“剪贴簿查看器”,以便可以从远程剪贴簿查阅剪贴页面。51Testing软件测试网(i�r�n4h�Y�C,n:u2x�}'_�{.e.`

51Testing软件测试网�H&Z!x4Y3]51Testing软件测试网�_.b�`�V2]�o0o/^

�^'Q F�r-{�f�T

?0问:我的系统进程里有四个svchost.exe,听说有些木马就是伪装成系统的进程,不知道这个

�{1y�e2V�V#d7I0'w#F�{3t1F�t*E�{�V0是不是?

't�Q�b k�t�G�r:e$`051Testing软件测试网&o�Y }.R�h�F�f�W6x4S答:svchost.exe 存在 %windir%\system32\wins 下。51Testing软件测试网!d&c g,B�D-H�r�z�\

�Q&k"L�u�H�i�y5a�J,G�}0 如果怀疑svchost.exe是病毒可以通过以下方法来证实是不是病毒:51Testing软件测试网(S�M�p�f�{�k�e6S�p

51Testing软件测试网1{�x�T�j�G1.可以去 wins 目录找找有无多余,

8E�z�U�z�q0�W:m�L"D+x02.可以搜搜windows文件夹中 svchost.exe 看看有几个(应为1个),51Testing软件测试网,R�b4P�r*W�G�^

51Testing软件测试网�c/d

Z�J�_�q�M�q)m�n�F3.tlist -s察看,51Testing软件测试网9@�p�M�A�H*X

51Testing软件测试网0N�H�U�g�n�y!B�^�J4.也可以下载一个可以看带路径名的进程的浏览工具。51Testing软件测试网�z�D�p�W F�]�q�J

8C f*j�W�b-l$s�v9P�N&~*U0`�x0问:svchost.exe是起什么作用的进程?

�E�v

j�[�U04G,m�u!u*@5c0答:Svchost.exe文件对那些从动态连接库中运行的服务来说是一个普通的主机进程名。

�N�h'f�G�s�u

p�P�j!}051Testing软件测试网�B.G7X'F0j

o"`�L

~�{4jSvhost.exe文件定位在系统的%systemroot%\system32文件夹下。在启动的时候,

)\�S�l3W;~�C�K9k051Testing软件测试网

l�v�N%S$o

h aSvchost.exe检查注册表中的位置来构建需要加载的服务列表。这就会使多个Svchost.exe在同一时间运行。每个Svchost.exe的回话期间都包含一组服务,以至于单独的服务必须依*Svchost.exe怎样和在那里启动。这样就更加容易控制和查找错误。51Testing软件测试网:K�h L0l9Q�[ n�{�L�H

�A�G:T8S�y7j�V�X�s-Z

z0 Svchost.exe 组是用下面的注册表值来识别。51Testing软件测试网�r�U�}�v�C�a%\�c�b

51Testing软件测试网�J�a�F+q%M�| i�PHKEY_LOCAL_MACHINE\Software\Microsoft\Windows NT\CurrentVersion\Svchost每个在这个键下的值代表一个独立的Svchost组,并且当你正在看活动的进程时,它显示作为一个单独的例子。每个键值都是REG_MULTI_SZ类型的值而且包括运行在Svchost组内的服务。每个Svchost组都包含一个或多个从注册表值中选取的服务名,这个服务的参数值包含了一个ServiceDLL值。HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Servicemsdtc.exe ---并列事务,是分布于两个以上的数据库,消息队列,文件系统或其他事务保护资源管理器。51Testing软件测试网#J4V

P�|�l�l�U3m8a�w

+P0s�~6y�w4q9r�M0grovel.exe ---扫描零备份存储(SIS)卷上的重复文件,并且将重复文件指向一个数据存储点,以节省磁盘空间(只对 NTFS 文件系统有用)。

�T�E6h�E4\051Testing软件测试网�C9Z�t�v�n6v�isnmp.exe ---包含代理程序可以监视网络设备的活动并且向网络控制台工作站汇报。51Testing软件测试网�z(~�z�v#b�V&M

以上这些进程都是对计算机运行起至关重要的,千万不要随意“杀掉”,否则可能直接影响系统的正常运行。51Testing软件测试网�R�E�d�{$I�X

51Testing软件测试网�q3F J9W�[8e�[�A 51Testing软件测试网�?�T�v�D"I�i%w

引用 删除 jfioe / 2007-05-09 10:50:05

引用 删除 jfioe / 2007-05-09 10:48:02

引用 删除 jfioe / 2007-05-09 10:44:25

引用 删除 jfioe / 2007-05-09 10:41:39

引用 删除 jfioe / 2007-05-09 10:35:47

引用 删除 jfioe / 2007-05-09 10:34:31