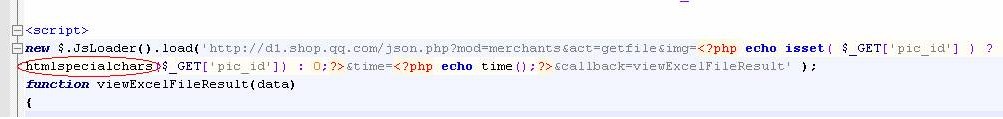

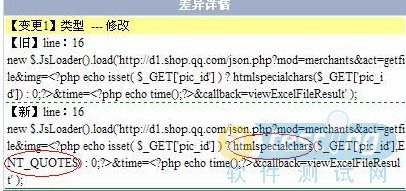

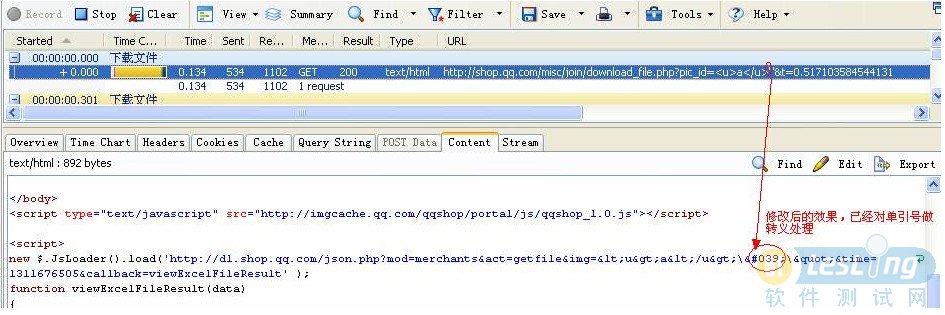

【安全测试】XSS漏洞定位和修复方法——htmlspecialchars() 函数

上一篇 / 下一篇 2011-08-25 18:49:11 / 个人分类:安全测试

相关阅读:

- 网络安全培训资料 (xin_晴, 2011-8-22)

- 基于渗透测试和源代码扫描的软件安全测试和开发 (xin_晴, 2011-8-22)

- Web应用的安全性测试方法 (xin_晴, 2011-7-22)

- 【安全测试】为什么要进行单引号的转义 (ginnyguo330, 2011-8-25)

- web安全测试工具的局限性 (xin_晴, 2011-9-13)

- [转]安全意识大于安全策略! (xmboys, 2011-12-24)

- 探讨:如何定制个人专属的高强度变量密码 (xmboys, 2011-12-24)

- 为什么安全性测试如此重要? (xin_晴, 2012-4-19)

- 软件测试思考系列[5]:非功能性测试 (xin_晴, 2012-4-25)

标题搜索

日历

|

|||||||||

| 日 | 一 | 二 | 三 | 四 | 五 | 六 | |||

| 1 | 2 | 3 | 4 | 5 | 6 | ||||

| 7 | 8 | 9 | 10 | 11 | 12 | 13 | |||

| 14 | 15 | 16 | 17 | 18 | 19 | 20 | |||

| 21 | 22 | 23 | 24 | 25 | 26 | 27 | |||

| 28 | 29 | 30 | |||||||

我的存档

数据统计

- 访问量: 25666

- 日志数: 13

- 建立时间: 2011-08-24

- 更新时间: 2017-10-18