常规的对username/passwprd进行payload测试,我想大家应该没有什么问题,但对于Authorization: Basic dXNlcm5hbWU6cGFzc3dvcmQ=这样的问题,很多朋友疑惑了.

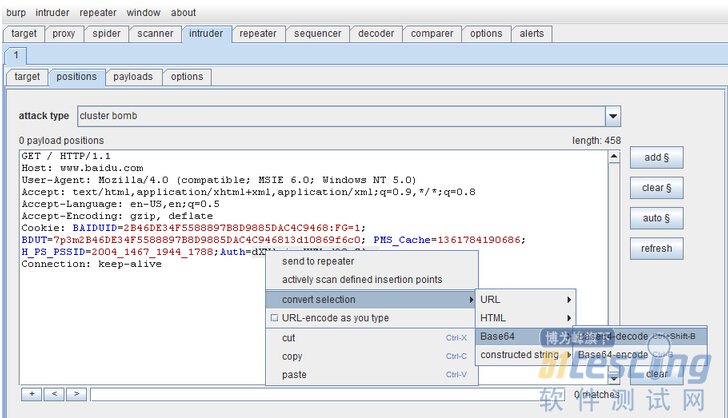

以下面案例进行说明(只作演示之用,具体以自己的目标为准):

Auth=dXNlcjpwYXNzd29yZA==处,也就是我们的关键位置.

那么具体该如何做呢?大致操作过程如下:

1.解密base64字符串

2.生成测试用的payload

3.利用payload进行测试

1.解密验证用的base64字符串

解密后的字符串为:

Auth=user:password

问题来了,针对user:password这种形式的字符串,我们该如何设置payload呢?

想必很多人在此处了费尽心思。为了解决这个问题,接下来请看第二部分。

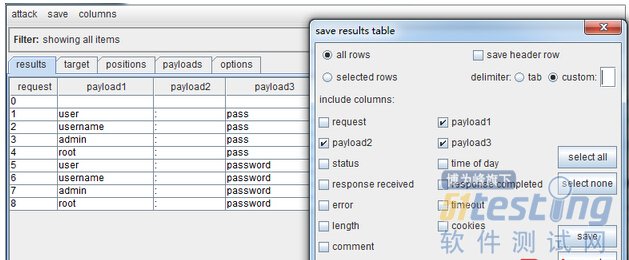

2.生成测试用的payload

对于这种格式,无法利用burpsuite顺利的完成测试,那个就需要丰富对应的payload了.

我的做法就是,利用burpsuite生成我要的payload文本.

Auth=§user§§:§§password§