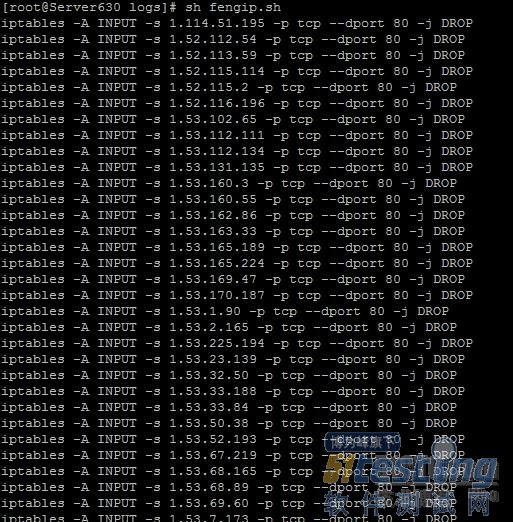

我们来运行一下,运行几分钟后,如下图所示

经过半个小时的观察,服务器负载也降到0.几了,脚本也不断在封一些CC攻击的ip。

一直让他运行着,晚上应该能睡个好觉了。

下来我们来对脚本进行解释一下。

- #vim fengip.sh

-

- #! /bin/bash

- Touch all #建立all文件,后面有用到

- for i in `seq 1 32400` #循环32400次,预计到早上9点的时间

- do

- sleep 1

-

- x=`tail -500 access.log |grep 'HTTP/1.1" 499 0 "-" "Opera/9.02'|awk '{print $1}'|sort -n|uniq` #查看最后500行的访问日志,取出包含 'HTTP/1.1" 499 0 "-" "Opera/9.02' 的行的ip并排序,去重复

- if [ -z "$x" ];then

- echo "kong" >>/dev/null #如果$x是空值的话,就不执行操作,说明500行内,没有带 'HTTP/1.1" 499 0 "-" "Opera/9.02' 的行

- else

- for ip in `echo $x` #如果有的话,我们就遍历这些ip

- do

- real=`grep -l ^$ip$ all` #查看all文件里有没有这个ip,因为每封一次,后面都会把这个ip写入all文件,如果all文件里面有这个ip的话,说明防火墙已经封过了。

- if [ $? -eq 1 ];then #如果上面执行不成功的话,也就是在all文件里没找到,就用下面的防火墙语句把ip封掉,并把ip写入all文件

- echo iptables -A INPUT -s $ip -p tcp --dport 80 -j DROP

- iptables -A INPUT -s $ip -p tcp --dport 80 -j DROP

- echo $ip >>all

- fi

- done

- fi

- done

|

脚本很简单,大牛略过啊。。。

有什么不明白话,欢迎一起探讨学习。