业内分析人士估计,有超过70%的安全漏洞是在应用程序中被发现的,大部分都是由代码内存在的安全缺陷引起的。微软已经为.Net环境添加了大量的功能,帮助开发人员创建安全的应用程序,例如,身份验证已经成为开发环境集成的一个功能,另外,默认情况下调试消息被禁用掉了。微软对安全的关注程度极大地影响了开发人员,促使他们在软件开发过程中重新评估纳入安全保障的重要性。

但遗憾的是不是每个人都能做得很好,据来自SPI Dynamics公司的客户服务记录显示,.Net开发人员常犯以下6大安全错误:

1、在开发过程中没有考虑安全

如果在整个应用程序开发过程中做到了安全地编码,将会使开发周期和成本减小到最低。此外,安全开发实践将会使应用程序更稳定,错误更少,但如果不考虑安全,直到产品生命周期中的QA或用户验收阶段才考虑安全性,很可能会导致返工,延迟交付,最终导致成本超支。

2、SQL注入

SQL注入就是向应用程序提交非开发人员本意的SQL代码,这些SQL代码往往具有阴险的目的,如果Web应用程序把关不严,它们将传递给数据库,数据库一般是无法识别SQL是否具有恶意,它只管执行接收到的命令。

例如,当开发人员没有保护潜在的恶意输入字符(`)时,攻击者就可以伪造SQL字符串,使系统和应用程序的访问权直接暴露给攻击者。

3、跨站脚本攻击

跨站脚本是由用户输入产生的,返回给用户有用的信息,在动态生成的网页显示没有经过验证的输入时就可能发生跨站脚本攻击(也被称为XSS或CSS),这样攻击者可以在生成的页面中插入恶意JavaScript代码,只要用户访问了该页面,他使用的机器就会执行恶意JavaScript代码。

攻击者使用跨站脚本攻击可能会获得一些机密信息,操纵或窃取Cookie,为有效的用户创建一个错误请求,或在最终用户系统上执行恶意代码。

4、使用用户输入作为文件名

开发人员经常使用一个参数确定哪些文件应该显示给最终用户。如:myPageGenerator.aspx?Template=Welcome.html。

如果使用这种功能,关键是要确保请求的文件在正确的文件夹中,攻击者可以修改查询字符串访问本不能访问到的文件。

攻击者示例:myPageGenerator.aspx?Template=../../../../../../boot.ini。

5、不当地使用Cookie和隐藏参数

开发人员经常会在Cookie和隐藏参数中存储信息,Cookie是从服务器发送给客户端浏览器HTTP消息头中的一段信息,隐藏参数是在HTML表单中隐藏的控件名称和值,许多Web服务器使用Cookie存储会话令牌和其它基于会话的令牌。

常见的错误包括将产品定价,信用卡号码,帐户和其它关键信息存储在Cookie和隐藏参数中。开发人员必须记住,攻击者可以很容易修改Cookie。

6、在Web.config文件中开启调试选项

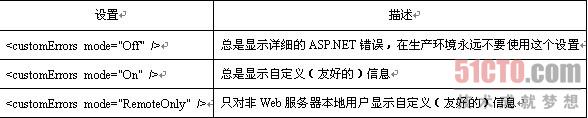

Web.config文件的部分设置.Net应用程序如何处理错误,应用程序不应该将详细的错误信息显示给最终用户,相反,应该显示一个“友好的”消息给用户,指出网站遇到技术困难正在处理,不要显示任何技术细节信息。攻击者可以从错误信息中获得大量有用的信息,在ASP.NET应用程序中开启详细错误消息是最大的安全问题。

下表显示了有效的设置:

表1

描述摘自Visual Studio .Net默认产生的Web.config文件。

总结

无论安全漏洞是否被公开,攻击者能访问你的敏感数据是事实,应该引起公司、股东和最重要的,你的客户的高度重视。SPI Dynamics发现,大多数公司谈到自身应用程序的安全问题时都很谨慎,看来应用程序安全问题在未来一段时间内仍将会是攻击者的首选目标。