Bleeping Computer 网站消息,美国网络安全与基础设施安全局(CISA)督促联邦机构尽快修补 iMessage 零点击漏洞。卡巴斯基表示这些漏洞已被黑客在野外利用,网络攻击者通过漏洞在其员工的 iPhone 上部署 Triangulation 间谍软件。

卡巴斯基研究人员在其莫斯科办事处以及其他地区员工的 iPhone 上发现了间谍软件,经过研究分析发现间谍攻击始于 2019 年,目前仍在进行中、攻击者使用了 iMessage 零点击漏洞,并利用现已修补的 iOS 零日漏洞,入侵用户的 iphone。

苹果表示不会在任何产品中留后门

值得一提的是,俄罗斯联邦安全局情报机构声称苹果公司与美国国家安全局合作创建一个后门,为渗透俄罗斯的 iPhone 手机提供便利。此外,俄罗斯联邦安全局还表示发现了俄罗斯政府官员和驻以色列、中国和北约成员国大使馆工作人员的数千部 iPhone 受感染。

当地时间上周三,苹果公司已获悉一份报告,称该问题可能已被积极利用于 iOS 15.7 之前发布的 iOS 版本。” )在攻击中被利用。然而苹果公司发言人在与 BleepingComputer 的联络中强调,苹果从未与任何政府合作在任何苹果产品中插入后门,后续也不会这样做。

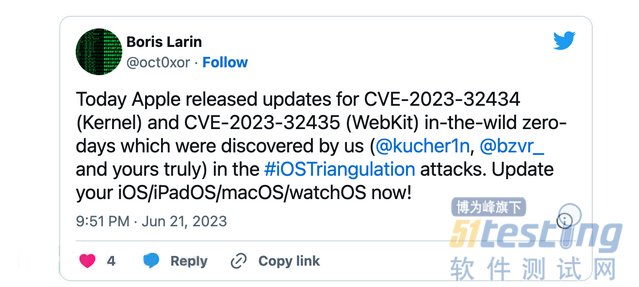

苹果修复了一个WebKit零日漏洞(CVE-2023-32439),该漏洞可以让攻击者在未打补丁的设备上获得任意代码执行,也被 CISA 标记为一个积极利用的安全漏洞。

受影响的设备清单很广泛,主要包括以下这些产品:

iPhone 8及更高版本、iPad Pro(所有型号)、iPad Air 第三代及更高版本、iPad 第五代及更高版本、iPad mini第五代及更高版本

iPhone 6s(所有型号)、iPhone 7(所有型号)、iPhone SE(第一代)、iPad Air 2、iPad mini(第四代)和iPod touch(第七代)。

运行macOS Big Sur、Monterey和Ventura的Mac电脑

Apple Watch 4系列及以后的产品,Apple Watch 3系列、4系列、5系列、6系列、7系列和SE

前几天,苹果公司在修补用于部署 Triangulation 间谍软件的 0day 漏洞一天后,发送了另一轮威胁通知,提醒客户他们成为有国家背景支持的攻击目标。然而,据 CNN 记者 Chris Bing 报道,目前尚不清楚这些新警告与哪些事件有关。

CISA 督促联邦机构在 7 月 14 日前打补丁

CISA 在其已知被利用漏洞(KEV)列表中新增了一个关键认证前命令注入漏洞(CVE-2023-27992),该漏允许未经认证的网络攻击者在没有打补丁的暴露于互联网中的网络附加存储(NAS)设备上执行操作系统命令。

上周二,在基于 Mirai 的僵尸网络针对 Zyxel 防火墙和 VPN 产品发起大规模攻击几周后,Zyxel 科技警告客户确保其 NAS 设备“获得最佳保护” 。

根据 2022 年 11 月发布的约束性操作指令(BOD 22-01),美国联邦民事行政部门机构(FCEB)必须在规定的时间内修补所有添加到 CISA KEV 目录中的安全漏洞。虽然 BOD 22-01 主要关注美国联邦机构,但强烈建议私营公司也要优先解决 CISA KEV列表中列出的安全漏洞。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理