当文件从互联网或电子邮件附件等不受信任的远程位置下载时,Windows会给文件添加一个名为“Web标记”(Mark of the Web)的特殊属性。

这个Web标记(MoTW)是一个备用数据流,含有关于该文件的信息,比如表明文件来源的URL安全区域、引用者以及下载URL。

当用户试图打开具有MoTW属性的文件时,Windows会显示安全警告,询问用户是否确定希望打开该文件。

来自Windows的警告显示:“虽然来自互联网的文件可能很有用,但这种文件类型可能会对你的电脑造成潜在的危害。如果你不信任来源,请不要打开该软件。”

图1. Windows Web标记安全警告(来源:BleepingComputer)

上个月惠普威胁情报团队报告,一起网络钓鱼攻击使用JavaScript文件分发Magniber勒索软件。

这些JavaScript文件与网站上使用的那些文件不一样,而是扩展名为“.JS”的独立文件,可使用Windows脚本主机(wscript.exe)来执行。

ANALYGENCE的高级漏洞分析师Will DormannD在分析这些文件后发现,威胁分子使用了一个新的Windows 0 day 漏洞,该漏洞阻止了Web标记安全警告的显示。

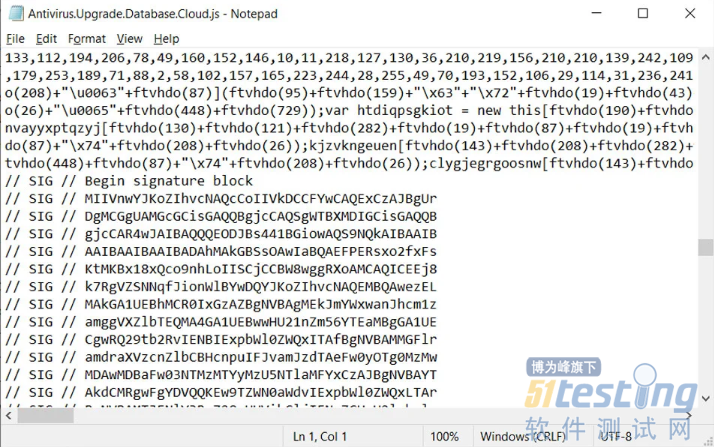

想要利用该漏洞,可以使用base64编码的嵌入式签名块对JS文件(或其他类型的文件)进行签名,微软的这篇支持文章有详细描述(https://learn.microsoft.com/en-us/previous-versions/tn-archive/ee176795(v=technet.10)?redirectedfrom=MSDN)。

图2. 用于安装Magniber勒索软件的JavaScript文件(来源:BleepingComputer)

然而,当带有这种畸形签名的恶意文件被打开时,Windows自动允许该程序运行,而不是被微软SmartScreen标记出来、显示MoTW安全警告。

QBot恶意软件活动利用Windows 0 day 漏洞

最近的QBot恶意网络钓鱼活动已经分发了含有ISO镜像的由密码保护的ZIP压缩包。这些ISO镜像含有用于安装恶意软件的Windows快捷方式和DLL。

ISO镜像被用来分发恶意软件,因为Windows没有正确地将“Web标记”传播到里面的文件中,从而允许含有的文件绕过Windows安全警告。

作为微软2022年11月补丁的一部分,微软已发布了修复这个错误的安全更新,促使MoTW标记传播到打开的ISO镜像中的所有文件,从而修复了这个安全绕过漏洞。

在安全研究人员ProxyLife发现的一起新的QBot网络钓鱼活动中,威胁分子通过分发带有畸形签名的JS文件,转而利用这个Windows Web标记 0 day 漏洞。

这起新的网络钓鱼活动始于一封电子邮件,邮件中附有指向所谓文件的链接和文件的密码。

图3. 附有下载恶意压缩包的链接的网络钓鱼电子邮件(来源:BleepingComputer)

点击链接后,会下载一个受密码保护的ZIP压缩包,压缩包含有另一个ZIP文件和一个IMG文件。

在Windows 10及更新版本中,双击IMG或ISO等磁盘镜像文件后,操作系统会自动将其挂载为新的盘符。

该IMG文件含有一个.js文件(‘WW.js’)、一个文本文件(‘data.txt’)和另一个文件夹,该文件夹含有一个重命名为.tmp文件(‘likeblence .tmp’)的DLL文件,如下所示。值得一提的是,文件名会随着每起活动而变,所以不应该被认为是静态的。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理