Nishang 是一款针对 PowerShell 的渗透工具。它基于 PowerShell 的渗透测试专用工具,集成了框架、脚本和各种payload,包括了下载和执行、键盘记录、DNS、延时命令等脚本,被广泛应用于渗透测试的各个阶段。

https://github.com/samratashok/nishang

Nishang 要在 PowerShell3.0以上的环境中才可以正常使用,也就是在 Windows7默认下是有点小问题的,因为它自带的环境时 PowerShell2.0。

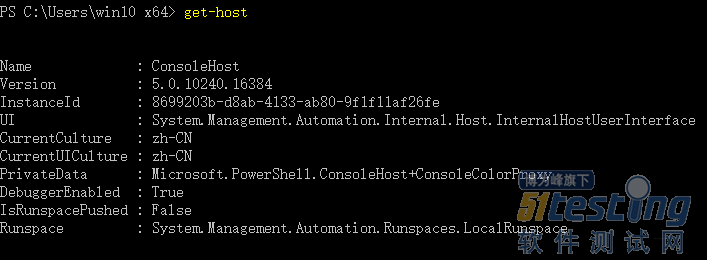

环境:windows10 x64

1.查看 powershell 版本,此时版本为 powershell 5.0

get-host

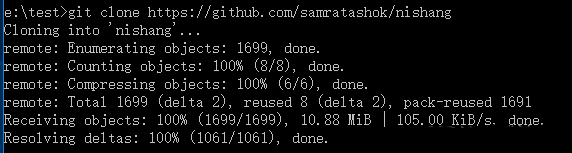

2.windows中是没有 git 命令,需要去官网下载(Git - Downloads);之后 cd 到 下载目录,git clone nishang

ActiveDirectory:活动目录

Antak-WebShell:在内存中执行PowerShell脚本,运行命令,并使用此Webshell下载和上载文件。

Backdoors:一个后门,可以从第三方网站接收指令,并在内存中执行PowerShell脚本。

Bypass:实施公共已知方法来绕过

Client:客户端

Escalation:提权

Execution:命令执行(RCE)

Gather:信息收集

MITM:用于MITM攻击的本地HTTPS代理

Misc:脚本

Pivot:跳板、远程执行exe

Prasadhak:对照VirusTotal数据库检查正在运行的进程的运行哈希。

Scan:扫描

Shells:shell

Utility:杂项

Powerpreter:Meterpreter会话

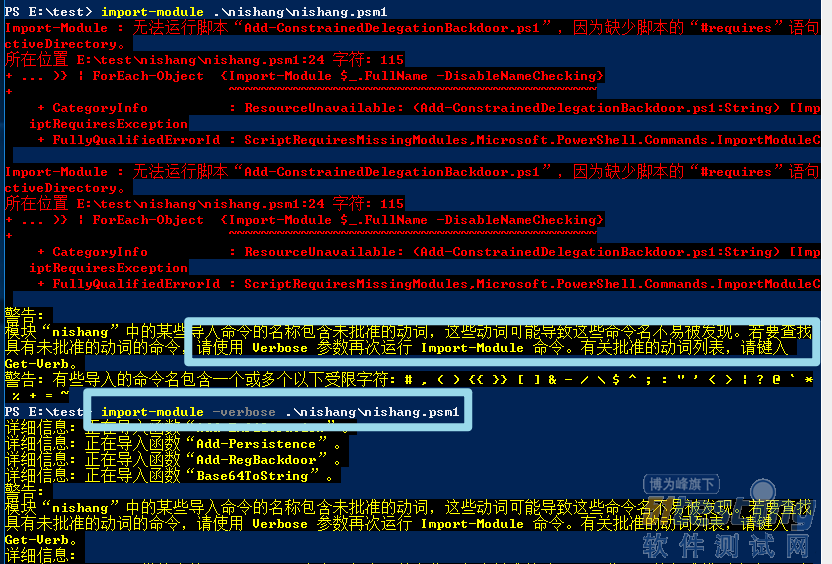

3.之后导入模块 nishang.psm1 ,通常会出错,因为 powershell 默认不允许运行脚本

-Verbose:显示有关命令完成的操作的详细信息。 此信息类似于跟踪或事务日志中的信息。 此参数仅在命令生成详细消息时有效。

set-ExecutionPolicy unRestricted //管理员权限powershell

get-ExecutionPolicy //查询当前执行策略

import-module .\nishang\nishang.psm1

import-module -verbose .\nishang\nishang.psm1

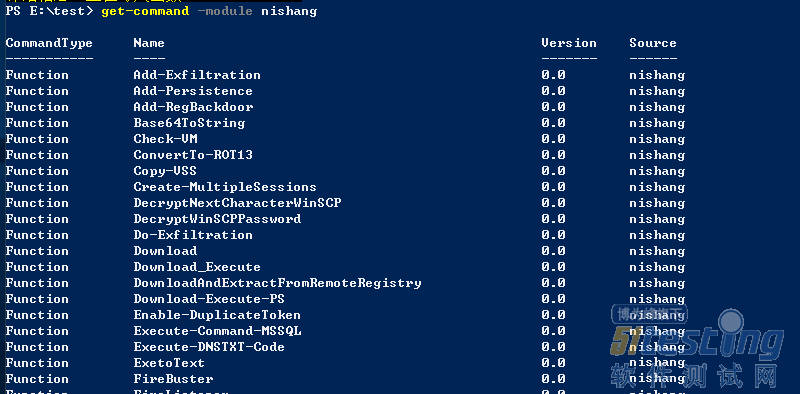

4.输入 get-command -module nishang 查询模块命令。

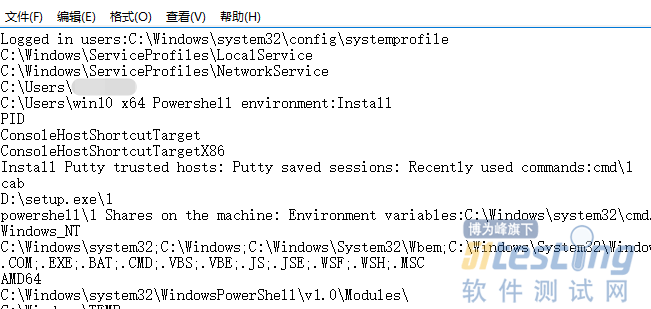

5.获取目标机器的大量信息。(FTP访问、进程、计算机配置信息、无线网络和设备的信息、Hosts信息等)

get-information

get-information | out-file res.txt

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理