Bleeping Computer 网站披露,攻击者在一系列网络钓鱼攻击中滥用 Snapchat 和美国运通网站上的开放重定向,以期窃取受害者 Microsoft 365 凭证。

据悉,开放式重定向作为 Web 应用程序的弱点,允许威胁者使用受信任网站的域名作为临时登陆页面,以简化网络钓鱼攻击。

在以往的网络攻击案例中,重定向一般被用来将目标重定向到恶意网站,使其感染恶意软件或诱使其交出敏感信息(如登录凭证、财务信息、个人信息等)。

发现此次网络攻击的电子邮件安全公司 Inky 表示,被“操纵”的链接中第一个域名实际上是原网站的域名,受信任的域名(如美国运通,Snapchat)在浏览者被转到恶意网站之前,充当了一个临时登陆页面。

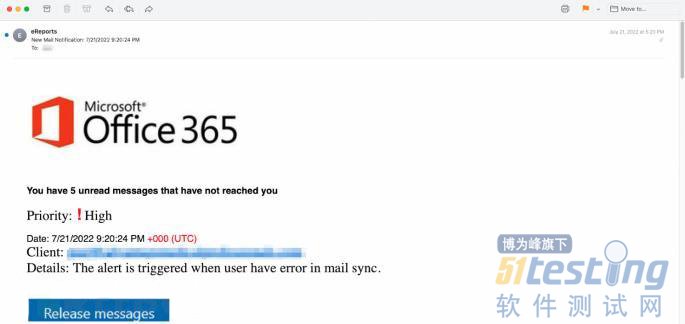

冒充 Microsoft (Inky) 的网络钓鱼电子邮件

恶意重定向锁定了成千上万的潜在受害者

据 Inky 研究人员称,在两个半月内,从谷歌和微软 365 劫持的 6812 封钓鱼邮件中使用了 Snapchat 的开放重定向,这些电子邮件冒充 Microsoft、DocuSign 和 FedEx,并将收件人重定向到旨在获取 Microsoft 凭据的登录页面。

值得一提的是,一年前(2021 年 8 月 4 日),研究人员已经通过开放平台 Bug Bounty 将 Snapchat 漏洞报告给了其所属公司,但目前开放的重定向还没有修补。美国运通的开放式重定向在 7 月下旬被利用了几天后,很快就打上了补丁,新的尝试攻击目前会链接到美国运通的一个错误页面上。

美国运通打开重定向的错误页面 (Inky)

在漏洞问题解决之前,美国运通的开放重定向被用于 2029 封使用微软 Office 365 诱饵的钓鱼邮件中,这些邮件从刚注册的域名发出,旨在将潜在的受害者引向微软凭证采集网站。

另外,Inky 表示,攻击者在利用 Snapchat 和美国运通的漏洞过程中,将个人身份信息 (PII) 插入到 URL 中,以便可以为个别受害者即时定制恶意登录页面。以上两种情况,插入都是通过将其转换为 Base 64 编码来伪装的,使其看起来像一堆随机字符。

为防范此类网络攻击,Inky 建议用户在收到电子邮件后,仔细检查“url=”、“redirect=”、“xternal-link”或“proxy”字符串或电子邮件中嵌入的 URL 中,是否多次出现“HTTP”可能显示指示的重定向。

另外,强烈建议网站所有者实施外部重定向免责声明。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理