前言

最近在玩儿公主连结,之前也玩儿过阴阳师这样的游戏,这样的游戏都会有个初始号这样的东西,或者说是可以肝的东西。

当然,作为一名程序员,肝这种东西完全可以用写代码的方式帮我们自动完成。游戏脚本其实并不高深,最简单的体验方法就是下载一个Airtest了,直接截几个图片,写几层代码,就可以按照自己的逻辑玩儿游戏了。

当然,本篇文章不是要讲Airtest这个怎么用,而是用原始的python+opencv来实现上面的操作。

这两天我写了一个公主连结刷初始号的程序,也不能算写游戏脚本的老手,这篇文章主要是分享一些基础的技术和使用上的心得吧。

准备工作

首先,我们要完成以下准备。

安卓设备一个:模拟器或者真机都可以。

安装ADB,并添加到系统的PATH里:adb是用来

安装tesseract-ocr,并添加到系统的PATH里:帮助我们实现简单的字符识别

安装python3.7以上的版本

这里adb和tesseract我放在百度网盘里了,里面顺便放了一个录制的效果视频。

python库安装

pipinstall pillow pytesseract opencv-python复制代码

除此以外,如果有需要可以安装uiautomator2,这篇文章就不涉及这块知识了。

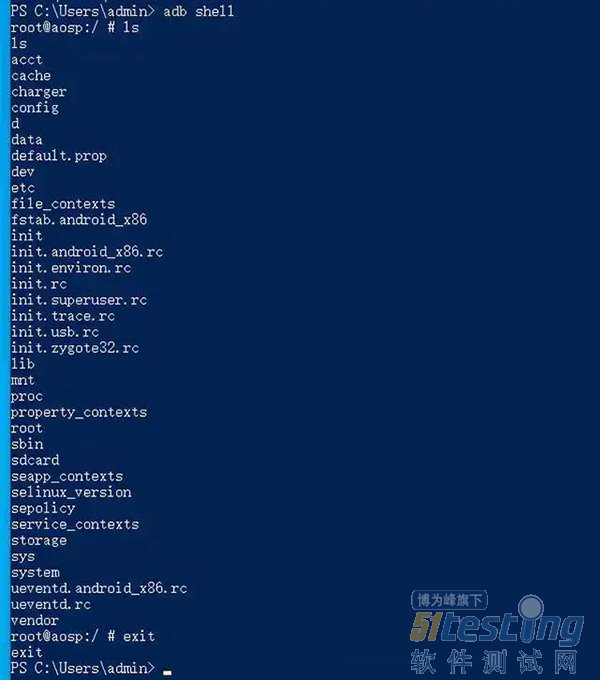

使用adb获取安卓设备

这里我们主要是涉及到单个安卓设备的ADB连接操作,首先我们打开模拟器。

然后我们调用adb devices来获取当前的安卓设备,我这里是一个模拟器。

如果有的时候进不了shell,可以先调用一下adb kill-server,然后再调用adb devices。

可能常用的ADB Shell命令

接下来是一些ADB的命令操作。通过adb命令,我们可以用python来操作的安卓设备。

屏幕截图

最常见的操作就是截图了,先调用screencap截图放到安卓设备里,然后再把截图下拉到电脑。

def take_screenshot():

os.system("adb shell screencap -p /data/screenshot.png")

os.system("adb pull /data/screenshot.png ./tmp.png")

下拉文件

下拉文件就是刚刚那个adb pull了,以公主连结为例,以下代码可以导出账号信息的xml,以后通过xml就可以登录了。

os.system(f"adb pull /data/data/tw.sonet.princessconnect/shared_prefs/tw.sonet.princessconnect.v2.playerprefs.xml ./user_info.xml")

上传文件

有了下拉自然就有上传了,通过adb push即可完成。以公主连结为例,以下代码可以完成账号的切换。

# 切换账号1

os.system("adb push ./user_info1.xml /data/data/tw.sonet.princessconnect/shared_prefs/tw.sonet.princessconnect.v2.playerprefs.xml")

# 切换账号2

os.system("adb push ./user_info2.xml /data/data/tw.sonet.princessconnect/shared_prefs/tw.sonet.princessconnect.v2.playerprefs.xml")

点击屏幕某个位置

def adb_click(center, offset=(0, 0)):

(x, y) = center

x += offset[0]

y += offset[1]

os.system(f"adb shell input tap {x} {y}")

输入文字

text = "YourPassword"

os.system(f"adb shell input text {text}")

删除字符

有的时候输入框会有输入的缓存,我们需要删除字符。

# 删除10个字符

for i in range(10):

os.system("adb shell input keyevent 67")

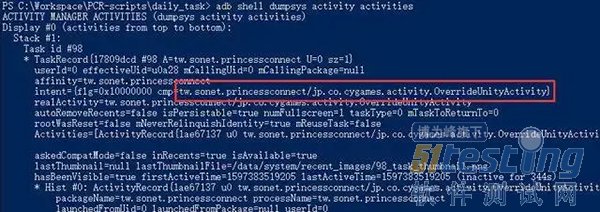

查询当前运行的包名和Activity

通过以下代码,可以查询当前运行的程序的Activity,也可以顺便查包名。

adb shell dumpsys activity activities

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理