据The Hacker News 12月24日消息,Apple 最近修复了 macOS 操作系统中的一个安全漏洞,攻击者可能会利用该漏洞“轻而易举地”绕过“无数 macOS 的基本安全机制”并运行任意代码。

安全研究员Patrick Wardle在上周的一系列推文中详细介绍了这一发现。该漏洞被追踪为 CVE-2021-30853(CVSS 评分:5.5),被指与流氓 macOS 应用程序可能绕过Gatekeeper检查的场景有关。原本这项检查是确保只有受信任的应用程序才能运行,要想获得“信任”,应用程序必须通过称为 "应用程序公证 "的自动化过程。

苹果公司称,Box公司的Gordon Long报告了这一漏洞,并表示,在2021年9月20日正式发布的macOS 11.6更新中,该公司通过改进检查功能解决了这一漏洞。

Wardle 在一篇关于该漏洞的技术报告中说:“此类漏洞通常对 macOS 用户影响特别大,因为它们为广告软件和恶意软件攻击者提供了绕过macOS安全机制的途径……这些机制本来可以阻止这些恶意软件的进一步传播。”

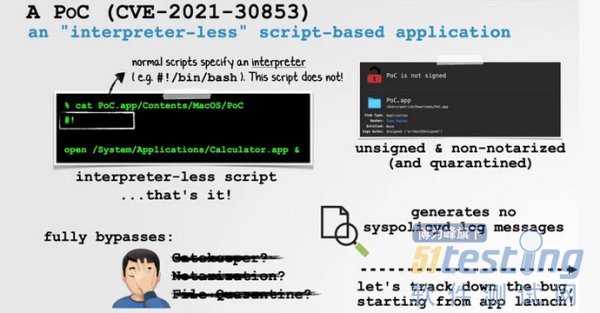

具体而言,该漏洞不仅绕过了“门卫”,还绕过了文件隔离和 macOS 的公证要求,有效地允许看似无害的 PDF 文件只需打开它就可以危及整个系统。根据 Wardle 的说法,问题的根源在于基于脚本的未签名、未公证的应用程序,无法明确指定解释器,从而导致其完美绕过。

值得注意的是,shebang解释器指令例如#!/bin/sh 或#!/bin/bash,通常用于解析和解释shell 程序。但在这种边缘攻击中,攻击者可以制作一个应用程序,以便在不提供解释器(即 #!)的情况下合并 shebang 行,并且仍然让底层操作系统在不发出任何警报的情况下启动脚本。

Wardle 解释说,这是因为“macOS 将(重新)尝试通过 shell ('/bin/sh') 执行失败的 ['interpreter-less' 基于脚本的应用程序]”。

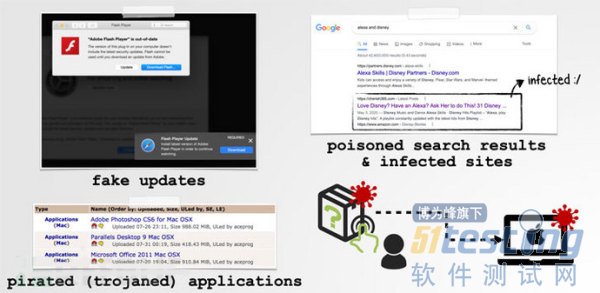

换句话说,攻击者可以通过诱骗目标打开流氓应用程序来利用此漏洞,该应用程序可以伪装为 Adob??e Flash Player 更新或 Microsoft Office 等合法应用程序的木马化版本,而这些应用程序又可以通过一种叫做“搜索中毒”的方法来实现,即攻击者人为提高托管其恶意软件所在网站的搜索引擎排名,以引诱潜在的受害者。

这并不是Gatekeeper程序中发现的首个漏洞,今年4月初,Apple 迅速修补了一个当时被积极利用的零日漏洞 ( CVE-2021-30657 ),该漏洞可能绕过所有安全保护措施,从而允许未经批准的软件在 Mac 上运行。

之后10 月,微软披露了一个名为“Shrootless” ( CVE-2021-30892 ) 的漏洞,该漏洞可用于执行任意操作,提升 root 权限以及在受感染设备上安装 rootkit。苹果公司表示,对此漏洞已采取额外的限制措施,并在 2021 年 10 月 26 日推送的安全更新中解决了这个问题。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理