ClearSky 的研究人员表示,近期发现名为 Siamesekitten(又名 Lyceum 或 Hexane)的黑客组织在 2021 年 5 月和 7 月针对以色列的 IT 和通信公司发起了供应链攻击。

攻击流程分析

整个攻击流程大体如下所示:

(1) 攻击者针对潜在的受害者,通过伪装成指定公司的人力资源专员(HR),以 ChipPc 和 Software AG 公司的“诱人”的工作机会为诱饵。

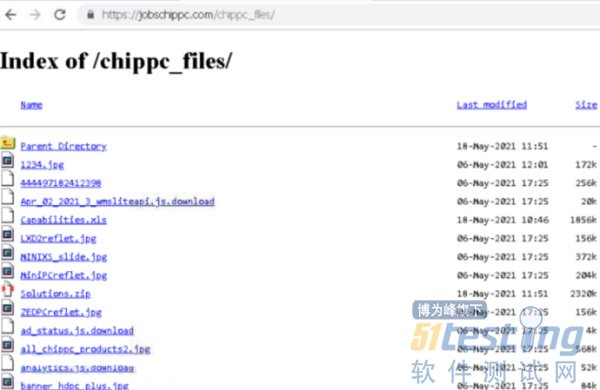

攻击者伪造了两个网站,一个模仿德国企业软件公司Software AG的网站,另一个模仿ChipPc的网站。Software AG 和 ChipPc 都是软件开发公司。因此ClearSky 推测,Siamesekitten 攻击主要针对 IT 和通信公司,并试图使用供应链攻击破坏以色列企业。

(2) 攻击者在领英上设置虚假个人资料,详细说明职位信息,引导受害者访问钓鱼网站,诱使用户下载诱饵文件。

除了使用诱饵文件作为初始攻击向量以及构建欺诈网站之外,该攻击组织还在 LinkedIn 上创建虚假个人资料。

(3) 用户执行后下载名为 Milan 的后门,通过 DNS 和 HTTPS 连接到 C&C 服务器渗透进入公司。拉取名为 DanBot 的远控木马,窃取数据并横向平移。

诱饵文件在 Excel 文件中插入宏代码,文件中描述了虚假的工作机会和组织使用的产品目录,还会释放 PE 文件。

此前攻击链走到最后都会是 C++ 编写的 Milan 后门,2021 年 7 月针对以色列的公司的攻击使用 .NET 编写的 Shark 代替了 Milan。

如下所示,与 C&C 服务器通信。

以色列安全公司 ClearSky 表示:

·“该组织的攻击行动与朝鲜的黑客组织类似,也经常使用伪装术。

·“该组织的主要目标是进行间谍活动,并利用失陷主机对目标公司的其他网络进行攻击。”

Siamesekitten组织

Siamesekitten(又名Lyceum、Hexane)是一个活跃在中东和非洲的伊朗 APT 组织,该组织至少从 2018 年开始就在积极开展间谍活动。

Dragos 公司在去年发布的一份报告中指出,该 APT 组织主要攻击中东地区的石油和天然气公司,其中“科威特是主要的目标行动地区”。

该组织的主要攻击对象是能源企业,但该组织也攻击位于大中东地区、中亚地区和非洲地区的电信提供商。

此外,安全公司Dragos和Secureworks表示该组织使用的策略,技术和程序(TTPs)类似于APT33和APT34,而后两个APT组织通常被认为与伊朗有关。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理