网络安全研究人员揭示了多个广泛使用的嵌入式TCP / IP堆栈中的十二个新缺陷,这些缺陷影响着数百万种设备,从网络设备,医疗设备到工业控制系统,攻击者可能会利用它们来控制易受攻击的系统。

研究人员统称为“ AMNESIA:33 ”,它是一组33个漏洞,它影响Internet中常用的四个开源TCP / IP协议堆栈-uIP,FNET,picoTCP和Nut / Net。物联网(IoT)和嵌入式设备。

由于内存管理不当,成功利用这些缺陷可能会导致内存损坏,从而使攻击者可以破坏设备,执行恶意代码,执行拒绝服务(DoS)攻击,窃取敏感信息,甚至破坏DNS缓存。

在现实世界中,这些攻击可能会以各种方式发挥作用:破坏电站的功能以导致停电,或者通过使用任何DoS漏洞使烟雾报警器和温度监控器系统脱机。

估计有158个供应商的数百万设备易受AMNESIA:33攻击,远程代码执行的可能性使攻击者可以完全控制设备,并将其用作IoT设备网络上的入口点,以进行横向移动,建立持久性,并在不知情的情况下将受感染的系统加入僵尸网络。

研究人员说:“AMNESIA:33影响到多个非单个公司拥有的开源TCP / IP协议栈。” “这意味着单个漏洞倾向于在多个代码库,开发团队,公司和产品之间轻松且无声地传播,这给补丁管理带来了巨大挑战。”

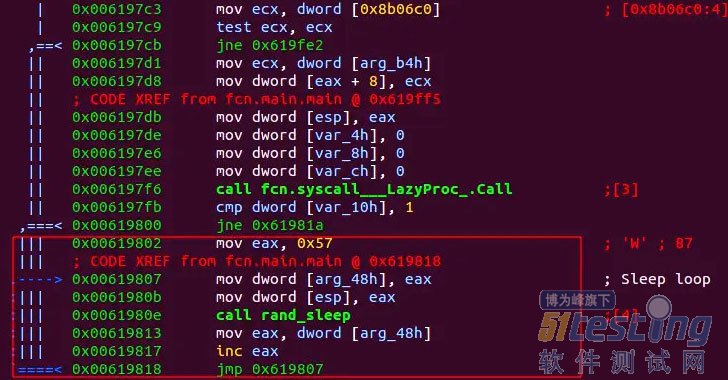

就像最近披露的Urgent / 11和Ripple20漏洞一样,AMNESIA:33源于越界写入,溢出漏洞或缺乏输入验证,从而导致内存损坏并使攻击者能够将设备置于无限大的状态。循环,破坏DNS缓存并提取任意数据。

uIP(CVE-2020-24336),picoTCP(CVE-2020-24338)和Nut / Net(CVE-2020-25111)是三个最严重的问题,它们都是远程代码执行(RCE)缺陷。

CVE-2020-24336-用于解析通过NAT64发送的DNS响应数据包中的DNS记录的代码无法验证响应记录的长度字段,从而使攻击者可以破坏内存。

CVE-2020-24338-解析域名的功能缺少边界检查,使攻击者可以使用精心制作的DNS数据包破坏内存。

CVE-2020-25111-在处理DNS响应资源记录的名称字段期间发生堆缓冲区溢出,从而允许攻击者通过将任意数量的字节写入分配的缓冲区来破坏相邻内存。

东方联盟研究人员说:“嵌入式系统,例如IoT和运营技术设备,由于补丁程序问题,较长的支持生命周期和漏洞“欺骗”高度复杂和不透明的供应链而往往具有较长的漏洞寿命。”

结果,嵌入式TCP / IP堆栈中的漏洞有可能影响跨垂直行业的数百万甚至数十亿个设备,并且在很长一段时间内仍将是一个问题。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理