近日热点话题之一就是存在于iPhone上的史诗级硬件漏洞,能够让iPhone 4s到iPhone X实现永久越狱,且无法修补。虽然包括cnBeta在内的诸多媒体都进行了报道,但事实上该漏洞对普通消费者的杀伤力约等于零。

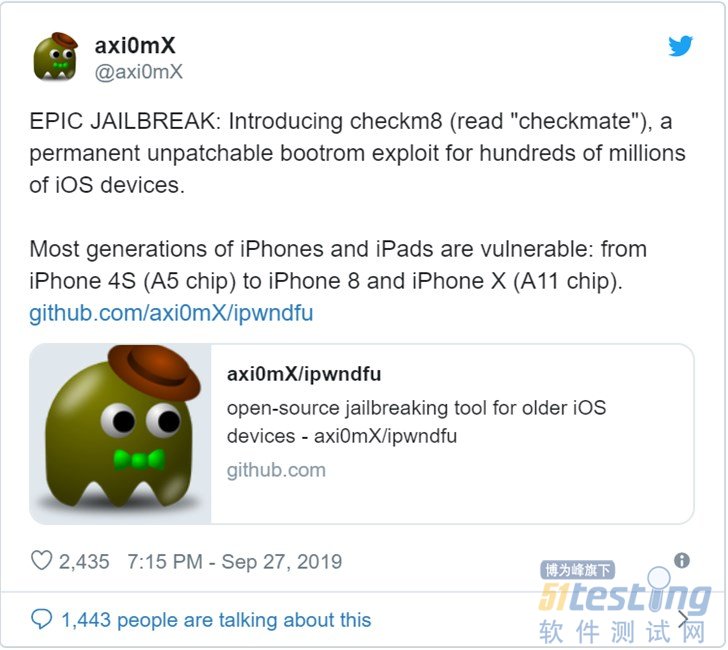

本次黑客axi0mX曝光的“Checkm8漏洞”可谓是史诗级硬件漏洞,但该漏洞是针对iPad或者iPhone上启动ROM的某个向量指针,并不是试图撬开iOS系统。

那么为何说这个漏洞对普通用户来说基本上没有影响呢?首先Checkm8并非drive-by攻击方式。这个漏洞并不是持久存在的,这意味着每次重新启动iPhone时,攻击媒介都会再次关闭。

iPhone 5c以及更早的iPhone缺乏Secure Enclave。如果您放弃对手机的访问权限,专职的攻击者可以提取您的iPhone PIN。但是,带有Secure Enclave的手机(包括iPhone 5s及更高版本中的所有设备)无法以这种方式受到攻击。

此外该漏洞的可利用环境也是受限的。用户需要将iPhone或iPad连接到主机,并进入DFU模式,只有在这种模式才有可能被利用。不过成功率并不是很高,智能依靠“竞争条件”(race condition)才有一定的几率成功。

理论上,像键盘记录器之类的软件或其他恶意软件可以在受到攻击后安装。但是,在设备重新启动后,Apple已采用的其他机制将克服这一问题。

苹果已经实施了所谓的“安全启动链”。简而言之,iOS软件蕴含的每个部分都将检查上一步的完整性,并检查下一步的完整性,以确保手机安全。安全引导链检查不允许在iPhone硬重启后运行不符合要求的软件。

axi0mX 指出,这种攻击不能远程执行,而必须通过 USB 进行。此外,每次都必须通过计算机启用,这就限制了越狱的实用性。目前还没有出现利用checkm8漏洞的实际的越狱行为,也不能简单地下载一个工具去破解设备、下载应用程序和修改iOS。

axi0mX说:“我今天发布的只是一个漏洞,并不是支持Cydia的完全越狱。这是针对数亿个 iOS 设备,永久性不可修补的 bootrom 漏洞。研究人员和开发人员可以使用它转储SecureROM,使用AES引擎解密密钥包,并降级设备以启用JTAG。但你仍然需要其他的硬件和软件才能使用JTAG。”

此外还有安全方面的担忧。不法分子可以利用这一漏洞绕过苹果的iCloud账户锁,使得被盗或丢失的iOS设备的账户锁定失效,或者安装带病毒的iOS版本来窃取用户信息。虽然苹果可以为新设备修补bootrom,但如果不更换硬件,旧的数亿部iphone无法得到修补。

本文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理