前言

本周一给某知名手机“大厂”提了个安全BUG,默默修复了后,周五回复我“已忽略”,此处省略上千字的心理活动.....做安全的朋友说这都小事,国内氛围本来就不太好,hackone就不会这样。

今天周六写些文时,既然安全问题已修复,那直接发文也不存在什么问题,但是,写文过程中抓包补图,发现安全问题修复只是表象。

一、安全漏洞

不废话,先说这个安全漏洞:

漏洞:无鉴权可随意上传任何图片url,图片链接可分享他人访问

危害:

1.上传什么微商营销图片,以官方名义分享传播,确为官方地址,用户上当受骗几率倍增,损害官方权威与公信力;

2.上传政治敏感类(反D,反G)的图片,并被传播,则是对企业是致命的;

3.上传点小黄图...

4.竞争对手,上个图造个谣,发点假消息..

5.说到底就是一个免费图床,你能想通过图达到的目的基本都可以。

解决方案:

方案一,增加鉴权:上传需要鉴权操作

方案二,隔离外网访问:如是只是内网测试,建议隔绝外网访问,内网通可以vpn异地访问

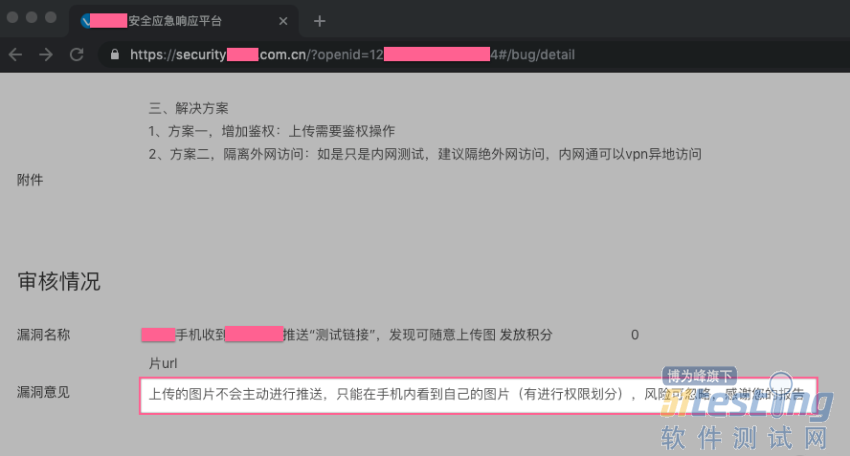

Findyou:因不确定其URL的作用,只是浅显的给了两个最基本的建议。(请见图3)

官方答复:

没有安全隐患!

漏洞状态:

官方:以为修复,然后忽略

我:Open (2019.07.27)

#原因 #1.仅屏蔽了原来上传WEB页面URL访问 2.上传图的API接口仍可以随意上传 |

但我也不会再去提BUG给平台,就这样喽,已在心里拉黑大厂,哈哈哈,总结请见第三节。

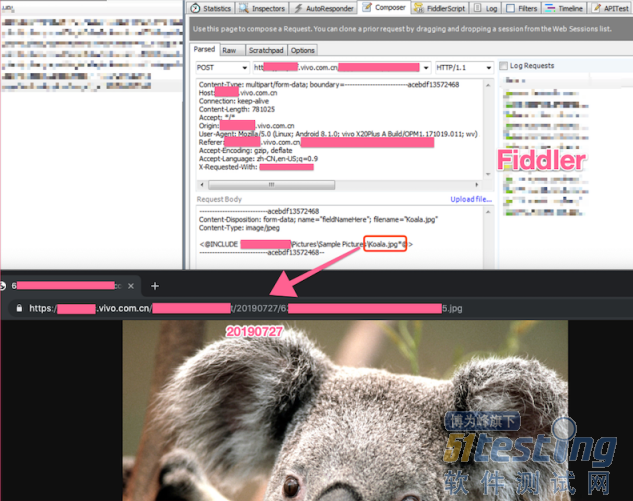

今天验证漏洞未修复:

二、事件经过

周一:发现漏洞

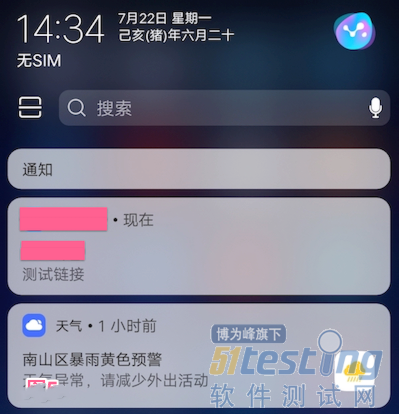

手机收到推送消息“测试链接”(请见下图4)

测试长期养成的好奇心,手痒点击通知,自动安装了其官方某APP

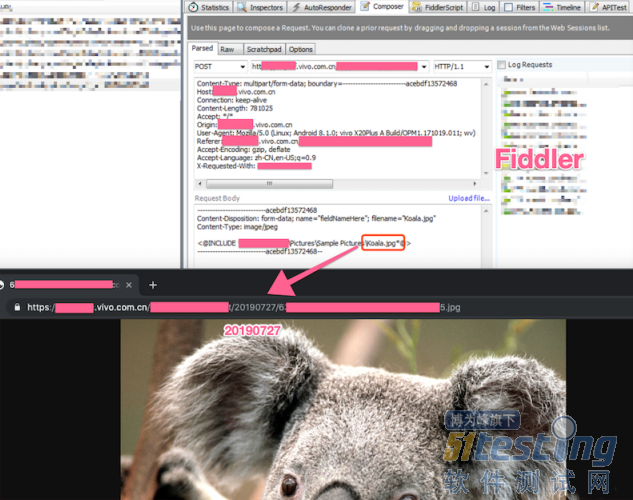

玩了一下乏味,自已的测试习惯,用抓包工具玩一玩

所有请求都是https的,手机就算装了Fiddler证书,APP操作过程也会提示证书不安全,安全意识很高哈

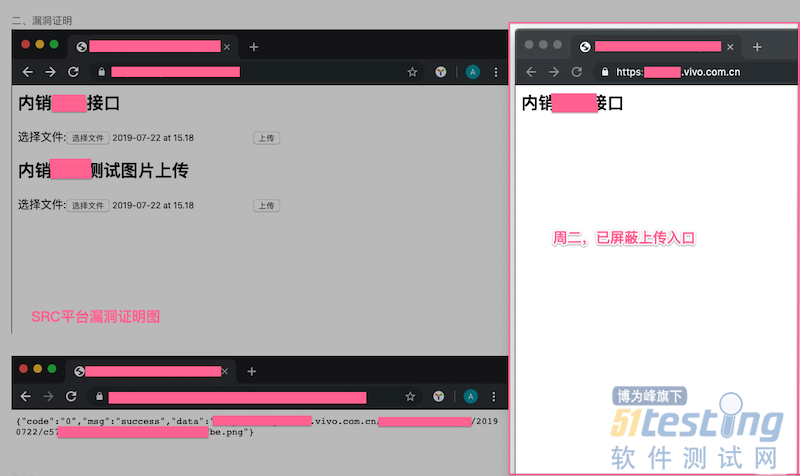

花3分钟遍历了一下界面,发现个URL,WEB打开显示“内销xxx测试图片上传”界面...(请见图6)

周一:反馈平台

谨慎上传了多张图片,WEB上传,API接口上传都成功... [一脸蒙逼图]

在朋友的指导下,将漏洞整理后,通过SRC平台反馈官方 (请见图1)

SRC平台漏洞进度:待审核

发现BUG的喜悦,让一天的心情都变得很美妙

周二:官方第一次修复

周二查看,已发现官方屏蔽了WEB上传的入口

SRC平台漏洞周二进度:待审核

周三:官方第二次修复

周三官方又进行了修复

SRC平台漏洞周三进度:待审核

周四:漏洞已修复,进度待审核

SRC平台漏洞周四进度:待审核

周五:漏洞已修复,拜拜了您

SRC平台漏洞周五进度:已忽略

漏洞什么漏洞,不存在的,您开什么玩笑

周六:写文补图,漏洞只修了表面

What?原来只是修复了表面,API还是没有鉴权。

三、事件思考

我的测试习惯:

追根问底的习惯,当然也会因时间关系错过很多BUG,所以一直在提升自我能力与视野同时,定期深入测试一线,以保持发现BUG的能力,所以才有我在写本文过程中发现,安全问题其实根本没有真正修复。

截图或留日志的习惯,此文中大部分图是在测试时习惯性的保存,所以此文整理没有花费太多时间,有图有证据,谁都别想甩锅给测试小伙伴。

多次验证结果的习惯,问题出现大部分是偶然,必现步骤与必现环境,需要不断求证自己新的假设,在条件允许的情况下尽量不放过一处BUG。

延迟满足的习惯。

安全意识:

几年前我对安全的较浅的认知,《浅谈MITM攻击之信息窃取(解密315晚会报道的免费WIFI窃取个人信息) 》https://www.cnblogs.com/findyou/p/5285900.html

安全问题依旧是人的问题,从未变过:关键岗位人员安全意识薄弱,能力受限与视野窄,决策失误。

内部测试URL的泄漏,与安全问题响应时间,从侧面反应,也许某厂的管理是混乱的,流程是繁琐的。

一定程度反应,某厂安全平台负责人在安全意识,可能跟我水平不相上下,很菜,指哪动哪,完全不去思考延伸,业务关联等,仅修复了表面问题,深层次即鉴权的问题,完全没管。

如何规避此类安全问题:

内部测试URL、工具等,严禁外网访问

内部所有访问与操作,理应配相关权限,SSO管理也是不错的选择

新员工安全培训,不应该限于代码安全,配置安全,对弱密码、社工相关的也应提供相应的培训

定期评估关键岗位人员能力,以实操为主,排除仅是PPT的能力

系统、代码等常规漏洞,管理、流程等漏洞也是需要定期评估

建SRC平台,提供给白帽反馈的渠道,如何激励是关键,不然就如同某厂....嗯,我居然能排在第68位

有能力则邀请专业人员或专业团队定期做安全评估。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理