近日网络安全公司Hexway 发表有关苹果AirDrop 服务与蓝牙的私隐漏洞。AirDrop 是苹果装置如iPhone、iPad、Mac 电脑的图片、资料传输功能,它使用到蓝牙广播手机资讯,Hexway 就开发了一套破解套件,能够通过装置的蓝牙功能,套出该装置的名字、使用状态(是否正在打电话等)、操作系统版本,甚至是该手机的电话号码,黑客更可发送iMessage 给受影响装置。

Hexway 在网路发表一系列影片,针对苹果在2014 年引入的Apple Wireless Direct Link(AWDL)连接功能,它让iPhone、iPad、Mac 电脑、AirPods 之间以「低耗电蓝牙数据封包」Bluetooth Low Energy packets, 简称BLE 方式以传输资料。研究员发现AWDL 封包内含有装置的状态,包括Wi-Fi 是否开启、OS 版本。

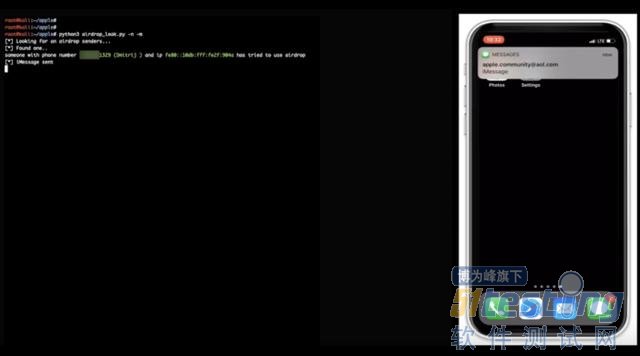

如果iPhone 用户有使用AirDrop 功能,而且同时使用iOS 内置的「共享Wi-Fi 网络密码」功能,并接受与第三者分享Wi-Fi 密码,iPhone 就会广播包含了电话号码、Apple ID、电邮地址(Partial SHA256 hash)。程序员可通过这个数据,重组美国电话号码,但未知香港是否都能用此方式重组电话号码。另一方面数据亦能重组Apple ID、电邮地址资讯。Hexway 就使用了这种方法,向被入侵的iPhone 发出iMessage 短信。

不过我们可以留意到,要使用iOS「共享Wi-Fi 网络密码」功能,对方必需事先把你加入到他们的「通讯录」App,并且双方物理位置要在附近,即Wi-Fi 与蓝牙都可进行通讯的范围,才可获得「半SHA256 密钥」关连的电话号码、Apple ID 资料。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理