有资料隐私考察的用户可能偏好WhatsApp和Telegram等有加密的app来传送档案,但安全厂商发现在Android版WhatsApp及Telegram app有媒体档案劫持(media file jacking)漏洞,能让黑客变造或篡改相片、视频档案进行诈骗或散布假新闻。

赛门铁克的Modern OS安全团队发现,这项漏洞出现在用户从外部接收到媒体档案并写入装置磁盘,以及通讯app(即WhatsApp、Telegram)从磁盘载入这些档案之间的时间差,此外,配合app的储存权限设定,而让黑客有机会上下其手。本漏洞会预设影响Android版WhatsApp,而Android版Telegram则会在特定功能启用时受到影响。

基本上,本漏洞攻击是利用某些Android app不安全的储存权限。Android app接收并储存档案的方式有二,一是内部储存,只能由该app储存及读取档案,安全性较高。另一种则是外部储存,app将档案储存在手机的公开目录,其他app也可以存取,后者方便第三方app分享或用户从电脑存取,但是安全性较低。赛门铁克指出,将近50%的app都是采取这类储存权限,包括WhatsApp和Telegram,app从公开目录载入档案让用户可在传讯的界面中读取相片、视频。

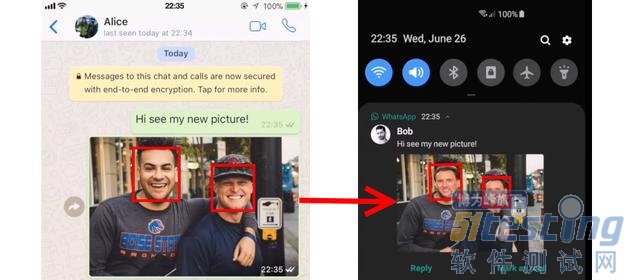

研究人员指出,媒体档案劫持是攻击者和app载入动作的比赛。如果攻击者动作够快,就能在用户接到的档案写入磁盘后,抢在app载入之前迅速变造,例如视频中的人头像、传送假Google Map地图,最后使用者看到的图片、视频及听到的语音留言就是假的。在示范视频中,研究人员就成功将WhatsApp用户接收到的相片头像,置换成尼克拉斯凯吉(Nicholas Cage)。

此外,由于出现在通知中的头像也会被置换,因此接收者将无从察知其中异状。这个漏洞影响WhatsApp尤其大,因为攻击者可选择从档案的发送端或是接收端发动攻击。Telegram则是在使用"Save to Gallery"功能时,会曝露于漏洞攻击。

事实上,这类攻击可不只有搞笑用途,它可以用来制造政治假新闻、冒充或陷害他人、变造请款单中的收款银行帐户来诈骗付款,或是修改公司CEO传给CFO的语音信息等等。

研究人员建议WhatsApp循设定>对话和通话,将"储存接收的媒体"关闭。但是这么做将使档案无法储存在手机中并和他人分享,而且未来移除WhatsApp时,档案也会一并移除。WhatsApp对多家媒体表示已经注意到问题,未来新版也会加以解决。

Telegram方面的解决方案是关闭"Save to Gallery"功能。Telegram公司目前未对此回应。

上文内容不用于商业目的,如涉及知识产权问题,请权利人联系博为峰小编(021-64471599-8017),我们将立即处理